identifiant les utilisateur pc dans une bdd

Uber : une fausse application dérobe les identifiants des utilisateurs du service VTC

Visionneuse des Utilisateurs d'une BDD Access

[...]L'intérêt porte surtout sur la maintenance d'une base cible en cas de nécessité. Il est en effet impossible de modifier une base si elle est en cours d'utilisation par un tiers. Grâce à ce programme doté d'une temporisation de vérification paramétrable toutes n minutes/secondes, vous serez averti au premier plan par une fenêtre (rouge) que la base est disponible. [...] Lire la suite

- Ajouté le 2011-02-09 09:23:37

- |

- Mis à jour le 2012-12-06 13:13:59

L’ONU et de nombreuses ONG ont été attaquées par des cybercriminels

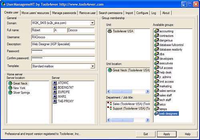

User Management - Gestion des utilisateurs Windows

[...]Professional permet la création, la modification et la suppression avancée des utilisateurs avec leurs ressources telles que répertoires personnels et boites aux lettre Exchange. Import permet la création/modification en masse des utilisateurs avec des fichiers CSV. Delegation offre une délégation granulaire des taches administratives [...] Lire la suite

- Ajouté le 2012-05-15 00:00:00

- |

- Mis à jour le 2012-12-06 01:00:52

Amazon Prime Day : Attention à la campagne de phishing en cours !

Fuite de données pour 92 millions de clients du site de généalogie MyHeritage

Comment se protéger du phishing ?

Les données de votre iPhone sont peut-être dans la nature à cause d’une vaste attaque passée inaperçue

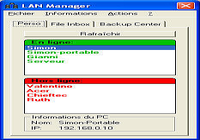

LAN Manager

[...]Avec LAN Manager vous pourrez facilement: -Envoyer des fichiers ou un répertoire entier à une personne du réseau local. Cette dernière pourra, entre autre, accepter ou refuser la réception des données. -Discuter avec une personne du réseau local en temps réel. [...] Lire la suite

- Ajouté le 2007-03-17 19:11:47

- |

- Mis à jour le 2012-12-06 02:02:41

Access Administrator

[...]La protection de dossier active automatiquement selon l'utilisateur courant le 'idenity de s et l'horaire qui est défini pour lui. Vous pouvez neutraliser l'accès d'Internet, les jeux et l'autre divertissement pendant le temps de travail. Par exemple, de 9:00 AM jusqu'à 17:00 P.M. [...] Lire la suite

- Ajouté le 2012-09-14 00:00:00

- |

- Mis à jour le 2012-12-06 03:02:12

End User Monitoring Correlsense SharePath

[...]Il offre une vue en temps réel des niveaux de service aux utilisateurs finaux, y compris les heures de disponibilité et de réponse. Lire la suite

- Ajouté le 2010-11-18 11:54:35

- |

- Mis à jour le 2014-06-03 13:49:22

Protection-Pratique

[...]Accès par mot de passe Affichage des feuilles en fonction de l'utilisateur connecté Historique des accès et des modifications [...] Lire la suite

- Ajouté le 2012-10-28 00:00:00

- |

- Mis à jour le 2017-05-14 09:22:42

ZAO iOS

[...]Il s'agit d'une application permettant à ses utilisateurs de superposer leur visage sur des célébrités pour créer des deepfakes convaincants. Zao est basée sur une technologie utilisant l'Intelligence Artificielle pour prendre des photos de l'utilisateur et les calquer sur les visages apparaissant dans des vidéos. Ainsi les utilisateurs ont la possibilité de se plonger virtuellement dans leurs films ou série préférés et d'incrner les rôles joués par des acteurs populaires. [...] Lire la suite

- Ajouté le 2019-09-02 17:04:14

- |

- Mis à jour le 2019-09-04 13:43:07

FrontFace

[...]Avec FrontFace, même les débutants peuvent travailler simplement avec un PC sous Windows tandis que les utilisateurs expérimentés apprécieront l'ergonomie de l'interface utilisateur tactile qui fonctionne parfaitement pour les Tablet PC avec écran tactile. Lire la suite

- Ajouté le 2012-05-22 16:10:18

- |

- Mis à jour le 2012-12-06 03:54:28

Trousseau de clés (droits) pour MS-ACCESS

[...]Certains utilisateurs ont accès à des fonctionnalités mais pas à d'autres et vice-versa. « Dupont » peut éditer certaines données que « Durand » ne peut que consulter, et en partie seulement. Ce dernier peut aussi éditer d'autres données que le premier ne pourra consulter, etc. [...] Lire la suite

- Ajouté le 2011-07-10 14:00:40

- |

- Mis à jour le 2012-12-06 03:43:20

SpeedUP-DSL

[...]Ce programme s'adresse en particulier aux utilisateurs du câble et de l'ADSL, mais peut aussi être utile aux utilisateurs de ligne classique. Lisez l'aide avant emploi. L'aide incluse avec le programme est en XML (OpenOffice). [...] Lire la suite

- Ajouté le 2003-05-13 00:00:00

- |

- Mis à jour le 2012-12-06 00:41:53

Modif Utilisateur Système

[...] Lire la suite

- Ajouté le 2002-02-17 00:00:00

- |

- Mis à jour le 2012-12-06 00:38:26

FourEyes

[...]Un utilisateur peut utiliser l'ordinateur si seulement un autre utilisateur (l'observateur) écrit également son username et mot de passe (ou toute autre information d'authentification). FourEyes n'inclut pas un sous-ensemble d'authentification. Il utilise le logiciel et matériel existants pour l'authentification. [...] Lire la suite

- Ajouté le 2002-09-15 02:46:13

- |

- Mis à jour le 2012-12-06 00:41:13

FileLink

[...]Si vous avez un fichier C:\DOCS\FILE.DOC et exécutez la commande FileLink C:\MEMO\ANOTHER.DOC C:\DOCS\FILE.DOC, les données du fichier n'existeront qu'un seule fois, mais seront accessible dans deux répertoires avec deux différents. Limitations : Le link doit se trouver sur le même disque. Le disque doit être formaté en NTFS 5 ou plus. [...] Lire la suite

- Ajouté le 2003-03-02 12:21:03

- |

- Mis à jour le 2012-12-06 00:43:49

Progitek Backup e-Mails

[...]Pour l'utilisateur en réseau, il permet d'utiliser une ressource disque pour archiver la sauvegarde horodatée de sa messagerie et de son carnet d'adresse, et/ou de transférer d'une station à l'autre ces mêmes données. Pour l'utilisateur autonome, il permet de sauvegarder et de restaurer sa messagerie et son carnet d'adresses sur tout support (ré-)inscriptible, ou de transférer ses données vers toute nouvelle station Windows. Ce logiciel pour Windows est spécialement destiné à Microsoft Outlook Express™ qui est communément maîtrisé par la plus grande partie des utilisateurs standards de Microsoft Windows™. [...] Lire la suite

- Ajouté le 2007-04-25 00:00:00

- |

- Mis à jour le 2020-12-23 14:45:15

Actualité

Actualité

-

Obtenez Windows 11 pour seulement 19 €, et Windows 10 pour 13 € dans une grande vente de printemps chez Cdkeylord !

Obtenez Windows 11 pour seulement 19 €, et Windows 10 pour 13 € dans une grande vente de printemps chez Cdkeylord !

Célébrez le renouveau du printemps avec des promotions exceptionnelles chez CDKEYlord au début du mois de mai. Découvrez une sélection de logiciels à prix réduits pour donner un coup de jeune à votre équipement informatique. [...]

Lire l'article -

Serveur cloud et sécurité : les meilleures pratiques pour protéger vos données

Serveur cloud et sécurité : les meilleures pratiques pour protéger vos données

Ces dernières années, de plus en plus d'entreprises basculent leurs données dans le cloud afin de fournir des services en ligne ou de mener à bien leurs activités. Bien qu'étant judicieux, ce choix ne doit pas faire oublier la nécessité de sécuriser convenablement les données dans le but de limiter les risques de perte. [...]

Lire l'article -

CorelDRAW : lancement de la nouvelle version 2024 riche en nouveautés et optimisations.

CorelDRAW : lancement de la nouvelle version 2024 riche en nouveautés et optimisations.

Il n'existe heureusement pas qu'Adobe sur le marché de la création graphique ! Outre Canva (qui s'est récemment offert les excellents logiciels Affinity), il subsite quelques acteurs historiques dont Corel n'est pas le moindre des représentants avec sa célèbre suite CorelDRAW Graphics Suite, dont la première version remonte à la fin des années 80. [...]

Lire l'article