performant accès donner système

Quick3270

[...]S/390) et iSeries (ex. AS/400). Quick3270 intègre de nombreuses fonctions avancées: - Connexions: TN3270, TN5250 et Microsoft Host Integration Server (FMI3270), - Transfert de fichiers par FTP et IND$FILE, - Emulation imprimante 3287/3812, - Emulation graphique (GDDM), - Langage macro avec support de l'interface COM, - Quick3270 peut exécuter directement les macros enregistrées avec IBM Personal Communications™ ou Attachmate™ Extra! [...] Lire la suite

- Ajouté le 2012-01-09 00:00:00

- |

- Mis à jour le 2012-12-06 00:37:42

Quick3270 Secure

[...]S/390) et iSeries (ex. AS/400). Quick3270 intègre de nombreuses fonctions avancées: - Connexions: TN3270, TN5250 et Microsoft Host Integration Server (FMI3270), - Protocoles SSL v2, SSL v3, TLS v1, - Transfert de fichiers par FTP et IND$FILE, - Emulation imprimante 3287/3812, - Emulation graphique (GDDM), - Language macro avec support de l'interface COM, - Quick3270 peut exécuter directement les macros enregistrées avec IBM Personal Communications™ ou Attachmate™ Extra! [...] Lire la suite

- Ajouté le 2012-01-09 00:00:00

- |

- Mis à jour le 2012-12-06 00:54:15

Time Track Employee Time Tracking

[...]Il offre des fonctionnalités de gestion des visiteurs, y compris la saisie de données, la conception de badge et l'impression de badge. Il peut s'interfacer avec plusieurs bases de données simultanément. Exporter les données pour utilisation avec votre système de paie. [...] Lire la suite

- Ajouté le 2012-01-05 12:21:13

- |

- Mis à jour le 2012-12-06 03:49:36

Android : CyanogenMod prépare un mode incognito

Microsoft ajoute une option dans Azure permettant de détecter les connexions frauduleuses

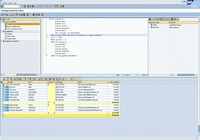

Hovitaga OpenSQL Editor

[...]Il offre un moyen intuitif de construire des rapports ad hoc et des statistiques avec des commandes OpenSQL. Ecrire des programmes qui accèdent à la base de données, devient beaucoup plus facile puisque toutes les commandes d'accès à la base de données peuvent être développées, testées et analysées avec de nombreuses fonctionnalités utilisateur. Lire la suite

- Ajouté le 2012-01-26 21:35:59

- |

- Mis à jour le 2014-06-05 11:43:15

Pourquoi utiliser un logiciel TEM ?

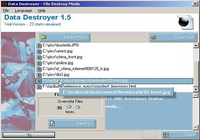

Data Destroyer

[...]Vos fichiers sensibles peuvent être également vulnérables à des techniques d'analyse des traces magnétiques latentes. Data Destroyer est un utilitaire qui supprime de façon sécurisée les données sensibles de vos disques et partitions sans possibilité de récupération. Lire la suite

- Ajouté le 2002-12-30 04:38:21

- |

- Mis à jour le 2012-12-06 00:42:20

NovaBACKUP Server

[...] Lire la suite

- Ajouté le 2010-08-31 11:36:57

- |

- Mis à jour le 2012-12-06 03:22:47

AppLock+ Android

[...]Si c'est le cas, vous avez surement craint qu'il n'efface accidentellement des données personnelles ou qu'il active l'achat d'une application sans votre autorisation. Avec AppLock+, cela n'arrivera plus. Cet outil dispose d'un contrôle parental évolué qui vous permet de restreindre certaines fonctionnalités comme l'achat d'applications, les appels ou encore l'accès à des données personnelles. [...] Lire la suite

- Ajouté le 2016-03-18 11:40:32

- |

- Mis à jour le 2016-03-18 11:51:10

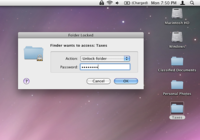

Folder Protect

[...] Lire la suite

- Ajouté le 2009-12-09 18:00:55

- |

- Mis à jour le 2018-05-03 18:17:33

Orion Network Configuration Manager

[...] Lire la suite

- Ajouté le 2010-10-08 12:38:39

- |

- Mis à jour le 2012-12-06 03:25:27

OSFClone

[...]Après la création ou le clonage d'une image disque, vous pouvez monter l'image avec PassMark OSFMount avant de procéder à l'analyse avec OSForensics PassMark. Lire la suite

- Ajouté le 2011-01-11 11:25:11

- |

- Mis à jour le 2012-12-06 03:30:47

Les fonctionnalités à retrouver dans un MDM

Hôtels Marriott : les données de plus de 500 millions de clients ont été dérobées

Dolphin mis à jour sur Android

Comment mettre en place un MDM dans son entreprise ?

Microsoft met à disposition une fonctionnalité dans Windows Analytics pour détecter les failles Meltdown et Spectre

Facebook a laissé Netflix et Spotify lire vos messages privés

Espionage

[...]Il doit cela à la combinaison de deux systèmes ayant fait leurs preuves dans le domaine de la cryptographie. Plus précisément, il crypte les données en utilisant la méthode AES-256 et dérive la clé utilisée avec le système scrypt. Espionage se loge dans la barre de menu durant toute son activité. [...] Lire la suite

- Ajouté le 2014-02-11 13:56:39

- |

- Mis à jour le 2014-02-11 13:59:03

Actualité

Actualité

-

Serveur cloud et sécurité : les meilleures pratiques pour protéger vos données

Serveur cloud et sécurité : les meilleures pratiques pour protéger vos données

Ces dernières années, de plus en plus d'entreprises basculent leurs données dans le cloud afin de fournir des services en ligne ou de mener à bien leurs activités. Bien qu'étant judicieux, ce choix ne doit pas faire oublier la nécessité de sécuriser convenablement les données dans le but de limiter les risques de perte. [...]

Lire l'article -

CorelDRAW : lancement de la nouvelle version 2024 riche en nouveautés et optimisations.

CorelDRAW : lancement de la nouvelle version 2024 riche en nouveautés et optimisations.

Il n'existe heureusement pas qu'Adobe sur le marché de la création graphique ! Outre Canva (qui s'est récemment offert les excellents logiciels Affinity), il subsite quelques acteurs historiques dont Corel n'est pas le moindre des représentants avec sa célèbre suite CorelDRAW Graphics Suite, dont la première version remonte à la fin des années 80. [...]

Lire l'article -

Les 5 meilleurs logiciels de récupération de données pour récupérer les données supprimées d'un disque dur

Les 5 meilleurs logiciels de récupération de données pour récupérer les données supprimées d'un disque dur

Pour nous protéger en cas de perte de données imprévue, les plus "sérieux" d'entre nous sauvegardent leurs données et fichiers importants dans plusieurs emplacements . Ils créent des sauvegardes de données sur des disques externes ou de plus en plus sur des espaces de stockage en ligne pour se protéger en cas de perte de données inattendue. [...]

Lire l'article