aval

Fran Bow Mac

Fran Bow est un jeu d'aventure qui vous propose de découvrir l'univers de Fran, une jeune fille qui a vécu un grand drame familial.

[...]Suite à cela, elle a été internée dans un institut o elle reçoit de lourds traitements médicamenteux. Fatiguée de cette vie, Fran va tout faire pour se sauver de l'hôpital en visitant les moindres recoins et en discutant avec toutes les personnes qu'elle rencontrera. La jeune fille est également victime de nombreuses visions lorsqu'elle avale certaines pilules. [...] Lire la suite

[...]Suite à cela, elle a été internée dans un institut o elle reçoit de lourds traitements médicamenteux. Fatiguée de cette vie, Fran va tout faire pour se sauver de l'hôpital en visitant les moindres recoins et en discutant avec toutes les personnes qu'elle rencontrera. La jeune fille est également victime de nombreuses visions lorsqu'elle avale certaines pilules. [...] Lire la suite

- Ajouté le 2013-09-10 15:33:38

- |

- Mis à jour le 2020-02-03 15:46:48

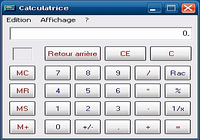

Calculatrice Coffre-fort

Cette calculatrice, clone de la version Windows, est un coffre-fort très discret pour votre clé USB ou votre portable.

[...]sans crainte des conséquences en cas de perte ou de vol.Après avoir saisi votre code secret, elle crypte et "avale" le fichier que vous aurez choisi. MODE D'EMPLOI - INSTALLATIONCOMMANDESEntrez votre code secret en mémoire (touche [MS]), la calculette passe en mode coffre-fort.Parcourez les répertoires puis choisissez un fichier, elle le stocke crypté dans son propre fichier exécutable.L'effacement de la mémoire (touche [MC]) remet la calculette en mode standard.Moyennant bien sûr la saisie de votre code secret, elle vous le restitue, ou l'affiche, ou le remplace.CODE SECRETLe code secret par défaut est "123". Votre nouveau code secret doit être un nombre de 1 à 32 chiffres, positif ou négatif, entier ou décimal !INSTALLATION- Aucune installation nécessaire. Dézipper simplement dans le répertoire de votre choix.- Aucune inscription dans la base de registre.- Code secret oublié ? [...] Lire la suite

[...]sans crainte des conséquences en cas de perte ou de vol.Après avoir saisi votre code secret, elle crypte et "avale" le fichier que vous aurez choisi. MODE D'EMPLOI - INSTALLATIONCOMMANDESEntrez votre code secret en mémoire (touche [MS]), la calculette passe en mode coffre-fort.Parcourez les répertoires puis choisissez un fichier, elle le stocke crypté dans son propre fichier exécutable.L'effacement de la mémoire (touche [MC]) remet la calculette en mode standard.Moyennant bien sûr la saisie de votre code secret, elle vous le restitue, ou l'affiche, ou le remplace.CODE SECRETLe code secret par défaut est "123". Votre nouveau code secret doit être un nombre de 1 à 32 chiffres, positif ou négatif, entier ou décimal !INSTALLATION- Aucune installation nécessaire. Dézipper simplement dans le répertoire de votre choix.- Aucune inscription dans la base de registre.- Code secret oublié ? [...] Lire la suite

- Ajouté le 2010-12-02 00:00:00

- |

- Mis à jour le 2015-02-11 18:44:31

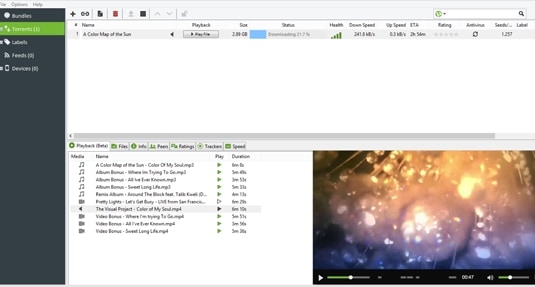

utorrent installe un mineur de Bitcoins sans prévenir indiquent certains utilisateurs

Breaking News! Selon le forum de µTorrent et certains sites spécialisés qui relayent l'info, µTorrent, le client Bittorrent ultra-léger et considéré comme le fer de lance de la marque, contiendrait, du moins dans sa dernière version, un miner de Bitcoins caché et agissant en arrière-plan sans que l'utilisateur en soit averti. Un Build fantôme de µtorrent C'est l'utilisateur du forum "GroundRunner" qui a mis en garde ses congénères après que son logiciel antivirus ait détecté un riskware après l'installation du build 3.4.2 (28913) pour 32bits. Ce RiskWare est un produit EpicScale qui utilise les ressources du système pour effectuer divers calculs, comme ce fut le cas avec les programmes SETI@Home par exemple, et beaucoup d'autres. [...]

Lire la suite

Deuxième essai pour Windows 10 October 2018 Update !

Après le flop de la semaine dernière, Microsoft a rapidement coupé les vannes de diffusion de la mise à jour d'octobre de Windows 10. Il faut dire que les premiers retours n'étaient pas encourageants et que des utilisateurs ont rapporté avoir perdu de nombreux fichiers après l'installation. Aujourd'hui, Microsoft aurait corrigé les bugs et les testeurs peuvent à nouveau installer la mise à jour d'octobre de Windows 10. Et les fichiers alors ? Mais la mise à jour ne règle pas le problème des fichiers disparus. [...]

Lire la suite

Posez-nous vos questions, nous essaierons d'y répondre.

Vous avez des questions techniques à nous poser? Des sujets que vous aimeriez que nous traitions? Un avis à avoir sur un matériel ou un logiciel que nous avons testé ou que nous utilisons? Profitez de cet espace pour nous poser les interrogations que vous pouvez avoir, mais aussi vos demandes d'assistance pour des produits bien spécifiques. Quelles sont les questions que vous pouvez nous poser? [...]

Lire la suite

Se connecter aux sites via Facebook: un bon plan sécurité ?

Facebook, le célèbre réseau social lancé par Mark Zuckerberg, ne cesse de prendre de la place dans notre vie quotidienne. En plus de gérer nos interactions avec nos proches, il est aussi très présent sur de nombreux autres sites comme Tripadvisor ou AirBNB pour ne citer qu'eux. En effet, il est possible de s'identifier grâce à son compte Facebook pour gagner du temps et pré remplir certains formulaires grâce aux informations que vous aurez données au réseau social. Mais est-ce pour autant une manière sûre de gérer ses comptes ? L'éditeur de solution de sécurité F-Secure s'est intéressé au sujet et donne quelques éléments de réponse. [...]

Lire la suite

Que devons-nous attendre des antivirus pour 2018 ?

La rentrée est souvent la période choisie par les éditeurs antivirus pour dévoiler leurs nouvelles suites de sécurité. Cette année ne devrait pas faire exception à la règle puisque la cuvée 2018 a déjà commencé à être présentée. Bitdefender et Kaspersky ont d'ores et déjà répondu présents et leurs concurrents ne devraient pas tarder à les suivre. Mais qu'est ce que les éditeurs ont prévu pour cette année ? A-t-on vraiment besoin d'investir dans une nouvelle protection ? [...]

Lire la suite

Il est illégal de parler de sécurité informatique en France

Fin avril, l'auteur du blog Krach.in a écopé d'une amende de 750€ pour avoir publié 3 articles indiquant comment exploiter les faiblesses d'un réseau, entre autres, dans le seul but d'informer ses visiteurs sur les vulnérabilités du Wifi, des systèmes en entreprise ou même physiques. Une décision de justice aberrante, qui montre les lacunes techniques des juges et des forces de l'ordre et qui va directement impacter les utilisateurs qui n'auront plus comme seule source d'informations...que la gendarmerie. Pirater le Wifi, c'est illégal, se protéger des pirates aussi La sécurité informatique est un sujet qui passionne mais qui avouons le n'est pas très sexy. Pour intéresser le grand public et les spécialistes, les journalistes, auteurs et rédacteurs spécialisés ou non doivent trouver des angles intéressants, alerter sans faire paniquer et surtout expliquer les tenants et aboutissants sans perdre l'auditoire. [...]

Lire la suite

Quelques fonctionnalités clefs d’un BPM

Le Business Process Management (BPM) vise à rendre plus fluides les processus qui sont à la source d'opérations réussies pour les entreprises. Le BPM doit rendre ces pratiques essentielles explicables, exécutables et explicites. De manière générale, le BPM est un moyen efficace d'informatiser de façon optimale les processus-métiers. Avec ces méthodes l'entreprise s'assure d'avoir à sa disposition une maîtrise de ses pratiques qui lui assure une efficacité mesurable. Accélérez votre time-to-market avec un BPM [...]

Lire la suite

Affaire Yahoo!: Comment éviter de se faire infecter en surfant sur le web?

L'affaire Yahoo! à peine éclatée et les premières questions se posent déjà: Comment un site de cette envergure peut-il encore être victime d'infiltrations à cette échelle et surtout comment font les cybercriminels pour infecter les machines à partir de publicités à priori anodines? En tout cas, en suivant quelques conseils de sécurité tous simples, chacun peut grandement en réduire les risques, voire les éradiquer complétement. Yahoo! a diffusé des malwares à travers des publicités affichées sur son réseau. [...]

Lire la suite

Certains moteurs de recherche affichent plus facilement des résultats pédophiles que Google

Qwant et Bing ne partagent pas le même moteur de recherche, mais certaines pages sont encore générées entièrement et uniquement grâce à la technologie de Microsoft. Bien que minoritaire en France, Bing est tout de même utilisé quotidiennement pour des millions de requêtes, toutes aussi anodines les unes que les autres. Mais une différence de traitement avec Google et les autres moteurs pourrait bien favoriser les recherches autour de thématiques illégales, comme la pédophilie. Et avec la complicité involontaire de Free... Des résultats de recherche explicites [...]

Lire la suite

Actualité

Actualité

-

Antidote 12 : Les nouveautés qui vont révolutionner vos écrits

Antidote 12 : Les nouveautés qui vont révolutionner vos écrits

Antidote 12, l'allié ultime de vos textes Vous rêvez d'écrire sans fautes, de trouver le mot juste ou de reformuler vos phrases pour les rendre plus percutantes ? [...]

Lire l'article -

Nouveau Adobe Elements 2025 : la création simplifiée

Nouveau Adobe Elements 2025 : la création simplifiée

Présentation générale La gamme Adobe Elements 2025 est conçue pour ceux qui recherchent une solution créative puissante mais simple d'utilisation. [...]

Lire l'article -

Parallels Desktop 20

Parallels Desktop 20

Parallels Desktop 20 a été lancé avec plusieurs nouveautés et nouvelles fonctionnalités qui visent à améliorer l'expérience des utilisateurs de Mac souhaitant exécuter des applications Windows. Voici un aperçu des principales nouveautés : [...]

Lire l'article

Sur le même sujet