azimuts insu utilisateur

500 000 installations pour des extensions infectées sur Google Chrome

C'est décidément une mauvaise semaine pour Google. Après le problème concernant les Google Home, les Chromecast et les réseaux Wi-Fi dont nous vous parlions hier, c'est au tour de Google Chrome d'être dans la tourmente. Il est le navigateur le plus utilisé sur la toile et certainement l'un des plus sécurisés mais cela n'aura pas suffit. Des chercheurs de chez Icebrg ont découvert que plusieurs extensions de Google Chrome généraient des clics publicitaires à l'insu des utilisateurs. C'est-à-dire qu'une fois qu'elles étaient installées, elles tournaient en tâche de fond et cliquait sur des annonces publicitaires sans que vous ne vous en rendiez compte. [...]

Lire la suite

Bug Samsung : quand vos photos privées sont envoyées à vos contacts à votre insu

Un bug plutôt effrayant a été découvert sur des smartphones de la marque Samsung. L'application Samsung Messages installée par défaut envoie de façon aléatoire des photos de la galerie à certains contacts de l'utilisateur. Tous les smartphones du constructeur coréen ne sont pas impactés. Seuls les modèles les plus récents de la série Galaxy tels que le S9, ou encore le Galaxy Note 8 sont touchés. Comment est-ce possible ? [...]

Lire la suite

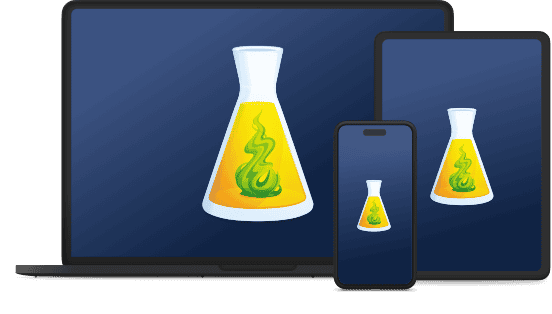

Google interdit les applications de cryptominage sur Play Store

Après avoir banni en avril dernier les extensions de cryptominage pour son navigateur Chrome, la firme de Mountain View interdit désormais la publication d'applications de cryptominage sur Play Store. Google a en effet procédé à une mise à jour de sa politique et des conditions d'utilisation de sa boutique d'application à destination des développeurs. Le cryptominage peut nuire aux appareils Le cryptominage consiste à extraire par le biais d'applications des cryptomonnaies (Monero,, Bitcoin, Ether etc.) Le minage de cryptomonnaie exploite les ressources du smartphone, notamment celle du processeur graphique, ce qui peut ralentir les performances de l'appareil voire l'abîmer et le rendre inutilisable. Dans certains cas, le cryptominage est réalisé à l'insu même de l'utilisateur. [...]

Lire la suite

La fondation caritative Change.org veut se financer via un mineur de cryptomonnaies

La plateforme de pétitions Change.org propose désormais à ses utilisateurs de réaliser des dons à destination de la fondation caritative via un mineur de cryptomonnaies logé dans un écran de veille téléchargeable sur son site. Donner en minant du Monero Le mineur de cryptomonnaie est proposé sous la forme d'un écran de veille. [...]

Lire la suite

Ce malware est capable de voler le contenu de vos notifications Android

Les malware qui ciblent les mobiles, notamment les smartphones Android, sont de plus en plus sophistiqués. Les hackers parviennent d'ailleurs à contourner les systèmes de protection mis en place par les fabricants de smartphones et Google. Récemment, des chercheurs ont découvert que des applications malveillantes étaient capables de récupérer les codes de sécurité à usage unique envoyés par le biais du système de notifications d'Android. Un malware capable de contourner l'authentification à double-facteur Plusieurs applications malveillantes utilisant l'identité visuelle de l'application BtcTurk, un service de gestion de cryptomonnaies, ont été téléchargées la semaine dernière sur Google Play (du 7 au 13 juin). [...]

Lire la suite

Votre mobile est susceptible de réaliser des captures vidéo à votre insu pour les envoyer à des tiers

Alors que Facebook est accusé de développer une technologie permettant d'enregistrer secrètement des conversations d'utilisateurs à des fins publicitaires, une étude réalisée par des chercheurs de l'université de Northeastern à Boston dans le Massachussets a montré que nos smartphones ne nous écoutaient pas à notre insu pour de la publicité. D'après les tests effectués sur plus de 17 000 applications Android, aucun élément ne prouve que des enregistrements audio sont réalisés à des fins publicitaires. Ces résultats censés rassurer les utilisateurs ont néanmoins soulevé un autre problème, celui des captures d'écran. En effet, les chercheurs ont découvert des enregistrements vidéo de l'écran des smartphones à l'insu des utilisateurs. Pire, ces données sont envoyées à des société tierces. [...]

Lire la suite

Wifatch, le malware qui vous veut du bien

Qui aurait pensé un jour que les malwares pourraient protéger les utilisateurs contre les virus informatiques ? Certainement pas nous. Et pourtant, Symantec, l'éditeur de solution de sécurité a récemment débusqué un malware qui ne serait pas si nuisible que ça. Wifatch, de son petit nom, serait en effet capable de repérer les malwares nocifs et de les supprimer du système, illico presto. Un phénomène extrêmement rare que nous avons eu envie de vous expliquer. [...]

Lire la suite

Est-ce que l'application StopCovid tweete des messages à votre insu?

Le Mercredi 3 mai, un "Trending Topic" - Une tendance - sur Twitter affichait le terme "J'utilise StopCovid". Ceci est lié à la diffusion et à l'installation de l'application gouvernementale qui est censée lutter contre la propagation du coronavirus. Quelques utilisateurs ont cependant trouvé curieux de voir de nombreux messages similaires inonder le réseau social. https://twitter.com/jmAlric11/status/1268283225820090373?s=20 https://twitter.com/JeanHugon3/status/1268230385642680328?s=20 [...]

Lire la suite

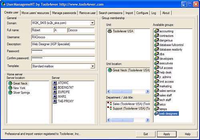

User Management - Gestion des utilisateurs Windows

Gestion complète du cycle de vie des comptes utilisateurs avec création, modification, suppression, création/suppression en masse et délégation de taches administratives pour Window NT et Active Directory y compris les ressources utilisateurs.

[...]Professional permet la création, la modification et la suppression avancée des utilisateurs avec leurs ressources telles que répertoires personnels et boites aux lettre Exchange. Import permet la création/modification en masse des utilisateurs avec des fichiers CSV. Delegation offre une délégation granulaire des taches administratives [...] Lire la suite

[...]Professional permet la création, la modification et la suppression avancée des utilisateurs avec leurs ressources telles que répertoires personnels et boites aux lettre Exchange. Import permet la création/modification en masse des utilisateurs avec des fichiers CSV. Delegation offre une délégation granulaire des taches administratives [...] Lire la suite

- Ajouté le 2012-05-15 00:00:00

- |

- Mis à jour le 2012-12-06 01:00:52

Attention votre smartphone pourrait bien vous espionner !

Avec l'arrivée des smartphones low-cost sur les plateformes de nos web marchands préférés, il n'est plus nécessaire de vendre un rein pour acquérir un smartphone android doté d'un appareil photo potable, d'un écran haute définition et de la 4G. Le problème, c'est que des chercheurs ont récemment découvert que certains de ces smartphones collectaient et envoyaient des données concernant les utilisateurs vers des serveurs localisés en Chine : rien que ça. Explications : Payer 60 euros pour se faire espionner Au cours d'un événement sur la sécurité à Las Vegas, des chercheurs du cabinet de sécurité Kryptowire ont révélé qu'un logiciel nommé Adups transmettait des données collectées sans le consentement des utilisateurs vers le serveur d'une société basée en Chine, plus précisément à Shangaï. [...]

Lire la suite

Vague de piratage de comptes Twitter en cours

Une vague de "piratage" de comptes Twitter est en cours actuellement. L'intrusion s'effectue depuis un site qui propose de connaître qui consulte votre compte et qui profite de la naïveté du visiteur pour essayer de prendre la main sur certaines fonctionnalités du compte émetteur. Ne cliquez pas sur ce lien [...]

Lire la suite

Attention à Triout, le nouveau spyware qui enregistre vos appels et vole vos photos

Les chercheurs en cybersécurité de Bitdefender ont récemment découvert un malware Android du nom de Triout. Ce dernier est doté de fonctionnalités très intrusives comme l'enregistrement des conversations téléphoniques et le vol des photos prises par l'appareil ; le tout à l'insu de l'utilisateur. D'où vient ce malware Android ? Triout a été repéré pour la première fois, en juillet dernier mais d'après les investigations de Bitdefender, il serait actif depuis mi-mai. Le malware aurait été soumis au site VirusTotal, un utilitaire en ligne qui combine de multiples moteurs d'analyse antivirus. [...]

Lire la suite

Toolbar Cleaner

Toolbar Cleaner est un outil extrêmement simple pour se débarrasser rapidement des barres d'outils indésirables.

[...]Simple d'utilisation, il détecte automatiquement tous les navigateurs présents sur votre PC, les plug-ins et bien évidemment les toolbars qui s'incrustent souvent à l'insu de l'utilisateur. Par ailleurs, il intègre un outil de gestion de modules compémentaires très efficace, notamment pour le navigateur Google Chrome. Toolbar Cleaner nettoie votre PC de tous ses programmes inutiles, souvent à l'origine du platange du système. [...] Lire la suite

[...]Simple d'utilisation, il détecte automatiquement tous les navigateurs présents sur votre PC, les plug-ins et bien évidemment les toolbars qui s'incrustent souvent à l'insu de l'utilisateur. Par ailleurs, il intègre un outil de gestion de modules compémentaires très efficace, notamment pour le navigateur Google Chrome. Toolbar Cleaner nettoie votre PC de tous ses programmes inutiles, souvent à l'origine du platange du système. [...] Lire la suite

- Ajouté le 2011-03-16 15:18:07

- |

- Mis à jour le 2020-02-03 16:23:53

VirusKeeper 2008 Standard

VirusKeeper intègre un puissant moteur d'analyse comportementale qui détecte les programmes nuisibles : virus (connus ou non), spyware, malware. [...]

[...]VirusKeeper repose sur une technologie temps réel innovante de détection des virus et logiciels espions. Les virus sont de plus en plus virulents et les solutions antivirus à base de scanner montrent leurs limites. Des virus comme Sasser, myDoom, Bagle ont contaminé quelques millions d'ordinateurs en quelques jours alors que la plupart étaient "protégés" par des antivirus de type scanner. [...] Lire la suite

[...]VirusKeeper repose sur une technologie temps réel innovante de détection des virus et logiciels espions. Les virus sont de plus en plus virulents et les solutions antivirus à base de scanner montrent leurs limites. Des virus comme Sasser, myDoom, Bagle ont contaminé quelques millions d'ordinateurs en quelques jours alors que la plupart étaient "protégés" par des antivirus de type scanner. [...] Lire la suite

- Ajouté le 2008-02-27 00:00:00

- |

- Mis à jour le 2012-12-06 01:00:55

Les données de votre iPhone sont peut-être dans la nature à cause d’une vaste attaque passée inaperçue

Des chercheurs en sécurité de Google ont découvert que des sites frauduleux avaient injecté des logiciels malveillants sur des iPhone à l'insu des utilisateurs et ce, sur une période d'au moins deux ans. Il pourrait s'agir de l'une des plus grandes attaques jamais perpétrées à l'encontre de la vie privée des utilisateurs d'iPhone. Les hackers ont exploité plusieurs failles d'iOS Plusieurs sites malveillants ont été recensés par les experts en sécurité du Project Zero de Google. Les chercheurs déclarent que ces sites ont utilisé 5 séquences d'attaques (chaines) inconnues jusque-là pour pirater les iPhone. [...]

Lire la suite

Access Administrator

Access Administrator - Protéger vos dossiers et limiter d'autres utilisateurs de pouvoir les commencer, voir, changer ou supprimer.

[...]La protection de dossier active automatiquement selon l'utilisateur courant le 'idenity de s et l'horaire qui est défini pour lui. Vous pouvez neutraliser l'accès d'Internet, les jeux et l'autre divertissement pendant le temps de travail. Par exemple, de 9:00 AM jusqu'à 17:00 P.M. [...] Lire la suite

[...]La protection de dossier active automatiquement selon l'utilisateur courant le 'idenity de s et l'horaire qui est défini pour lui. Vous pouvez neutraliser l'accès d'Internet, les jeux et l'autre divertissement pendant le temps de travail. Par exemple, de 9:00 AM jusqu'à 17:00 P.M. [...] Lire la suite

- Ajouté le 2012-09-14 00:00:00

- |

- Mis à jour le 2012-12-06 03:02:12

End User Monitoring Correlsense SharePath

Monitoring des utilisateurs qui gère les performances des applications du point de vue de l'utilisateur final.

[...]Il offre une vue en temps réel des niveaux de service aux utilisateurs finaux, y compris les heures de disponibilité et de réponse. Lire la suite

[...]Il offre une vue en temps réel des niveaux de service aux utilisateurs finaux, y compris les heures de disponibilité et de réponse. Lire la suite

- Ajouté le 2010-11-18 11:54:35

- |

- Mis à jour le 2014-06-03 13:49:22

Protection-Pratique

Application Excel de gestion des utilisateurs et des feuilles (accès par mot de passe, affichage des feuilles en fonction de l'utilisateur, historique des accès et des modifications, ...)

[...]Accès par mot de passe Affichage des feuilles en fonction de l'utilisateur connecté Historique des accès et des modifications [...] Lire la suite

[...]Accès par mot de passe Affichage des feuilles en fonction de l'utilisateur connecté Historique des accès et des modifications [...] Lire la suite

- Ajouté le 2012-10-28 00:00:00

- |

- Mis à jour le 2017-05-14 09:22:42

Ces box Android qui menacent les chaînes payantes

Méconnues du grand public, les box Android font de plus en plus d'adeptes. Et on comprend pourquoi, ces boitiers multimédia équipés des versions les plus récentes d'Android sont vendues à des prix très attractifs. Ils se branchent sur votre télévision (HDMI) et vous permettent de la transformer en TV connectée. Une alternative idéale pour ceux qui ne souhaitent pas investir dans une Smart TV. Jusque-là rien de bien méchant, le hic c'est que certaines de ces box vendues sur Amazon ou les boutiques chinoises sont livrées avec des applications et extensions « pirates » douteuses. [...]

Lire la suite

Cette nouvelle technique de piratage rapporte des millions de dollars aux hackers

Les hackers sont en quête permanente de nouvelles techniques et dispositifs leur permettant de générer des revenus considérables. Dernièrement, les ransomware arrivaient en tête des outils les plus utilisés par les cybercriminels. Néanmoins, il existe une autre source de revenus encore plus intéressante pour eux : le cryptojacking. D'ailleurs, une gigantesque opération cybercriminelle utilisant le minage de cryptomonnaies à été découverte et selon les premières constatations, elle aurait permis à ceux qui sont derrière elle d'empocher des millions de dollars. Le cryptojacking : plus qu'une tendance, un nouveau standard chez les hackers [...]

Lire la suite

Actualité

Actualité

-

Antidote 12 : Les nouveautés qui vont révolutionner vos écrits

Antidote 12 : Les nouveautés qui vont révolutionner vos écrits

Antidote 12, l'allié ultime de vos textes Vous rêvez d'écrire sans fautes, de trouver le mot juste ou de reformuler vos phrases pour les rendre plus percutantes ? [...]

Lire l'article -

Nouveau Adobe Elements 2025 : la création simplifiée

Nouveau Adobe Elements 2025 : la création simplifiée

Présentation générale La gamme Adobe Elements 2025 est conçue pour ceux qui recherchent une solution créative puissante mais simple d'utilisation. [...]

Lire l'article -

Parallels Desktop 20

Parallels Desktop 20

Parallels Desktop 20 a été lancé avec plusieurs nouveautés et nouvelles fonctionnalités qui visent à améliorer l'expérience des utilisateurs de Mac souhaitant exécuter des applications Windows. Voici un aperçu des principales nouveautés : [...]

Lire l'article

Sur le même sujet