contenir code malveillant

Attention !

CamScanner est l'une des applications les plus populaires du Google Play Store. Elle totalise plus de 10 millions de téléchargements sur la boutique. Il faut dire que l'application est régulièrement saluée par la critique pour son efficacité et ses fonctionnalités autour de la création de PDF sur mobile. Malheureusement pour ses utilisateurs, des chercheurs de Kaspersky ont découvert qu'un cheval de Troie était présent dans le code de l'application. Mise à jour du 06/09/2019 : CamScanner est à nouveau téléchargeable depuis le Google Play. [...]

Lire la suite

Après le spam des fausses factures voici les documents scannés

Après une vague assez inquiétante de courriers électroniques appelant à ouvrir des fichiers .doc contenant un cheval de Troie sous couvert de factures impayées, voici une seconde série de spam, cette fois demandant aux personnes visées, souvent des entreprises, de prendre connaissance de documents scannés. Derrière cette campagne, une tentative de transformer les ordinateurs en PC Zombie... N'ouvrez pas la pièce jointe! Comme pour les fausses factures, la pièce jointe contient du code malveillant, permettant si l'on active l'exécution du XML présent dans le fichier le téléchargement de malwares, pouvant transformer l'ordinateur en PC Zombie, récupérer les données enregistrées dans les navigateurs et siphonner les données bancaires. Pour l'instant, il semble que le bout de code (ouvert avec NotePad++ par nos soins) ressemble à celui de Dridex, le cheval de Troie présent depuis avril dernier dans les mails infectés, sans pour le moment avoir eu confirmation par les différents éditeurs de sécurité. [...]

Lire la suite

µTorrent contient des vulnérabilités permettant d’exécuter du code malveillant à distance

Le très populaire client BitTorrent au 100 millions d'utilisateurs dans le monde fait encore une fois polémique. Déjà touché à plusieurs reprises par des malwares et des failles en tout genre, le logiciel de téléchargement de Torrent est à nouveau impacté par des vulnérabilités. Cette information nous vient de Project Zero (Google) via le site Cyberscoop. Le Project Zero de Google est une équipe de chercheurs en sécurité informatique élaborée par Google pour débusquer les failles Zero Day. Tavis Ormandy, l'un des experts missionnés par Google a informé en décembre dernier BitTorrent du problème. [...]

Lire la suite

Cyberespionnage via WhatsApp : l'application rassure ses utilisateurs

Comme toutes les applications populaires, WhatsApp est régulièrement la cible de cybercriminels qui tentent par tous les moyens de pirater les données d'un grand nombre d'utilisateurs. Dernièrement, Facebook qui est aussi propriétaire de WhatsApp a affirmé qu'une faille présente dans l'application pouvait être exploitée à l'aide d'un simple fichier vidéo au format MP4. WhatsApp accuse NSO Le fichier vidéo en question contient un code malveillant pouvant déclencher d'autres outils hébergés sur des serveurs liés à la société israélienne NSO. Cette vidéo pourrait être utilisée pour injecter des logiciels permettant d'espionner certains utilisateurs. [...]

Lire la suite

Microsoft dévoile Defender Application Guard pour Office

La sécurité continue d'être une priorité pour Microsoft. L'entreprise a, ces dernières années, grandement amélioré l'efficacité de son antivirus maison et la firme de Redmond continue sur sa lancée. Aujourd'hui, nous apprenons qu'elle souhaite protéger également les utilisateurs d'Office avec une toute nouvelle application : Application Guard pour Office. Protéger Office, la suite bureautique la plus connue Microsoft Office est certainement la suite bureautique la plus utilisée dans le monde et, à ce titre, elle est souvent ciblée par les logiciels malveillants. [...]

Lire la suite

Les menaces qui pèsent sur votre smartphone et votre vie privée au quotidien

Ce n'est un secret pour personne, les smartphones sont désormais des cibles de choix pour les hackers. Il n'est donc pas étonnant de constater une recrudescence des malwares et des attaques ciblant les mobiles. Les éditeurs de solutions de sécurité sont parvenus à établir une typologie des techniques et logiciels malveillants les plus fréquents. Voici les menaces contre lesquels les utilisateurs doivent se prémunir sur Android : Les applications malveillantes [...]

Lire la suite

Attention !

Qui irait se méfier des plus célèbres logiciels de Microsoft ? Certainement pas nous ! Et pourtant, un groupe de chercheurs en sécurité a détecté qu'il était possible de profiter d'une technologie appelée Power Query pour diffuser des malwares via Microsoft Excel. On vous explique tout ça dans les prochaines lignes. Qu'est-ce que Power Query ? [...]

Lire la suite

Certaines extensions Kodi contiennent des mineurs de cryptomonnaie et ralentissent les machines

Le lecteur multimédia Kodi ultra-polyvalent apprécié des détenteurs de box Android est malheureusement un terrain de jeu privilégié pour les cybercriminels. Comment est-ce possible ? Le logiciel fonctionne à l'instar d'un navigateur web avec un système d'extensions. Ces extensions permettent de quasiment tout faire : manipuler des fichiers, lire des vidéos, afficher la météo, lire des flux en streaming, gérer des fichiers Torrent etc. Elles font de Kodi une boite à outils très complète. [...]

Lire la suite

Le rosaire lancé par le Vatican hacké en 15 minutes

Un rosaire connecté et lancé par le Vatican disposait de nombreuses failles de sécurité. L'application liée à ce dernier pouvait être hackée en seulement quelques minutes. La semaine dernière, le Vatican a décidé, à la surprise générale, de sortir un rosaire connecté. Disponible pour la modique somme de 110$, ce dernier se connecte à une application officielle du Vatican sur iOS et Android. Il permet alors de faire des rappels réguliers pour prier, mais aussi d'adresser différentes prières. [...]

Lire la suite

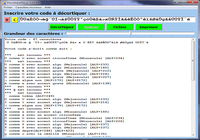

DécortiquePasse

Il vous montre chaque caractère contenu dans votre code avec une description et la correspondance de ALTX ou X est le numéro à inscrire pour le caractère.

[...]Un i ou 1 (un), un o ou 0 (zéro), 5 ou S, etc... Il vous montre chaque caractère contenu dans votre code avec une description et la correspondance de ALT+X ou X est le numéro à inscrire pour le caractère. Avec la table des caractères de Windows 10, 8 et 7 dont les liens sont inscrits dans l'aide de DécortiquePasse. [...] Lire la suite

[...]Un i ou 1 (un), un o ou 0 (zéro), 5 ou S, etc... Il vous montre chaque caractère contenu dans votre code avec une description et la correspondance de ALT+X ou X est le numéro à inscrire pour le caractère. Avec la table des caractères de Windows 10, 8 et 7 dont les liens sont inscrits dans l'aide de DécortiquePasse. [...] Lire la suite

- Ajouté le 2018-06-11 15:48:26

- |

- Mis à jour le 2018-06-12 18:41:38

Les mails de Google Alertes peuvent contenir des liens malveillants

Quand il s'agit de trouver un moyen de piéger les utilisateurs, les hackers sont plein de ressources surtout s'il est possible d'utiliser un service populaire et de le détourner de son usage. Lawrence Abrams du site BleepingComputer en a fait le constat via un service qu'il utilise tous les jours : Google Alertes. Quand les alertes Google sont dangereuses... Google Alertes est un service qui permet de recevoir des alertes sur des mots clés spécifiques. Il vous suffit de soumettre une liste de mots-clés qui vous intéressent et vous recevrez des mails lorsque de nouvelles pages sur le sujet auront été créées et indexées par Google. [...]

Lire la suite

Chrome et Edge se dotent d'une technologie Intel pour renforcer leur sécurité

Google Chrome, Microsoft Edge ainsi que tous les navigateurs basés sous Chromium se doteront d'une technologie signée Intel pour être mieux armés face à de nombreuses vulnérabilités. Il s'agit de la CET (pour Control-flow Enforcement Technology) existant depuis 2016 et ajoutée aux processeurs Intel de 11e génération. Qu'est-ce que la CET ? Cette technologie a été développée pour protéger les programmes contre deux types d'attaques les ROP (Return Oriented Programming) et JOP (Jump Oriented Programming). Les attaques de ce type modifient le flux normal d'une application afin qu'un code malveillant puisse être exécuté à sa place. [...]

Lire la suite

Chrome 70 : Google s’attaque plus sérieusement aux extensions malveillantes

Les boutiques d'extensions de vos navigateurs préférés embarquent, malgré elles, des extensions malveillantes. Ces dernières années, Google a pris des mesures pour renforcer la sécurité des utilisateurs en ajoutant entre autres la fonctionnalité Google Clean Up Tool à Chrome. Cette technologie utilise le moteur de détection d'ESET et est donc en mesure de repérer et de supprimer certaines extensions vérolées ou barres d'outils publicitaires. Malgré tout, certaines extensions malveillantes passent entre les mailles du filet. La firme de Mountain View a donc décidé de s'y attaquer plus efficacement. [...]

Lire la suite

UC Browser Android constitue une menace pour ses utilisateurs selon Dr Web

Dr Web, l'éditeur de solutions de sécurité, vient de publier un bulletin qui alerte sur une vulnérabilité potentiellement dangereuse du navigateur "UC Browser" sur Android. Cette application, ainsi que sa version "Mini", téléchargerait de manière non sécurisée des composants supplémentaires, ce qui est contraire aux règles de Google et très facilement exploitable par les personnes mal intentionnées. Des téléchargements non autorisés Une fois installée sur son smartphone Android, l'application UC Browser peut télécharger des composants supplémentaires à partir de serveurs non sécurisés sur Internet. [...]

Lire la suite

La faille Zero-Day de Windows déjà exploitée par des cybercriminels

La fameuse faille zero-day découverte au sein du planificateur de tâches de Windows et dont les détails ont été publiés sur Twitter le 27 août a déjà été exploitée par des cybercriminels. [...]

Lire la suite

Un logiciel espion découvert sur Google Play et APKPure dans des dizaines d'applications

Même si de nombreux efforts ont été fournis par Google ces dernières années, force est de constater que le Play Store reste un nid à malware. Régulièrement, les chercheurs en sécurité y débusquent des applications dangereuses et mettent en lumière des campagnes malveillantes. Dernièrement, Kaspersky a découvert une campagne de ce type qui se matérialise par des dizaines d'applications malveillantes. Certaines ont également été repérées sur les magasins d'applications alternatifs APKPure et Androidappsapk. Une campagne malveillante active depuis 5 ans ! [...]

Lire la suite

QR Reader

Renomme un fichier avec le contenu du QR Code présent dans le fichier

Surveille un répertoire en entrée puis déplace le fichier dans un répertoire de destination afin qu'il réintègre la procédure informatique de votre société

[...]Vous indiquez le repertoire à surveiller (généralement , vous indiquez le répertoire de votre scanner) Puis le répertoire de sortie (celui dont votre informatique va surveiller pour réintégrer les fichiers dans leur base) QR Reader va tout simplement tournée en boucle. [...] Lire la suite

[...]Vous indiquez le repertoire à surveiller (généralement , vous indiquez le répertoire de votre scanner) Puis le répertoire de sortie (celui dont votre informatique va surveiller pour réintégrer les fichiers dans leur base) QR Reader va tout simplement tournée en boucle. [...] Lire la suite

- Ajouté le 2014-08-04 09:57:21

- |

- Mis à jour le 2017-11-03 12:58:47

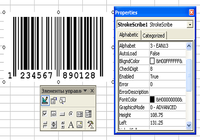

StrokeScribe

Intégrer rapidement des codes CODE 128, EAN-13, CODE 11, EAN-8, CODABAR, PDF417, Interleaved 2 OF 5, CODE 93, EAN-128, EAN-14, CODE 39 ou codes Matrix dans des documents en utilisant cet ActiveX

[...] Lire la suite

[...] Lire la suite

- Ajouté le 2011-05-17 00:00:00

- |

- Mis à jour le 2018-11-27 11:01:53

Attention !

Alors que nous savons que la firme de Redmond travaille activement sur Windows 10, c'est une version plus ancienne du système d'exploitation qui est aujourd'hui sur le devant de la scène. En effet, nous venons d'apprendre que le code source de Windows XP aurait fuité sur internet. La personne à l'origine de cette fuite a indiqué qu'elle avait passé les deux derniers mois à compiler le code source de Windows XP avant de le publier sur le forum 4chan. L'intégralité du code source de Windows XP (43 Go) était alors disponible en téléchargement sous forme de frichier Torrent. Toujours selon les informations partagées par le leaker, le torrent contient le code source de Windows XP SP1, de Windows Server 2003 ainsi que des versions plus anciennes du système d'exploitation : [...]

Lire la suite

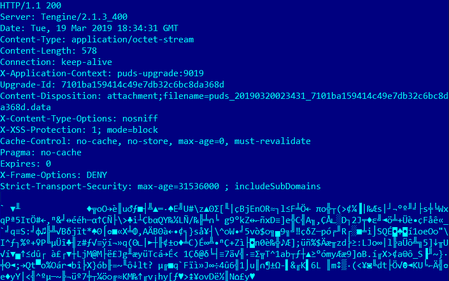

EDHEX

Editeur hexadécimal permettant de lire le code hexadécimal de n'importe quel fichier. [...]

[...]Mode recherche et remplacer, par une suite de caractères ou de chiffres hexadécimaux. D'un simple clic, affiche le contenu du fichier en couleur, chaque code et chaque caractère possédant sa propre couleur. Vous pourrez également comparer le contenu de deux fichiers. [...] Lire la suite

[...]Mode recherche et remplacer, par une suite de caractères ou de chiffres hexadécimaux. D'un simple clic, affiche le contenu du fichier en couleur, chaque code et chaque caractère possédant sa propre couleur. Vous pourrez également comparer le contenu de deux fichiers. [...] Lire la suite

- Ajouté le 2012-08-30 00:00:00

- |

- Mis à jour le 2012-12-06 00:41:10

Actualité

Actualité

-

Antidote 12 : Les nouveautés qui vont révolutionner vos écrits

Antidote 12 : Les nouveautés qui vont révolutionner vos écrits

Antidote 12, l'allié ultime de vos textes Vous rêvez d'écrire sans fautes, de trouver le mot juste ou de reformuler vos phrases pour les rendre plus percutantes ? [...]

Lire l'article -

Nouveau Adobe Elements 2025 : la création simplifiée

Nouveau Adobe Elements 2025 : la création simplifiée

Présentation générale La gamme Adobe Elements 2025 est conçue pour ceux qui recherchent une solution créative puissante mais simple d'utilisation. [...]

Lire l'article -

Parallels Desktop 20

Parallels Desktop 20

Parallels Desktop 20 a été lancé avec plusieurs nouveautés et nouvelles fonctionnalités qui visent à améliorer l'expérience des utilisateurs de Mac souhaitant exécuter des applications Windows. Voici un aperçu des principales nouveautés : [...]

Lire l'article