garde existe méthode utilise protéger

SWF Protector for Mac

SWF Protector permet de crypter votre film flash pour ne pas avoir peur qu'on vole votre œuvre d'art précieuse.

[...]SWF Protector développé par la société DCOMSoft vous aide à protéger tous vos fichiers SWF contre toutes sortes de décompilateurs SWF n'importe si vous utilisiez la technologie Flash ou Flex. Il utilise quatre différents algorithmes de protection permettant de jouer le fichier SWF dans le Lecteur Flash de dissimuler complètement le code source. Il protège fermement ActionScript 1/2 et ActionScript 3, donc aucun de vos fichiers anciens ou nouveaux ne restera sans garde. [...] Lire la suite

[...]SWF Protector développé par la société DCOMSoft vous aide à protéger tous vos fichiers SWF contre toutes sortes de décompilateurs SWF n'importe si vous utilisiez la technologie Flash ou Flex. Il utilise quatre différents algorithmes de protection permettant de jouer le fichier SWF dans le Lecteur Flash de dissimuler complètement le code source. Il protège fermement ActionScript 1/2 et ActionScript 3, donc aucun de vos fichiers anciens ou nouveaux ne restera sans garde. [...] Lire la suite

- Ajouté le 2012-09-19 16:11:22

- |

- Mis à jour le 2013-11-27 17:21:53

SWF Protector for PC

SWF Protector permet de crypter votre film flash pour ne pas avoir peur qu'on vole votre œuvre d'art précieuse.

[...]SWF Protector développé par la société DCOMSoft vous aide à protéger tous vos fichiers SWF contre toutes sortes de décompilateurs SWF n'importe si vous utilisiez la technologie Flash ou Flex. Il utilise quatre différents algorithmes de protection permettant de jouer le fichier SWF dans le Lecteur Flash de dissimuler complètement le code source. Il protège fermement ActionScript 1/2 et ActionScript 3, donc aucun de vos fichiers anciens ou nouveaux ne restera sans garde. [...] Lire la suite

[...]SWF Protector développé par la société DCOMSoft vous aide à protéger tous vos fichiers SWF contre toutes sortes de décompilateurs SWF n'importe si vous utilisiez la technologie Flash ou Flex. Il utilise quatre différents algorithmes de protection permettant de jouer le fichier SWF dans le Lecteur Flash de dissimuler complètement le code source. Il protège fermement ActionScript 1/2 et ActionScript 3, donc aucun de vos fichiers anciens ou nouveaux ne restera sans garde. [...] Lire la suite

- Ajouté le 2012-09-19 16:14:12

- |

- Mis à jour le 2012-12-06 03:58:28

SpyShelter

Utilise des algorithmes spéciaux pour vous protéger et protéger vos données contre les logiciels espions qui sont utilisés pour voler ou révéler vos informations personnelles.

[...]Les enregistreurs de frappe volent les informations que vous envoyez via votre ordinateur et sont extrêmement dangereux. Lire la suite

[...]Les enregistreurs de frappe volent les informations que vous envoyez via votre ordinateur et sont extrêmement dangereux. Lire la suite

- Ajouté le 2009-10-16 19:54:42

- |

- Mis à jour le 2015-06-22 11:30:24

SpyShelter Personal Free

SpyShelter anti keylogger utilise des algorithmes spéciaux pour vous protéger et protéger vos données contre : les keyloggers extrêmement dangereux, des logiciels espions qui sont utilisés pour voler ou de révéler vos données à d'autres parties.

[...] Lire la suite

[...] Lire la suite

- Ajouté le 2010-06-29 12:44:49

- |

- Mis à jour le 2016-03-04 15:37:31

Attention aux mails qui demandent de confirmer une désinscription !

Vous le savez, il faut se méfier des mails dont on ne connait pas l'expéditeur. Et si vous en recevez beaucoup au quotidien, vous avez peut-être le réflexe de demander systématiquement à vous désinscrire des abonnements que vous n'utilisez plus. Aujourd'hui, voici une technique de phishing qui mise justement sur votre envie de vous désabonner de tout ce qui bouge ! Désinscrivez-vous s'il vous plait ! En effet, si vous vous êtes déjà désinscrit d'une newsletter, vous savez que cette action est normalement suivie d'un mail de confirmation pour s'assurer que c'est bien votre souhait. [...]

Lire la suite

Planning de garde

Une gestion des plannings qui vous laisse du temps libre

[...]Planning de garde est un logiciel de planification pour les gardes des professionnels de santé. Chaque collaborateur entre ses indisponibilités, un contrôle de l'administrateur, et le planning de garde est généré automatiquement et de manière équitable. Les professionnels de santé sont parfois de garde à des moments o ils ne le souhaiteraient pas, ou à la dernière minute. [...] Lire la suite

[...]Planning de garde est un logiciel de planification pour les gardes des professionnels de santé. Chaque collaborateur entre ses indisponibilités, un contrôle de l'administrateur, et le planning de garde est généré automatiquement et de manière équitable. Les professionnels de santé sont parfois de garde à des moments o ils ne le souhaiteraient pas, ou à la dernière minute. [...] Lire la suite

- Ajouté le 2018-10-09 16:55:42

- |

- Mis à jour le 2019-11-22 17:32:42

Hitman Agent 47

La démo du premier Hitman, célèbre licence qui a donné lieu à deux films, rien que ça, et une tripotée de jeux sur différentes plateformes.

[...]Mais en bon professionnel, vous n'aurez aucune difficulté à passer outre en vous faufilant et en faisant passer les morts pour des accidents. Ou pas, puisque vous pouvez être aussi bourrin, quitte à vous débarrasser des gardes définitivement. Lire la suite

[...]Mais en bon professionnel, vous n'aurez aucune difficulté à passer outre en vous faufilant et en faisant passer les morts pour des accidents. Ou pas, puisque vous pouvez être aussi bourrin, quitte à vous débarrasser des gardes définitivement. Lire la suite

- Ajouté le 2015-03-03 16:39:42

- |

- Mis à jour le 2015-03-03 16:43:36

Comment télécharger Adobe Photoshop Camera ?

Photoshop Camera est la nouvelle application mobile proposée par le géant américain Adobe. Cette application gratuite compatible avec Android et iOS avait été annoncée le mois dernier. Photoshop Camera est une application grand public dopée à l'intelligence artificielle permettant de retoucher facilement ses clichés et d'obtenir des résultats probants même sans un bon photophone. L'application n'est pas encore officiellement disponible. Il faudra attendre début 2020 pour la télécharger depuis le Google Play Store ou l'App Store. [...]

Lire la suite

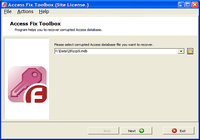

Access Fix Toolbox

Récupérez les bases de données corrompus au format Microsoft Access dans tous les cas de corruption de données.

[...]Ce logiciel représente la façon la plus rapide si vous rencontrez des difficultés avec les fichiers mdb et accdb. Ne vous inquiétez pas de la cause de la corruption de données, il existe des méthodes plus simples de réparer les bases de données concernées. Peut être utilisé sur n'importe quel PC avec MS Windows. [...] Lire la suite

[...]Ce logiciel représente la façon la plus rapide si vous rencontrez des difficultés avec les fichiers mdb et accdb. Ne vous inquiétez pas de la cause de la corruption de données, il existe des méthodes plus simples de réparer les bases de données concernées. Peut être utilisé sur n'importe quel PC avec MS Windows. [...] Lire la suite

- Ajouté le 2012-10-05 10:07:22

- |

- Mis à jour le 2012-12-06 03:59:14

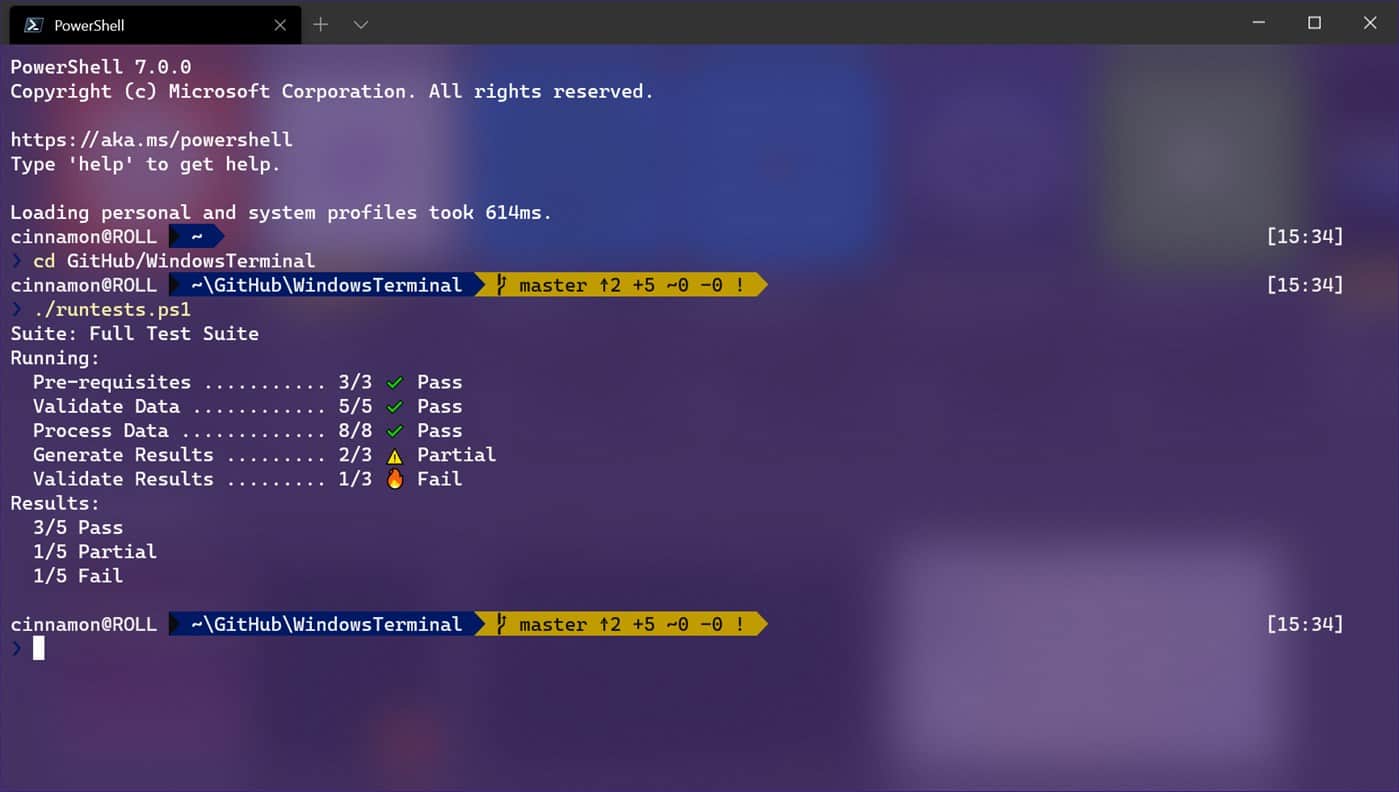

Microsoft améliore son outil Windows Terminal

Microsoft a dévoilé ces derniers jours une version preview de Windows Terminal, son outil d'invite de commandes moderne. Le programme est disponible en téléchargement gratuit sur le Microsoft Store. Cette version embarque son lot d'améliorations comme la prise en charge de liens hypertextes, le support des émojis, une nouvelle palette de commandes, etc. Windows Terminal en quelques mots Windows Terminal est une application open-source élaborée par Microsoft. [...]

Lire la suite

Pourquoi et comment protéger ses données personnelles sur le web ?

Même si ce sujet est de plus en plus présent dans l'actualité et qu'un nombre toujours plus grand de personnes commence à prendre conscience de l'importance des données personnelles, il y a encore beaucoup trop d'internautes qui sous-estiment la valeur de celles-ci. Entre données marchandes pour les entreprises, stratégiques sur les utilisateurs, vol de données bancaires et espionnage de masse des gouvernements, il devient plus que nécessaire d'apprendre à sécuriser sa vie numérique. Il existe d'ailleurs des gestes simples pour se protéger un minimum et s'éviter bien des soucis. Des gestes simples à adopter Il n'y a pas besoin d'être un expert en cybersécurité pour commencer à se protéger sur le net ! [...]

Lire la suite

Comment protéger ses données dans le Cloud ?

Les plateformes de stockage en ligne, appelées également Cloud, permettent aux utilisateurs de sauvegarder librement leurs données en toute sécurité et surtout d'y avoir accès depuis n'importe quel appareil connecté à Internet. Un avantage certain qui comporte tout de même quelques risques. En effet, si OneDrive, iCloud, Dropbox, Google Drive, pour ne citer qu'eux, se présentent comme des services sécurisés, ils restent forcément vulnérables face aux hackers du fait qu'ils se situent sur la toile. Il est donc primordial de bien protéger ses fichiers avant de les transférer dans le Cloud. Comment ? [...]

Lire la suite

Tox, la messagerie anti-NSA à recommander aux chefs d’Etat

François Hollande, Nicolas Sarkozy, Jacques Chirac, ces trois anciens ou présidents de la République ont été espionnés pendant leur mandat par la NSA (et non NASA). Une mise sur écoute qui n'a pas tardé à faire mouche auprès de la sphère politique. Mais si les américains sont les rois de l'espionnage, il existe certaines méthodes de communication qui pourraient bien contrer leurs petits projets. C'est le cas notamment de Tox, une messagerie instantanée sécurisée, mise au point par des hackers (si si c'est vrai) qui a l'avantage, comparé à Skype par exemple, d'intégrer au sein même de son programme un système de cryptage. Un outil moderne que chacun peut utiliser librement sur son ordinateur et qui pourrait bien éviter quelques désagréments. [...]

Lire la suite

Le cryptojacking ou quand votre PC enrichit les autres à votre insu.

Les cryptomonnaies ont le vent en poupe. Plus qu'une simple tendance, elles tendent à devenir de véritables standards de paiement dans un avenir proche. Par conséquent, tout le monde veut sa part du gâteau et se livre une véritable bataille autour du Bitcoin et des autres cryptomonnaies. Certains sites et fournisseurs d'accès à la recherche de nouveaux modèles de rémunération ont d'ailleurs trouvé le moyen de gagner un peu plus d'argent grâce à la pratique du cryptojacking. Le Cryptojacking : Kézako ? [...]

Lire la suite

CleverPDF : L’astuce pour convertir facilement des fichiers PDF en documents Word

Modifier un fichier PDF n'est pas une mince affaire lorsqu'on ne dispose pas d'un outil dédié. Souvent, les utilisateurs pensent qu'il s'agit d'une tâche compliquée à réaliser et qu'il faut utiliser plusieurs logiciels peu intuitifs. Nous allons vous prouver le contraire : en effet, il existe une méthode consistant à convertir le PDF en document Word, pour le rendre modifiable. Voici comment procéder. Les boites à outils en ligne pour convertir, fusionner, compresser des PDF [...]

Lire la suite

Sécuriser son adresse mail pour mieux protéger ses données personnelles.

Une boîte mail est devenue un condensé de vie. En 2016, on recense 2,7 milliards d'utilisateurs, dont 25,9 millions rien qu'en France. De notre compte mail transitent des informations primordiales telles que nos mots de passe, factures, et coordonnées bancaires. Une aubaine pour les pirates. C'est ainsi que le 15 décembre dernier, Yahoo révélait avoir été victime d'une cyberattaque en août 2013. [...]

Lire la suite

Comment cloner un téléphone mobile?

Qui n'est jamais tombé dans le bourbier qu'est le transfert d'une sauvegarde d'un téléphone à l'autre ? Normalement il s'agit d'une manipulation simple mais lorsque l'on a jamais fait le tri dans son ancien téléphone et que l'on souhaite impérativement récupérer les souvenirs (photos, sms, mms) de son ancien téléphone, le discours est tout autre. Dans cet article, nous allons vous montrer la marche à suivre pour réaliser ce transfert sans heurts. Utiliser une application de clonage Il existe plusieurs méthodes de sauvegarde pour transférer les données d'un téléphone à l'autre. [...]

Lire la suite

Oui, on peut désinstaller facilement les applications cachées de Windows 10

Windows 10 est livré avec de nombreuses applications préinstallées. Parmi ces applications, on trouve des utilitaires, mais également des jeux (Candy Crush, March Of Empires, etc). Certains de ces programmes consomment des centaines de mégaoctets, un comble pour les utilisateurs qui les jugent inutiles. Heureusement, il est possible de procéder à leur suppression très facilement. L'utilitaire gratuit OO AppBuster permet de faire le ménage [...]

Lire la suite

Langage Linotte

Linotte dépoussière la programmation informatique en supprimant des concepts et en ajoutant des nouveaux afin d'être facilement compréhensible par des débutants.

[...]Linotte dépoussière la programmation en supprimant des concepts et en ajoutant des nouveaux afin d'être facilement compréhensible par des débutants ou même des enfants ! La notion de programme n'existe plus, elle devient : un livre, une méthode devient un paragraphe, ainsi, l'écriture d'un programme s'apparente à l'écriture d'un livre ! L'Atelier Linotte est un environnement de developpement complet intégrant un débogueur, des exemples et un serveur Web. Rapide à prendre en main, il est accessible quel que soit son niveau en programmation informatique. [...] Lire la suite

[...]Linotte dépoussière la programmation en supprimant des concepts et en ajoutant des nouveaux afin d'être facilement compréhensible par des débutants ou même des enfants ! La notion de programme n'existe plus, elle devient : un livre, une méthode devient un paragraphe, ainsi, l'écriture d'un programme s'apparente à l'écriture d'un livre ! L'Atelier Linotte est un environnement de developpement complet intégrant un débogueur, des exemples et un serveur Web. Rapide à prendre en main, il est accessible quel que soit son niveau en programmation informatique. [...] Lire la suite

- Ajouté le 2012-06-04 00:00:00

- |

- Mis à jour le 2018-03-01 11:27:24

Comment savoir si votre adresse mail a été piratée ?

500 millions. Tel est le nombre de comptes utilisateurs Yahoo qui ont été piratés en 2014. Une annonce faite hier par la société américaine qui remet en question la sécurisation des données personnelles. Si les solutions de sécurité protègent de manière optimale les ordinateurs des virus informatiques, et l'identité numérique des utilisateurs sur le web, elles ne peuvent malheureusement rien faire contre les actes de piratage massifs comme celui-ci. Néanmoins il existe des solutions pour se protéger des hackers et vérifier si son compte a été touché ou non par ce type d'opération malveillante. [...]

Lire la suite

Actualité

Actualité

-

Antidote 12 : Les nouveautés qui vont révolutionner vos écrits

Antidote 12 : Les nouveautés qui vont révolutionner vos écrits

Antidote 12, l'allié ultime de vos textes Vous rêvez d'écrire sans fautes, de trouver le mot juste ou de reformuler vos phrases pour les rendre plus percutantes ? [...]

Lire l'article -

Nouveau Adobe Elements 2025 : la création simplifiée

Nouveau Adobe Elements 2025 : la création simplifiée

Présentation générale La gamme Adobe Elements 2025 est conçue pour ceux qui recherchent une solution créative puissante mais simple d'utilisation. [...]

Lire l'article -

Parallels Desktop 20

Parallels Desktop 20

Parallels Desktop 20 a été lancé avec plusieurs nouveautés et nouvelles fonctionnalités qui visent à améliorer l'expérience des utilisateurs de Mac souhaitant exécuter des applications Windows. Voici un aperçu des principales nouveautés : [...]

Lire l'article