hacking

List Hacking

C'est parce qu'ils ont une liste d'email! [...]

[...]Avec une note de 3,4 sur 5, cette application a reçu 5 votes. Si vous disposez de moins de 5,8M d'espace libre sur votre mobile, vous devez forcément enlever un grand nombre d'application afin de permettre l'installation. Vous avez de la chance que Logithèque vous parle de List Hacking, au vu de son nombre d'utilisateurs (500 téléchargement ! [...] Lire la suite

[...]Avec une note de 3,4 sur 5, cette application a reçu 5 votes. Si vous disposez de moins de 5,8M d'espace libre sur votre mobile, vous devez forcément enlever un grand nombre d'application afin de permettre l'installation. Vous avez de la chance que Logithèque vous parle de List Hacking, au vu de son nombre d'utilisateurs (500 téléchargement ! [...] Lire la suite

- Ajouté le 2015-07-03 22:12:12

- |

- Mis à jour le 2015-07-03 23:05:12

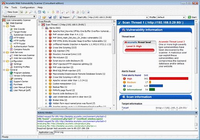

Acunetix Web Vulnerability Scanner FREE

Acunetix WVS automatically scans your web applications and web services for vulnerabilities: SQL injection, Cross site scripting, Google hacking

[...]Acunetix Web Vulnerability Scanner automatically scans your web applications / website (shopping carts, forms, dynamic content, etc.) and web services for vulnerabilities such as SQL injection, Blind SQL Injection, Cross site scripting, Google hacking, CRLF Injection Acunetix crawls and analyzes websites including flash content, AJAX / Web 2.0. Also includes reporting for PCI Compliance, OWASP [...] Lire la suite

[...]Acunetix Web Vulnerability Scanner automatically scans your web applications / website (shopping carts, forms, dynamic content, etc.) and web services for vulnerabilities such as SQL injection, Blind SQL Injection, Cross site scripting, Google hacking, CRLF Injection Acunetix crawls and analyzes websites including flash content, AJAX / Web 2.0. Also includes reporting for PCI Compliance, OWASP [...] Lire la suite

- Ajouté le 2009-01-19 00:00:00

- |

- Mis à jour le 2012-12-06 01:22:26

Logiciels, réseaux sociaux, hacking...Les jihadistes sont de vrais geeks (maj)

L'un des points sur lequel sont sous-estimés les principales organisations terroristes et groupuscules armés est sa grande connaissance du High-Tech et du web, malgré un obscurantisme hypocrite qui critique les dérives des nouveaux médias. Il faut le savoir, comme l'ont révélé les dernières enquêtes et comme le montre tous les jours les principaux organes de presse: La guerre contre les mécréants nécessite gadgets, logiciels, applications et connexion permanente aux réseaux sociaux. Article Mis à jour le 17/11/2015. Facebook, Instagram, Dailymotion, opération séduction Les jihadistes, notamment en Syrie, bénéficient d'une arme qu'ils maîtrisent particulièrement bien et qui peut faire parfois plus de dégâts qu'un missile: La communication. [...]

Lire la suite

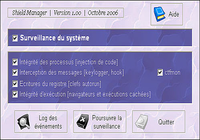

Shield Manager

Shield Manager est un utilitaire de surveillance anti intrusions. [...]

[...]Il protège contre différentes méthodes de hacking. Si un antivirus ne détecte pas un programme malveillant depuis sa base de donnée celui-ci pourra être bloqué par Shield Manager. Utilisez Shield Manager pour surveiller les programmes que vous exécutez pour la première fois ou dont vous n'êtes pas sûr. [...] Lire la suite

[...]Il protège contre différentes méthodes de hacking. Si un antivirus ne détecte pas un programme malveillant depuis sa base de donnée celui-ci pourra être bloqué par Shield Manager. Utilisez Shield Manager pour surveiller les programmes que vous exécutez pour la première fois ou dont vous n'êtes pas sûr. [...] Lire la suite

- Ajouté le 2006-10-04 00:00:00

- |

- Mis à jour le 2014-06-03 12:16:27

PC Security Test 2013

Outil gratuit qui permet de contrôler qu'un PC est bien protégé contre les virus, les spywares et les intrusions (hacking).

[...]PC Security Test est un logiciel gratuit qui fournit à l'utilisateur des outils, des informations et des conseils pour tester et améliorer la sécurité de son PC. PC Security Test permet de contrôler qu'un PC est bien protégé contre les virus, les spywares et les intrusions (hacking). En quelques clics, l'utilisateur contrôle facilement et rapidement l'efficacité de ses systèmes de protection (antivirus, antispyware, firewall). [...] Lire la suite

[...]PC Security Test est un logiciel gratuit qui fournit à l'utilisateur des outils, des informations et des conseils pour tester et améliorer la sécurité de son PC. PC Security Test permet de contrôler qu'un PC est bien protégé contre les virus, les spywares et les intrusions (hacking). En quelques clics, l'utilisateur contrôle facilement et rapidement l'efficacité de ses systèmes de protection (antivirus, antispyware, firewall). [...] Lire la suite

- Ajouté le 2011-10-17 00:00:00

- |

- Mis à jour le 2013-05-16 11:16:20

NetworkShield Firewall

Connect your company to the Internet with NetworkShield Firewall and forget about the notorious e-threats - nothing will jeopardize the stable and efficient operation of your company!

[...]While seeking a rock-stable, reliable, feature-loaded, yet simple to deploy and use software that can safeguard your corporate network, don't miss NetworkShield Firewall! Lire la suite

[...]While seeking a rock-stable, reliable, feature-loaded, yet simple to deploy and use software that can safeguard your corporate network, don't miss NetworkShield Firewall! Lire la suite

- Ajouté le 2007-06-12 14:49:59

- |

- Mis à jour le 2012-12-06 02:13:02

FlashStats 2006

Popular web site log file analyzer. [...]

[...]Creates 60 reports, showing hits, visits, search engines and phrases, path analysis, and so on. Unique reports show web sites which are using your content without your permission, and hacking attacks against your site. FlashStats 2006 is easy to set up and use, and also provides easy yet powerful filtering technology so that you can drill down into the exact results that you're looking for. [...] Lire la suite

[...]Creates 60 reports, showing hits, visits, search engines and phrases, path analysis, and so on. Unique reports show web sites which are using your content without your permission, and hacking attacks against your site. FlashStats 2006 is easy to set up and use, and also provides easy yet powerful filtering technology so that you can drill down into the exact results that you're looking for. [...] Lire la suite

- Ajouté le 2007-01-09 00:00:00

- |

- Mis à jour le 2012-12-06 01:47:32

Les objets connectés dans le viseur d'un groupe de hackers russes

Interro surprise : quel est le principal but d'un groupe de hackers ? Si votre réponse est "accéder aux données d'un utilisateur", vous avez tout bon. Les méthodes de ces groupes sont en constante évolution et il semblerait qu'un groupe russe tente d'infiltrer des entreprises au travers d'objets connectés. Selon le département de "Threat Intelligence" de Microsoft, ce groupe de hackers n'en serait pas à son premier essai. Bien connu sous différents pseudonymes tels que Strontium, APT28 ou Fancy Bear, le groupe serait en activité depuis plusieurs années et impliqué dans différentes affaires de hacking. [...]

Lire la suite

Un casino hacké par un...Aquarium?

Les moyens utilisés pour pirater des entreprises, des habitations, des administrations ou des personnes n'en finissent pas d'être de plus en plus ingénieux. Dernière innovation en matière de hacking en date: L'aquarium connecté, qui une fois compromis, a permis de recueillir près de 10Go de données présentes sur le réseau du Casino qu'il décorait innocemment. Un poisson nommé vandale S'introduire dans un casino pour y dérober de l'argent, c'est une caractéristique des films de cambriolage type Ocean Eleven, et qui heureusement tiendront toujours de la fiction. Pourtant, un vol d'un nouveau genre a eu lieu dans un casino nord-américain, cette fois sans coffres perçés, roulette truquée ou dés pipés. [...]

Lire la suite

Hacker, un métier d’avenir ?

1,3 millions de dollars, telle est la somme qu'ont touchée des hackers par le FBI pour débloquer l'iPhone d'un des acteurs de l'attentat de San Bernardino. Une somme qui devrait en faire rêver plus d'un et qui pourrait même créer de nouvelles professions, à l'heure où le chômage atteint de nouveaux records et où la place de La République, regroupe chaque soir des centaines de parisiens, manifestant contre le projet de la loi travail de la ministre du Travail, Myriam El-Khomri. « Du personnel hautement qualifié qui travaille pendant les heures de bureau » Le bilan est tombé il y a peu de temps, et il fait plutôt mal. Pour la première fois depuis plus de cinq ans, la France se retrouve dans le top 10 des pays où la cybercriminalité est la plus active. [...]

Lire la suite

Des hackers contrôlent vos smartphones et objets connectés à l'aide d'un simple pointeur laser

Une nouvelle méthode de hacking vient d'être découverte par des chercheurs américains. Elle permet à n'importe qui de prendre le contrôle de multiples machines (Google Home, iPhone, Alexa, etc...). La technique repose sur l'utilisation d'un simple pointeur laser. Les personnes malveillantes ne chôment pas pour obtenir vos données personnelles. Bien que nous soyons désormais habitués à des techniques plus ou moins farfelues, la dernière en date reste surprenante. [...]

Lire la suite

Chrome, Safari et Microsoft Edge hackés lors d'un concours

L'élite des hackers s'est réunie ce week-end en Chine pour un concours peu commun. Le but étant de trouver et exploiter des failles encore jamais atteintes dans des programmes connus. Un objectif globalement atteint puisque plusieurs exploitations ont été réalisés sur Google Chrome, Safari et Microsoft Edge. Oubliez les tournois d'échecs et les compétitions de football. La TianfuCup est une compétition rassemblant plusieurs des meilleures équipes de cyber-sécurité. [...]

Lire la suite

Devenez cyber-chasseur de primes

Après le démantelement du Botnet Gameover-Zeus début juin, le FBI et les autorités compétentes se sont félicitées de la fin de la menace Cryptolocker, ce fameux ransomware qui aurait permit de soutirer près de 100 millions de dollars aux victimes. Pourtant, la menace d'un aure Cryptolocker n'est pas écartée et pire encore, un autre malware du même genre, Critroni, a semble-t'il déjà commencé à se faire remarquer. Et cela ne fait que commencer, à moins que chacun participe à la chasse aux cybercriminels! Wanted by the FBI [...]

Lire la suite

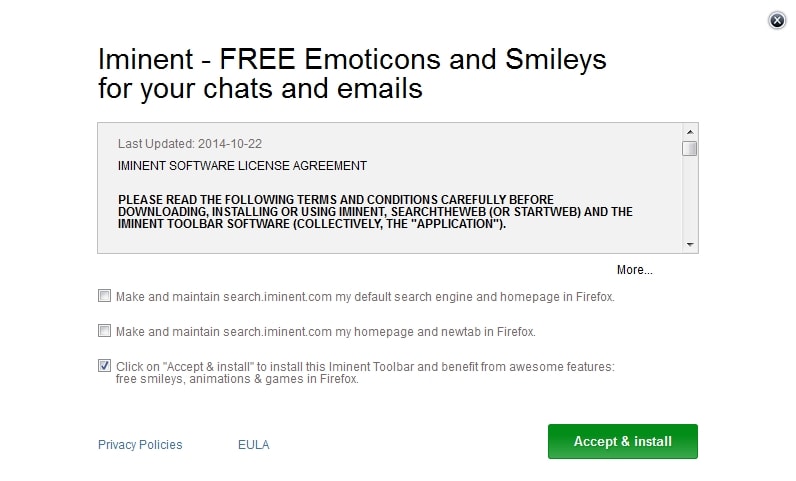

Superfish: Vers un coup de filet dans la Download Valley?

Lenovo n'a pas eu l'idée du siècle en plaçant l'adware Superfish dans certains modèles de portables de sa gamme. En révélant l'affaire, les utilisateurs qui se sont sentis lésés (certains ont même porté plainte avec une "Class Action" contre le fabricant) ont grandement mis à mal la réputation du fabricant chinois, comme ce fut le cas dernièrement pour Huawei ou Xiaomi. En nommant le responsable de la technologie derrière Superfish, à savoir Komodia, certains whistleblowers vont peut-être faire découvrir au public la zone géographique d'où proviennent la technologie présente dans la plupart des adwares, la "Download Valley". La terre promise des Adwares La "Download Valley" telle que nous la présention aujourd'hui n'existe pas réellement, en tout cas on ne peut dessiner ses frontières exactes sur une carte. [...]

Lire la suite

47% des antivirus pour mobiles seraient inefficaces

Quand on parle d'antivirus, on pense très souvent aux ordinateurs. Mais il ne faut pas oublier qu'il existe aussi de nombreuses solutions d'antivirus pour nos chers smartphones. Mais ces dernières sont-elles réellement efficaces ? La dernière étude du site Comparitech à ce sujet fait froid dans le dos. Comparitech est un site spécialisé dans les analyses d'applications et de logiciels. [...]

Lire la suite

Quelques recommandations pour choisir une solution GED

Une solution de gestion électronique des documents (GED) est un processus informatisé qui permet la gestion des flux documentaires au sein d'une entreprise. Cela peut être des documents papier (Word, Excel...), des documents électroniques (courriers, factures...) des e-mails ou encore des documents de comptabilité, de ressources humaines et bien d'autres. La solution GED : l'outil collaboratif pour vos documents Ne vous passez pas de l'essentiel Ce procédé est devenu incontournable à cause de la présence de nouvelles directives françaises qui incitent les organisations et les entreprises à se tourner vers la dématérialisation des factures et la digitalisation des flux documentaires jusqu'en 2020. [...]

Lire la suite

Jeff Bezos : Voici la méthode utilisée pour pirater l’iPhone d’un des hommes les plus puissants au monde

C'est l'affaire dont tout le monde de l'IT parle depuis quelques heures. Le smartphone de Jeff Bezos, le PDG d'Amazon, a été piraté. Cette conclusion est tirée d'un rapport émis par des experts en cybersécurité de FTI Consulting, une société spécialisée dans le conseil aux entreprises sollicitée par le businessman. Comment est-ce possible ? Jeff Bezos est littéralement l'un des hommes les plus puissants de la planète. [...]

Lire la suite

Actualité

Actualité

-

Antidote 12 : Les nouveautés qui vont révolutionner vos écrits

Antidote 12 : Les nouveautés qui vont révolutionner vos écrits

Antidote 12, l'allié ultime de vos textes Vous rêvez d'écrire sans fautes, de trouver le mot juste ou de reformuler vos phrases pour les rendre plus percutantes ? [...]

Lire l'article -

Nouveau Adobe Elements 2025 : la création simplifiée

Nouveau Adobe Elements 2025 : la création simplifiée

Présentation générale La gamme Adobe Elements 2025 est conçue pour ceux qui recherchent une solution créative puissante mais simple d'utilisation. [...]

Lire l'article -

Parallels Desktop 20

Parallels Desktop 20

Parallels Desktop 20 a été lancé avec plusieurs nouveautés et nouvelles fonctionnalités qui visent à améliorer l'expérience des utilisateurs de Mac souhaitant exécuter des applications Windows. Voici un aperçu des principales nouveautés : [...]

Lire l'article