sais utilisateur lambda

Un module Bing pour la traduction sur Twitter

Le site de microblogage, Twitter, vient de signer un partenariat avec la société Microsoft. Cette collaboration vise, pour l'instant, une option dans le site de Twitter, qui permet la traduction de texte. Basé sur Bing Traduction, le module supporte déjà quelques langues ; et devrait très prochainement supporter toutes les langues présentent dans Bing Traduction. Jusqu'alors, aucune annonce officielle n'a été révélée par les deux sociétés. Toutefois, The Verge signale que quelques comptes Twitter prennent déjà en charge cette nouvelle fonctionnalité. [...]

Lire la suite

Une campagne de phishing vise les admins d'Office 365

Les campagnes de phishing se suivent mais ne se ressemblent pas toujours. Ces dernières ont cependant un point commun : la volonté d'accéder à vos données personnelles. La dernière technique en date vise encore et toujours les suites liées à Office 365 mais cette fois en ciblant directement les administrateurs. Atteindre un utilisateur lambda avec une campagne de phishing est déjà une belle petite victoire pour une personne malintentionnée. Imaginez maintenant pouvoir atteindre directement l'administrateur d'une entreprise qui possède Office 365 : il devient alors bien plus facile de contaminer tout un parc informatique et de multiplier les victimes. [...]

Lire la suite

Twitter vous invitera bientôt à faire le ménage dans vos contacts : fausse bonne idée ?

L'oiseau bleu cherche à se renouveler et aurait testé pendant quelques jours une fonctionnalité inédite. Elle consisterait à suggérer aux utilisateurs les contacts à ne plus suivre. Lors d'un entretien accordé à The Verge, Twitter a confirmé avoir réalisé des tests limités à une poignée de comptes en leur suggérant de supprimer les comptes avec lesquels ils n'avaient aucune interaction. Une idée risquée Cette nouvelle fonctionnalité si elle est validée pourrait faire couler beaucoup d'encre. [...]

Lire la suite

Misakey

[...]C'est pourquoi une jeune startup française a décidé de créer "Misakey", une solution en ligne permettant de récupérer et gérer le contrôle de ses données personnelles. Misakey peut être utilisé en tant qu'utilisateur lambda ou gérant de site web. L'utilisateur va pouvoir s'inscrire afin de créer son coffre-fort personnel, lequel contiendra toutes ses données personnelles voulues. [...] Lire la suite

- Ajouté le 2020-03-11 10:50:32

- |

- Mis à jour le 2020-03-11 10:50:33

Bitdefender Box : et si vous protégiez votre PC ou votre réseau avec votre voix ?

Les assistants virtuels ont le vent en poupe, et la société Bitdefender spécialisée en cybersécurité l'a bien compris. Elle vient d'intégrer à sa Bitdefender BOX, la compatibilité avec Amazon Alexa et Google Assistant. Ainsi, si vous possédez une enceinte connectée Google ou Amazon et une Bitdefender BOX, vous pouvez contrôler la protection de votre réseau et de vos appareils, par la voix. Qu'est-ce que la Bitdefender BOX ? Méconnue du grand public, cette solution de Bitdefender en est pourtant déjà à sa deuxième année. [...]

Lire la suite

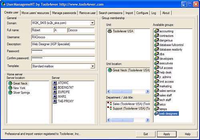

User Management - Gestion des utilisateurs Windows

Gestion complète du cycle de vie des comptes utilisateurs avec création, modification, suppression, création/suppression en masse et délégation de taches administratives pour Window NT et Active Directory y compris les ressources utilisateurs.

[...]Professional permet la création, la modification et la suppression avancée des utilisateurs avec leurs ressources telles que répertoires personnels et boites aux lettre Exchange. Import permet la création/modification en masse des utilisateurs avec des fichiers CSV. Delegation offre une délégation granulaire des taches administratives [...] Lire la suite

[...]Professional permet la création, la modification et la suppression avancée des utilisateurs avec leurs ressources telles que répertoires personnels et boites aux lettre Exchange. Import permet la création/modification en masse des utilisateurs avec des fichiers CSV. Delegation offre une délégation granulaire des taches administratives [...] Lire la suite

- Ajouté le 2012-05-15 00:00:00

- |

- Mis à jour le 2012-12-06 01:00:52

Le spyware Pegasus ciblerait des utilisateurs iOS et Android dans 45 pays dont la France

Repéré en 2016, ce logiciel espion pouvant être déployé sur iOS et Android a été utilisé pour cibler des utilisateurs de smartphones dans 45 pays à travers le monde, selon un rapport de Citizen Lab .La France fait partie des pays touchés. Pegasus : un puissant logiciel espion Pegasus a été élaboré par NSO Group, une société israélienne connue pour vendre (surtout à des Etats) des outils de surveillance en mesure de pirater des smartphones à distance pour des agences de renseignement. [...]

Lire la suite

iRamDisk

iRamDisk est un utilitaire qui rationalise l'usage de la mémoire vive. [...]

[...]Pour ce faire, l'utilisateur crée d'abord un volume virtuel pour y placer certaines données sélectionnées au préalable. Le logiciel attribue ensuite une partie de la mémoire vive aux disques créés pour booster leurs performances. Il peut multiplier jusqu'à 10 fois la vitesse de traitement des données ou de fonctionnement des applications. [...] Lire la suite

[...]Pour ce faire, l'utilisateur crée d'abord un volume virtuel pour y placer certaines données sélectionnées au préalable. Le logiciel attribue ensuite une partie de la mémoire vive aux disques créés pour booster leurs performances. Il peut multiplier jusqu'à 10 fois la vitesse de traitement des données ou de fonctionnement des applications. [...] Lire la suite

- Ajouté le 2014-02-11 14:06:28

- |

- Mis à jour le 2017-09-13 17:32:49

F-Secure propose une solution tout-en-un pour votre protection

Internet est aujourd'hui omniprésent dans notre vie. Ultra connectés avec nos proches (application de messagerie instantanée), nous sommes également de plus en plus nombreux à réaliser des achats en ligne et à utiliser des applis web ou mobiles de nos banques. Cela comporte malheureusement des risques. Sans être paranoïaque, il faut être conscient que nos données privées peuvent être utilisées par des hackers à des fins criminelles ou par des entreprises pour nous proposer des services en fonction de ce que nous tapons dans nos moteurs de recherches. Il est donc vital de se protéger sur tous les plans : préserver sa vie privée et sécuriser ses données. [...]

Lire la suite

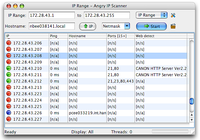

Angry IP Scanner Mac

Un logiciel avec lequel vous pourrez visualiser l'ensemble des machines connectées à votre réseau et prendre vos dispositions face à une intrusion

[...]Il va scanner l'ensemble de votre réseau et lister tous les appareils qui s'y trouvent. L'analyseur réseau répertorie toutes les machines connectées en donnant les caractéristiques d'identifications les plus pertinentes telles que l'adresse MAC, l'adresse Ip, le nom de la machine, son groupe de travail etc. Vous pourrez enregistrer vos résultats aux formats CSV, TXT et XML. [...] Lire la suite

[...]Il va scanner l'ensemble de votre réseau et lister tous les appareils qui s'y trouvent. L'analyseur réseau répertorie toutes les machines connectées en donnant les caractéristiques d'identifications les plus pertinentes telles que l'adresse MAC, l'adresse Ip, le nom de la machine, son groupe de travail etc. Vous pourrez enregistrer vos résultats aux formats CSV, TXT et XML. [...] Lire la suite

- Ajouté le 2021-02-26 12:06:43

- |

- Mis à jour le 2021-02-26 12:07:02

Access Administrator

Access Administrator - Protéger vos dossiers et limiter d'autres utilisateurs de pouvoir les commencer, voir, changer ou supprimer.

[...]La protection de dossier active automatiquement selon l'utilisateur courant le 'idenity de s et l'horaire qui est défini pour lui. Vous pouvez neutraliser l'accès d'Internet, les jeux et l'autre divertissement pendant le temps de travail. Par exemple, de 9:00 AM jusqu'à 17:00 P.M. [...] Lire la suite

[...]La protection de dossier active automatiquement selon l'utilisateur courant le 'idenity de s et l'horaire qui est défini pour lui. Vous pouvez neutraliser l'accès d'Internet, les jeux et l'autre divertissement pendant le temps de travail. Par exemple, de 9:00 AM jusqu'à 17:00 P.M. [...] Lire la suite

- Ajouté le 2012-09-14 00:00:00

- |

- Mis à jour le 2012-12-06 03:02:12

End User Monitoring Correlsense SharePath

Monitoring des utilisateurs qui gère les performances des applications du point de vue de l'utilisateur final.

[...]Il offre une vue en temps réel des niveaux de service aux utilisateurs finaux, y compris les heures de disponibilité et de réponse. Lire la suite

[...]Il offre une vue en temps réel des niveaux de service aux utilisateurs finaux, y compris les heures de disponibilité et de réponse. Lire la suite

- Ajouté le 2010-11-18 11:54:35

- |

- Mis à jour le 2014-06-03 13:49:22

Protection-Pratique

Application Excel de gestion des utilisateurs et des feuilles (accès par mot de passe, affichage des feuilles en fonction de l'utilisateur, historique des accès et des modifications, ...)

[...]Accès par mot de passe Affichage des feuilles en fonction de l'utilisateur connecté Historique des accès et des modifications [...] Lire la suite

[...]Accès par mot de passe Affichage des feuilles en fonction de l'utilisateur connecté Historique des accès et des modifications [...] Lire la suite

- Ajouté le 2012-10-28 00:00:00

- |

- Mis à jour le 2017-05-14 09:22:42

Cette nouvelle technique de piratage rapporte des millions de dollars aux hackers

Les hackers sont en quête permanente de nouvelles techniques et dispositifs leur permettant de générer des revenus considérables. Dernièrement, les ransomware arrivaient en tête des outils les plus utilisés par les cybercriminels. Néanmoins, il existe une autre source de revenus encore plus intéressante pour eux : le cryptojacking. D'ailleurs, une gigantesque opération cybercriminelle utilisant le minage de cryptomonnaies à été découverte et selon les premières constatations, elle aurait permis à ceux qui sont derrière elle d'empocher des millions de dollars. Le cryptojacking : plus qu'une tendance, un nouveau standard chez les hackers [...]

Lire la suite

Télécharger Google Chrome depuis Microsoft Edge est très risqué

Malgré tous les efforts fournis par Microsoft pour améliorer son navigateur Edge, le successeur d'Internet Explorer peine à séduire les utilisateurs qui ont déjà leurs petites habitudes. Le fossé entre Chrome et Edge est énorme, à un tel point que la première utilisation du navigateur de la firme de Redmond rime souvent avec le téléchargement de Google Chrome ; notamment lorsqu'il s'agit d'un PC neuf ou réinitialisé. Les hackers l'ont bien compris et ont développé des stratégies de diffusion de malware qui ciblent les utilisateurs de Chrome, souhaitant télécharger ce navigateur via Edge. Le moteur de recherche Bing dans le viseur Sur Twitter, un utilisateur du nom de Gabriel Landau a posté une courte vidéo montrant comment il avait failli tomber dans le piège. [...]

Lire la suite

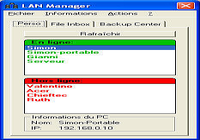

LAN Manager

LAN Manager est un outil puissant permettant d'effectuer toutes vos opérations réseau en quelques clics.

[...]Avec LAN Manager vous pourrez facilement: -Envoyer des fichiers ou un répertoire entier à une personne du réseau local. Cette dernière pourra, entre autre, accepter ou refuser la réception des données. -Discuter avec une personne du réseau local en temps réel. [...] Lire la suite

[...]Avec LAN Manager vous pourrez facilement: -Envoyer des fichiers ou un répertoire entier à une personne du réseau local. Cette dernière pourra, entre autre, accepter ou refuser la réception des données. -Discuter avec une personne du réseau local en temps réel. [...] Lire la suite

- Ajouté le 2007-03-17 19:11:47

- |

- Mis à jour le 2012-12-06 02:02:41

Pensez à supprimer définitivement vos fichiers privés avant de céder une carte SD ou une clé USB

L orsque l'on cède ou que l'on prête un périphérique de stockage (disque dur, carte SD, clé USB) à une autre personne, il est d'usage de [...]

Lire la suite

ZAO iOS

Zao est la sensation deepfake sur mobile qui fait le buzz en Asie.

[...]Il s'agit d'une application permettant à ses utilisateurs de superposer leur visage sur des célébrités pour créer des deepfakes convaincants. Zao est basée sur une technologie utilisant l'Intelligence Artificielle pour prendre des photos de l'utilisateur et les calquer sur les visages apparaissant dans des vidéos. Ainsi les utilisateurs ont la possibilité de se plonger virtuellement dans leurs films ou série préférés et d'incrner les rôles joués par des acteurs populaires. [...] Lire la suite

[...]Il s'agit d'une application permettant à ses utilisateurs de superposer leur visage sur des célébrités pour créer des deepfakes convaincants. Zao est basée sur une technologie utilisant l'Intelligence Artificielle pour prendre des photos de l'utilisateur et les calquer sur les visages apparaissant dans des vidéos. Ainsi les utilisateurs ont la possibilité de se plonger virtuellement dans leurs films ou série préférés et d'incrner les rôles joués par des acteurs populaires. [...] Lire la suite

- Ajouté le 2019-09-02 17:04:14

- |

- Mis à jour le 2019-09-04 13:43:07

Affaire Huawei : quelles conséquences pour les utilisateurs ?

Google suspend ses relations avec Huawei. La pieuvre américaine a décidé de couper les ponts avec le constructeur chinois à la suite d'une décision radicale du gouvernement américain. En effet, Donald Trump a annoncé dans son décret du 15 mai 2019, une série de restrictions aux sociétés américaines travaillant avec des entreprises qui « feraient peser un risque inacceptable » sur la sécurité nationale [des États-Unis]. Google, qui fournit une licence de son système d'exploitation mobile (Android) aux différents constructeurs comme Huawei et Samsung, a donc décidé de suspendre ses relations avec le fabricant chinois. Pour rappel, Huawei est soupçonné d'avoir effectué des manœuvres d'espionnage pour la Chine. [...]

Lire la suite

SpeedUP-DSL

Optimisez votre connexion à internet en quelques clics. [...]

[...]Ce programme s'adresse en particulier aux utilisateurs du câble et de l'ADSL, mais peut aussi être utile aux utilisateurs de ligne classique. Lisez l'aide avant emploi. L'aide incluse avec le programme est en XML (OpenOffice). [...] Lire la suite

[...]Ce programme s'adresse en particulier aux utilisateurs du câble et de l'ADSL, mais peut aussi être utile aux utilisateurs de ligne classique. Lisez l'aide avant emploi. L'aide incluse avec le programme est en XML (OpenOffice). [...] Lire la suite

- Ajouté le 2003-05-13 00:00:00

- |

- Mis à jour le 2012-12-06 00:41:53

Actualité

Actualité

-

Antidote 12 : Les nouveautés qui vont révolutionner vos écrits

Antidote 12 : Les nouveautés qui vont révolutionner vos écrits

Antidote 12, l'allié ultime de vos textes Vous rêvez d'écrire sans fautes, de trouver le mot juste ou de reformuler vos phrases pour les rendre plus percutantes ? [...]

Lire l'article -

Nouveau Adobe Elements 2025 : la création simplifiée

Nouveau Adobe Elements 2025 : la création simplifiée

Présentation générale La gamme Adobe Elements 2025 est conçue pour ceux qui recherchent une solution créative puissante mais simple d'utilisation. [...]

Lire l'article -

Parallels Desktop 20

Parallels Desktop 20

Parallels Desktop 20 a été lancé avec plusieurs nouveautés et nouvelles fonctionnalités qui visent à améliorer l'expérience des utilisateurs de Mac souhaitant exécuter des applications Windows. Voici un aperçu des principales nouveautés : [...]

Lire l'article