spécialiste sécurité informatique

Voici les outils pour se débarrasser de (presque) tous les ransomwares

Du moins les plus anciens et les moins agressifs, même si de très nombreuses avancées ont permis d'endiguer, ou du moins de prévenir l'arrivée des menaces type Cryptolocker, TeslaCrypt et j'en passe. Malheureusement, ces "rançongiciels" ont provoqué la panique au moment de leur arrivée et ne se suppriment pas d'un claquement de doigt, même en payant une somme forfaitaire... Une banque d'outils contre les ransomwares Jada Cyrus est un spécialiste en sécurité informatique, qui a eu la bonne initiative de regrouper dans une seule archive toutes les informations concernant les ransomwares ainsi que les outils et liens disponibles pour s'en débarasser, ou du moins réparer les fichiers. Ce gros fichier hébergé sur bitbucket n'est pas des plus accessibles car cette plateforme est avant tout réservée aux développeurs et bidouilleurs de tout ordre. [...]

Lire la suite

Wifatch, le malware qui vous veut du bien

Qui aurait pensé un jour que les malwares pourraient protéger les utilisateurs contre les virus informatiques ? Certainement pas nous. Et pourtant, Symantec, l'éditeur de solution de sécurité a récemment débusqué un malware qui ne serait pas si nuisible que ça. Wifatch, de son petit nom, serait en effet capable de repérer les malwares nocifs et de les supprimer du système, illico presto. Un phénomène extrêmement rare que nous avons eu envie de vous expliquer. [...]

Lire la suite

Intel rachète Stonesoft spécialiste de sécurité réseau

Intel a décidé de rajouter une couche à son service de sécurité à destination des réseaux. Pour le renforcement de son service de pare-feu ainsi que de réseau privé, l'américain Intel a racheté Stonesoft qui est une société spécialisée dans la protection des réseaux. Les solutions de Stonesoft vont aller étoffer la gamme des services proposés par McAfee. McAfee qui est depuis 2010 dans le giron d'Intel complète ainsi sa gamme de produits. La transaction a été conclue pour un montant de 389 millions de dollars qui s'est entièrement réalisée en numéraire. [...]

Lire la suite

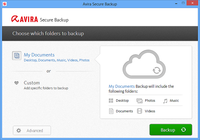

Avira Secure Backup

Avira Secure Backup est un service Cloud qui offre aux utilisateurs 5 Go d'espace de stockage gratuit en ligne.

[...]Spécialiste de la sécurité informatique, l'éditeur propose un espace de stockage sécurisé de 5 Go gratuit, pour sauvegarder toutes sortes de fichiers différents : texte, image, vidéo, musique etc. Les fichiers stockés ne doivent en revanche pas dépasser 200 Mo. Bien pensé, le logiciel synchronise rapidement vos dossiers entre votre ordinateur et vos appareils mobiles (tablettes ou smartphones). [...] Lire la suite

[...]Spécialiste de la sécurité informatique, l'éditeur propose un espace de stockage sécurisé de 5 Go gratuit, pour sauvegarder toutes sortes de fichiers différents : texte, image, vidéo, musique etc. Les fichiers stockés ne doivent en revanche pas dépasser 200 Mo. Bien pensé, le logiciel synchronise rapidement vos dossiers entre votre ordinateur et vos appareils mobiles (tablettes ou smartphones). [...] Lire la suite

- Ajouté le 2013-09-06 15:58:16

- |

- Mis à jour le 2014-01-13 11:24:50

Netbios Share Scanner

Netbios Share Scanner est un scanner réseau de SecPoint, l'un des principaux producteurs de logiciels de sécurité informatique.

[...]En ces jours où les pirates sont une menace constante pour les serveurs Web d'une entreprise, il est plus important que jamais de tester fréquemment des systèmes informatiques aux les failles de sécurité. Netbios Share Scanner est une solution conviviale et efficace à la fois pour Linux et Windows. Lire la suite

[...]En ces jours où les pirates sont une menace constante pour les serveurs Web d'une entreprise, il est plus important que jamais de tester fréquemment des systèmes informatiques aux les failles de sécurité. Netbios Share Scanner est une solution conviviale et efficace à la fois pour Linux et Windows. Lire la suite

- Ajouté le 2012-05-16 11:22:18

- |

- Mis à jour le 2012-12-06 03:54:19

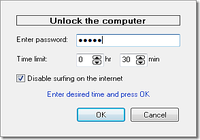

Time Lock

Protection de la sécurité informatique et logiciels de contrôle d'accès.

[...]Time Lock est un programme simple, qui permet de protéger votre ordinateur contre toute utilisation non souhaitée. Lire la suite

[...]Time Lock est un programme simple, qui permet de protéger votre ordinateur contre toute utilisation non souhaitée. Lire la suite

- Ajouté le 2011-01-28 20:48:09

- |

- Mis à jour le 2012-12-06 03:32:54

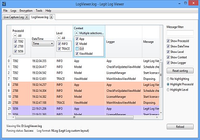

Legit Log Viewer

"Legit Log Viewer" est une précieuse visionneuse de fichiers journaux pour les testeurs et développeurs de logiciels ainsi que tout autre spécialiste en informatique qui utilise les fichiers journaux.

[...]Il offre un large éventail de fonctionnalités utiles pour le tri des entrées du journal, la recherche et la mise en évidence. Lire la suite

[...]Il offre un large éventail de fonctionnalités utiles pour le tri des entrées du journal, la recherche et la mise en évidence. Lire la suite

- Ajouté le 2012-11-12 17:33:26

- |

- Mis à jour le 2012-12-06 04:00:06

Le phishing par QR Code comment ça marche ?

Il y a un mois de cela, Vade Retro, spécialiste français de la protection des boîtes de messagerie, annonçait avoir détecté le premier mail frauduleux utilisant un QR Code. Un email provenant à priori d'une source sûre, qui avait la particularité de se présenter sous forme d'image, sans lien pouvant être détecté comme phishing par les outils classiques de détection. Une nouvelle arnaque qui tend depuis à se développer, et qui pourrait même poser bientôt problème à Microsoft et son système d'exploitation Windows 10. Le QR Code nouvelle passerelle pour les cybercriminels Nous vous avions parlé, il y a quelques temps déjà, du mail frauduleux Impots.gouv.fr qui incitait les internautes à donner leurs informations bancaires afin de se faire, soi-disant, rembourser une importante somme d'argent. [...]

Lire la suite

Comment chiffrer son disque dur ou sa clé USB ?

Sécuriser ses données est aujourd'hui un véritable enjeu pour les entreprises et les particuliers. En effet, personne n'est à l'abri, pas même mark Zuckerberg, le grand boss de Facebook qui s'est fait hacker ses comptes Pinterest et Twitter. Un comble. Les individus mal intentionnés ne reculent devant rien et leurs techniques évoluent toujours. La solution la plus efficace à l'heure actuelle est la prévention. [...]

Lire la suite

Il est illégal de parler de sécurité informatique en France

Fin avril, l'auteur du blog Krach.in a écopé d'une amende de 750€ pour avoir publié 3 articles indiquant comment exploiter les faiblesses d'un réseau, entre autres, dans le seul but d'informer ses visiteurs sur les vulnérabilités du Wifi, des systèmes en entreprise ou même physiques. Une décision de justice aberrante, qui montre les lacunes techniques des juges et des forces de l'ordre et qui va directement impacter les utilisateurs qui n'auront plus comme seule source d'informations...que la gendarmerie. Pirater le Wifi, c'est illégal, se protéger des pirates aussi La sécurit�� informatique est un sujet qui passionne mais qui avouons le n'est pas très sexy. Pour intéresser le grand public et les spécialistes, les journalistes, auteurs et rédacteurs spécialisés ou non doivent trouver des angles intéressants, alerter sans faire paniquer et surtout expliquer les tenants et aboutissants sans perdre l'auditoire. [...]

Lire la suite

La Suisse simule une cyber-attaque des Anonymous

Tous les quatre ans, l'état helvétique procède à un test grandeur nature du système de sécurité de ses installations informatiques. Pour cette année, le thème tournait autour du refus de la Suisse de divulguer les identités bancaires des supposés évadés fiscaux ayant des comptes bancaires dans le pays. La simulation a été suivie d'une alerte générale de l'Etat annonçant que le pays était l'objet d'une cyber-attaque de grande envergure destinée à fragiliser le secteur bancaire refusant de renoncer à sa législation sur le secret bancaire. L'attaque menée aurait paralysée les distributeurs de billets, les sites Web des banques ainsi que l'ensemble du réseau ferroviaire. Selon le communiqué officiel pour cette simulation de cyber-attaque, les responsables seraient les Anonymous. [...]

Lire la suite

Batch: Pourquoi les experts en sécurité crient-ils au loup à chaque faille découverte?

Aujourd'hui Bash, hier Heartbleed, demain...? A chaque annonce d'une faille de sécurité, les experts et commentateurs essaient de maximiser la gravité du problème et d'alerter le grand public comme les spécialistes sur ces problèmes de sécurité récurrents. Seul problème, le grand public n'en a cure et les spécialistes guettent surtout cette occasion pour sortir un billet analytique qui arrivent tous à la même conclusion: Demain, ce sera pire. BASH: Un fail pour Unix Pour une fois, ce ne sont pas les systèmes de Microsoft qui sont pointés du doigt mais l'OS libre Linux et le sytème UNIX. [...]

Lire la suite

Tableau de bord sécurité : les entreprises de plus en plus vulnérables aux cyberattaques

Selon l'étude annuelle de cybercriminalité de l'EY, seul 50% des entreprises internationales sondées se disent être en mesure de détecter une cyberattaque sophistiquée. Un chiffre plutôt alarmant quand on sait que l'année 2016 a été très virulente en matière de cyberattaques et que 2017 ne présage rien de bon de ce côté-là. Face à constat on ne peut plus pessimiste, il serait logique de penser que le problème vient avant tout d'un manque de protection de la part des entreprises, qui ne prendraient pas leur précautions face aux nouvelles menaces qui pèsent sur elles, mais ceci serait un raccourci rapide et erroné. « Les organisations ont bien progressé dans leur préparation en cas de faille dans la cybersécurité, mais ces avancées rapides n'empêchent pas les auteurs de cyberattaques de trouver de nouveaux stratagèmes», note Brice Lecoustey, le directeur du département Conseil pour le secteur commercial et public chez EY Luxembourg. La sécurité de l'information, une priorité [...]

Lire la suite

9 signes qui prouvent que votre logiciel de sécurité informatique ne fonctionne pas correctement

Quelles sont les indicateurs qui doivent vous pousser à changer de solution de sécurité informatique Lisez attentivement la liste qui suit. Si parmi ces 9 points vous retrouvez des situations similaires à la vôtre, alors il est conseillé de reconsidérer votre sécurité informatique actuelle. 1. Les analyses et mises à jour ralentissent votre système. L'impact sur les capacités des ordinateurs est l'une des plaintes les plus récurrentes concernant les logiciels de sécurité informatique. En effet, certaines solutions peuvent entraîner un ralentissement et donc diminuer la productivité. [...]

Lire la suite

Astuces pour passer un bel été en sécurité avec son ordinateur et son smartphone

Les beaux jours arrivent. Certains sont déjà en train de penser à leurs futures vacances sur des plages ensoleillées et ils emmèneront peut-être avec eux quelques appareils connectés. Mais attention car même l'été, la sécurité informatique est à prendre au sérieux. C'est pourquoi nous allons vous donner quelques conseils pour passer sereinement les prochains mois avec votre appareil préféré. Sécuriser ses comptes [...]

Lire la suite

Nos questions à Ana Tone et Marcus Koenig, de chez Avira

Ana Tone dirige actuellement l'équipe du laboratoire de protection de Bucarest, tandis que Marcus Koenig est le vice-président de la technologie de protection chez Avira. Tous les deux nous présentent l'éditeur allemandes de solutions de sécurité Avira. "Notre mission est de tenir nos utilisateurs au courant, de les éduquer sur l'évolution constante du paysage de la cybersécurité et de leur offrir les bons conseils." Portraits d'Ana Tone et de Marcus Koenig. [...]

Lire la suite

Comment sensibiliser son personnel à la sécurité informatique ?

Les entreprises (grandes ou petites) ont été particulièrement ciblées par des cyberattaques cette année. Si le numérique reste un levier de croissance incontournable pour les acteurs économiques, il est aussi vecteur de vulnérabilités. Une simple manque de prudence ou un oubli peut avoir de terribles conséquences pour votre activité. Les failles souvent d'origine humaine peuvent être comblées. [...]

Lire la suite

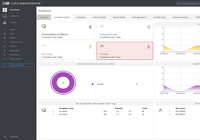

ESET Cloud Administrator

Gérez la sécurité informatique de votre entreprise depuis le Cloud.

[...]La console de cette gestion centralisée est basée sur le Cloud, afin de permettre aux professionnels d'y avoir accès à distance, sans pour autant rogner sur la sécurité. Vous simplifiez ainsi la protection de votre réseau, tout en profitant d'une solution dont la marque a fait ses preuves en termes de protecteurs d'ordinateurs. Cloud Administrator ne requiert pas de matériel ou de logiciel supplémentaire, et peut être déployé sur votre parc informatique en quelques minutes. [...] Lire la suite

[...]La console de cette gestion centralisée est basée sur le Cloud, afin de permettre aux professionnels d'y avoir accès à distance, sans pour autant rogner sur la sécurité. Vous simplifiez ainsi la protection de votre réseau, tout en profitant d'une solution dont la marque a fait ses preuves en termes de protecteurs d'ordinateurs. Cloud Administrator ne requiert pas de matériel ou de logiciel supplémentaire, et peut être déployé sur votre parc informatique en quelques minutes. [...] Lire la suite

- Ajouté le 2018-10-10 17:05:07

- |

- Mis à jour le 2020-02-14 18:19:16

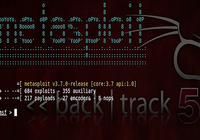

Metasploit Pro

Vous êtes responsable de la sécurité informatique ou pirate, alors Metasploit va vous aider à percer les vulnérabilités de vos sites, afin de les corriger ou de dévoiler au public tous les mails envoyés depuis deux ans à vos collaborateurs.

[...]Il faut cependant maîtriser un tant soit peu les notions de réseaux pour comprendre le fonctionnement global, mais ce projet open-source possède une communauté grandissante qui ne cesse de proposer des améliorations et des conseils variés. Lire la suite

[...]Il faut cependant maîtriser un tant soit peu les notions de réseaux pour comprendre le fonctionnement global, mais ce projet open-source possède une communauté grandissante qui ne cesse de proposer des améliorations et des conseils variés. Lire la suite

- Ajouté le 2014-12-17 14:28:35

- |

- Mis à jour le 2014-12-17 14:47:29

TDC Sécurité

La sécurité n'est pas une option.

[...]La sécurité n'est pas une option : tournez-vous vers une solution informatique adaptée pour gérer les risques chimiques, psychosociaux, ou encore les accidents du travail. TDC Sécurité vous apporte justement les fonctionnalités adaptées à vos besoins. TDC Sécurité gère les risques liés au travail pour de nombreux professionnels de secteurs et de tailles d'entreprises diverses, dans le privé comme dans le public. [...] Lire la suite

[...]La sécurité n'est pas une option : tournez-vous vers une solution informatique adaptée pour gérer les risques chimiques, psychosociaux, ou encore les accidents du travail. TDC Sécurité vous apporte justement les fonctionnalités adaptées à vos besoins. TDC Sécurité gère les risques liés au travail pour de nombreux professionnels de secteurs et de tailles d'entreprises diverses, dans le privé comme dans le public. [...] Lire la suite

- Ajouté le 2018-10-09 16:23:40

- |

- Mis à jour le 2019-11-22 17:32:46

Actualité

Actualité

-

Antidote 12 : Les nouveautés qui vont révolutionner vos écrits

Antidote 12 : Les nouveautés qui vont révolutionner vos écrits

Antidote 12, l'allié ultime de vos textes Vous rêvez d'écrire sans fautes, de trouver le mot juste ou de reformuler vos phrases pour les rendre plus percutantes ? [...]

Lire l'article -

Nouveau Adobe Elements 2025 : la création simplifiée

Nouveau Adobe Elements 2025 : la création simplifiée

Présentation générale La gamme Adobe Elements 2025 est conçue pour ceux qui recherchent une solution créative puissante mais simple d'utilisation. [...]

Lire l'article -

Parallels Desktop 20

Parallels Desktop 20

Parallels Desktop 20 a été lancé avec plusieurs nouveautés et nouvelles fonctionnalités qui visent à améliorer l'expérience des utilisateurs de Mac souhaitant exécuter des applications Windows. Voici un aperçu des principales nouveautés : [...]

Lire l'article

Sur le même sujet

- logiciel sécurité informatique permettant protéger fichier dossier mot

- logiciel sécurité informatique permettant

- la securite informatique au niveau de pc

- securite informatique fichier texte windows xp fichiers pdf logiciel gratuit ordinateurs systeme informatique

- securite informatique gestion antivirus

- reseaux et securite informatique

- acteur majeur sécurité informatique

- les materiels securite informatique