thyroïde contractée viol

Battlefield (Attack on Titan Tribute) Android

Ce jeu inspiré d'Attack on Titan est présenté comme un hommage à la série et vous permet d'affronter les Titans à la troisième personne.

[...]Ici, comme son homologue en ligne, il faudra réduire les Titans en steaks hachés à l'aide de vos lames et apprendre à vous déplacer dans les airs, ce qui n'est pas évident. Le jeu a ses fans, mais franchement il n'y pas de quoi clamer au génie. Lire la suite

[...]Ici, comme son homologue en ligne, il faudra réduire les Titans en steaks hachés à l'aide de vos lames et apprendre à vous déplacer dans les airs, ce qui n'est pas évident. Le jeu a ses fans, mais franchement il n'y pas de quoi clamer au génie. Lire la suite

- Ajouté le 2015-05-04 16:19:46

- |

- Mis à jour le 2015-05-04 16:25:20

Gérez vos inscriptions sur les sites de rencontre

Grâce à ce document Excel, gérez tous vos accès aux sites de rencontre, ajoutez vos liens, laissez des commentaires sur vos contacts et dénichez l'âme soeur parmi les millions d'inscrits sur les différentes plateformes, généralistes ou spécialisées!

[...]Ajoutez une ligne pour chaque nouvelle rencontre, ajoutez les nouvelles plateformes que vous rencontrez et notez les rendez-vous éventuels que vous contracterez. L'amour est peut-être là, tout près, en tout cas ce fichier Excel est un bon support pour se lancer dans l'aventure, que ce soit pour une nuit ou pour la vie. Lire la suite

[...]Ajoutez une ligne pour chaque nouvelle rencontre, ajoutez les nouvelles plateformes que vous rencontrez et notez les rendez-vous éventuels que vous contracterez. L'amour est peut-être là, tout près, en tout cas ce fichier Excel est un bon support pour se lancer dans l'aventure, que ce soit pour une nuit ou pour la vie. Lire la suite

- Ajouté le 2013-09-11 17:15:16

- |

- Mis à jour le 2013-09-11 17:22:09

Biloba - Vaccins des enfants Mobile

[...]Mais à l'ère numérique, il est temps que des outils se développent afin de mieux accompagner les parents qui doivent gérer la santé de leurs enfants. Biloba - vaccin des enfants, est une application pour smartphones Android et iPhone, qui offre la possibilité de créer un carnet de santé virtuel, et ainsi être suivi pour les différents vaccins qui sont à faire ou à renouveler. Techniquement parlant, l'application est simple et permet de recevoir des notifications aux échéances, ou de conserver un historique des maladies infantiles que l'enfant a contracté. [...] Lire la suite

- Ajouté le 2019-09-26 15:39:06

- |

- Mis à jour le 2019-09-26 15:47:41

Candy Crush Cubes Android

On ne compte plus les versions de Candy Crush ! [...]

[...]On vous pose une colle hein ? Officiellement, il y en a 6, sans compter les nombreux clones qui foisonnent sur la toile. Le dernier Candy Crush en date (janvier 2019) est baptisé Candy Crush Cubes. [...] Lire la suite

[...]On vous pose une colle hein ? Officiellement, il y en a 6, sans compter les nombreux clones qui foisonnent sur la toile. Le dernier Candy Crush en date (janvier 2019) est baptisé Candy Crush Cubes. [...] Lire la suite

- Ajouté le 2019-01-23 10:53:07

- |

- Mis à jour le 2019-01-23 11:14:46

Accro à Candy Crush Saga, il devient diabétique

Séoul, Corée du Sud. Un jeune homme de 27 ans a appris il y a quelques jours par son médecin traitant et après une série d'analyses qu'il avait contracté un diabète de type 2. Cette révélation peut paraître anodine mais pour ce coréen qui "ne mange jamais de sucre ou très rarement", elle a été accueillie comme un coup de massue. Et pour cause! Il semblerait que l'application " [...]

Lire la suite

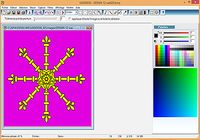

LOGIDESS

Logiciel de retouche d'images (EURALDIC / voir autres logiciels) utilise les outils classiques de sélection, de coloration, de découpe et d'enregistrement.

[...]Les outils de sélection, rectangle, ellipse, polygone, crayon, baguette magique, permettent de sélectionner une ou plusieurs zones à retoucher. La sélection pourra être ensuite inversée, contractée, dilatée ou servir à créer une frange, le nombre de pixels étant paramétrable. La touche MAJ permet de cumuler plusieurs sélections.Les outils de retouche, crayon, trait, gomme et pot de peinture utilisent les couleurs accessibles depuis les diverses présentations des couleurs du système, en avant et arrière-plan. [...] Lire la suite

[...]Les outils de sélection, rectangle, ellipse, polygone, crayon, baguette magique, permettent de sélectionner une ou plusieurs zones à retoucher. La sélection pourra être ensuite inversée, contractée, dilatée ou servir à créer une frange, le nombre de pixels étant paramétrable. La touche MAJ permet de cumuler plusieurs sélections.Les outils de retouche, crayon, trait, gomme et pot de peinture utilisent les couleurs accessibles depuis les diverses présentations des couleurs du système, en avant et arrière-plan. [...] Lire la suite

- Ajouté le 0000-00-00 00:00:00

- |

- Mis à jour le 2019-06-02 09:53:33

Ce nouvel algorithme de Google peut dépister des maladies cardio-vasculaires en scannant votre rétine

La firme de Mountain View est quasi partout et entend bien conquérir d'autres secteurs notamment celui de la santé. Par le biais de sa filiale Verily, Google a mis au point une technologie permettant de dépister des maladies cardio-vasculaires. Les chercheurs de Verily ont développé un algorithme utilisant le machine learning (apprentissage automatique) et un examen des yeux. Dans un article paru dans Nature's Biomedical Engineering Journal, une revue spécialisée, la filiale axée santé de Google dévoile une méthode de machine learning permettant de prévenir les risques cardiaques en analysant les yeux des patients (fond d'œil). L'examen permet d'observer la rétine mais également les vaisseaux sanguins. [...]

Lire la suite

La société controversée Tron rachète Bittorent l’éditeur de µTorrent

BitTorrent, la société devenue célèbre pour ses logiciels de partage de fichiers en P2P (µtorrent et Bittorrent) a été vendue à Justin Sun. Justin Sun n'est autre que le fondateur de la cryptomonnaie TRON. Selon les informations du site TorrentFreak, les employés de BitTorrent auraient été avertis de ce rachat la semaine dernière, mais étaient tenus de garder le silence devant la presse. Mise à jour du 25/07/2018 : Bittorrent Inc, confirme officiellement son rachat par TRON sur son blog. Mise à jour du 19 juin à 11h17 : le coût de l'opération est estimé à 140 millions de dollars selon le média américain Techcrunch. [...]

Lire la suite

Effinity

Avec les trois suites de effinity vosu gérez vos annonceurs, éditeurs et vos agences.

[...]C'est un concept vieux comme le commerce (comme le monde ?) qui consiste en trois étapes principales pour trois acteurs : l'affilié, l'affilieur, un internaute alpha. Le premier communique sur son site internet ou sa boutique de e-commerce une action commerciale quelconque d'un affilieur. Un internaute (alpha ou x) qui visite le site à la suite de recherches sur un produit ou un service, ou bien après avoir reçu un mail de parrainage relaie l'information à son réseau, ou bien achète. [...] Lire la suite

[...]C'est un concept vieux comme le commerce (comme le monde ?) qui consiste en trois étapes principales pour trois acteurs : l'affilié, l'affilieur, un internaute alpha. Le premier communique sur son site internet ou sa boutique de e-commerce une action commerciale quelconque d'un affilieur. Un internaute (alpha ou x) qui visite le site à la suite de recherches sur un produit ou un service, ou bien après avoir reçu un mail de parrainage relaie l'information à son réseau, ou bien achète. [...] Lire la suite

- Ajouté le 2018-10-26 15:00:56

- |

- Mis à jour le 2019-11-22 17:03:11

Portail Microsoft 365

[...]Cet espace permet de se connecter à ses outils Microsoft 365 et Dynamics 365 et retrouver les logiciels du pack Office. Accessible par les administrateurs et les utilisateurs finaux, cette page regroupe toutes les icônes des raccourcis vers chaque application possédée. Par exemple, les détenteurs d'une licence Excel, Sharepoint ou Outlook verront la vignette apparaître en haut de page. [...] Lire la suite

- Ajouté le 2020-05-26 15:58:52

- |

- Mis à jour le 2020-05-26 15:58:53

Peut-on éviter les dérapages sur les réseaux sociaux ?

Les réseaux sociaux ont pris une place importante dans notre quotidien. Omniprésents au travail, dans les médias, les collèges et les lycées, ils sont très accessibles et fascinent surtout leurs jeunes utilisateurs. Ces plateformes sociales recensent également de nombreuses dérives tels que les déferlements de haine et de violence, les élèves qui se filment en classe ou encore la diffusion de contenus protégés (matchs de football, séries à succès). Mais comment empêcher ces comportements ? Peut-on réellement encadrer les réseaux sociaux ? [...]

Lire la suite

Comment pirater sans peine un smartphone en moins de 30 minutes (comme les gros pervers) ?

Stars, Sexe, Sécurité, les 3 mamelles auxquelles s'abreuvent une bonne partie des médias (nous inclus, on a faim) et qui sont réunies dans l'affaire des photos de Jennifer Lawrence qui ont leakés sur le net. Cette malheureuse aventure survenue à un tas de célébrités aura réussi à allumer le regard d'une bonne partie des pervers de la toile et à susciter l'intêret des médias sur la sécurisation du Cloud. Plutôt que de pointer du doigt Apple, les victimes ou les seuls responsables (les pirates), focalisons nous sur le logiciel qui a probablement servi à soutirer ces données du Cloud. Utilisé par la police pour la surveillance des suspects Et si l'on vous disait qu'il est très simple de pirater un iPhone avec un simple logiciel commercial, accessible à tous et téléchargeable gratuitement à l'essai sur logitheque? [...]

Lire la suite

Que faire en cas d’usurpation d’identité ?

C'est l'histoire de Sylvain Briant, un cadre d'entreprise, qui du jour au lendemain s'est fait usurper son identité. Comment ? En répondant à une « fausse » offre d'emploi sur Internet. Une candidature envoyée, et une photocopie de carte d'identité plus tard, le voici victime d'une supercherie. Une supercherie qui a duré près de 5 ans, et qui a transformé sa vie en véritable cauchemar. [...]

Lire la suite

MaladieCoronavirus : Un site officiel pour tester ses symptômes et évaluer son état de santé

Le coronavirus est une crise sanitaire sans précédent. Pour rappel, la France a pris la décision de ne dépister que les personnes dont l'état de santé le nécessite , pour ne pas "saturer la filière de dépistage", selon le gouvernement. Par conséquent, bon nombre de personnes ayant des doutes sur leur état de santé ne peuvent pas savoir si elles ont contracté la maladie. Face à l'épidémie, une Alliance Digitale a été créée. Elle regroupe différents acteurs parmi lesquels on trouve des scientifiques de l'Institut Pasteur, des professionnels de santé de l'AP-HP, des experts en numérique, des mutuelles ou encore des assureurs. [...]

Lire la suite

Antutu est bloqué de chez bloqué par Google

L'application de benchmark Android et iOS d'origine chinoise Antutu a été retirée du Google Play Store il y a quelques semaines de cela pour des craintes sur le vol de données. Google, à travers son navigateur mobile Chrome, vient de gravir une nouvelle marche contre l'éditeur de cette application en avertissant les visiteurs que le site de téléchargement de l'apk est détenu par des pirates et que les fichiers à télécharger sont potentiellement des malware. Après Cheetah Mobile, Antutu dans le collimateur de Google C'est le site Xatanka Android qui révèle cette histoire, bien que l'on ne sache pas depuis quand date cette mesure. En revanche, le désamour entre Google et certaines applications chinoises ne date pas d'hier, et le cas Antutu serait lié à l'éditeur Cheetah Mobile, qui a vu toutes ses applications disparaître du Play Store en mars dernier. [...]

Lire la suite

Les applications pour espionner un portable sont-elles légales?

L'idée d'espionner vos enfants, votre conjoint ou vos employés vous est peut-être déjà passée par la tête. Pour se faire, rien de mieux que de surveiller l'activité de leur téléphone portable, là où est concentrée une bonne partie de leur vie privée. Mais si vous franchissez le pas, sachez que vous tombez dans l'illégalité et que votre morale prend un coup au foie. Et si la mise en place d'un système d'espionnage est accessible, cela requiert tout de même certaines compétences et risque surtout de vous créer plus de problèmes que d'en résoudre... Des applications dignes des films et séries d'espionnage [...]

Lire la suite

Les arnaques sur Internet: de la négligence utilisateur au délit caractérisé

Vous en avez déjà peut-être fait les frais un jour, et bien souvent vous ne savez pas comment vous en êtes arrivé là mais voilà: Votre compte bancaire a été débité d'un montant, faible, mais récurrent, sans que vous sachiez à quoi cela correspond. Arnaque? Pas forcément. Ce sont généralement des services tout à faits légaux, qui ont pignon sur rue mais qui souvent utilisent des moyens détournés et des zones d'ombre pour accéder à votre porte-monnaie. Et au delà de ça, certains prestataires utilisent et abusent de la crédulité de l'utilisateur pour soutirer des abonnements, quitte à traverser la frontière légale pour imposer des conditions d'utilisation rémunératrices. [...]

Lire la suite

Paiement en ligne, retrait d'argent, achats en magasin...Ne sortez plus votre carte bancaire!

Cela fait fort longtemps que le mode de paiement par cartes bancaires a été adopté par chacun, même si encore beaucoup de réticents lui préfèrent le chèque ou le virement lorsqu'il s'agit de payer ses achats en ligne. Simple, rapide, peu contraignant bien que payant, ce service a été depuis fort longtemps la cible des malfaiteurs, escrocs, aigrefins et gigolos de tous poils puisque ce bout de plastique constitue la clé du compte en banque de ses utilisateurs. Autant dire que si ce mode de paiement est ultra sécurisé, il est aussi très souvent compromis et attire à la fois les pickpockets et les pirates informatiques. Les milles et une manières de s'emparer d'une carte bancaire Vous vous rappelez peut-être de l'époque des sabots pour cartes bancaires, qui délivraient une copie carbone du reçu de transaction? [...]

Lire la suite

Quelles sont les méthodes employées par les brouteurs pour vous brouter?

Un brouteur, dans la langue des arnaques, décrit celui qui s'engraisse en ne faisant rien, un peu comme un mouton. Leurs actes consistent généralement à monter une escroquerie basée sur la crédulité, l'avidité et la perversité étant au coeur des messages de contact et des faux profils montés par ces jeunes (souvent localisés en Côte d'Ivoire, avec des appuis en Europe) qui ne reculent devant rien pour soutirer le maximum d'argent à leurs victimes, souvent trop honteuses ou amoureuses pour retirer leurs ornières. Trois logiciels incontournables Un brouteur, assis dans un cybercafé, n'aura besoin que de deux ou trois logiciels pour piéger une victime. 95% de son travail consiste à charmer sa victime, en utilisant des techniques d'ingénierie sociale éprouvées: L'arnaqueur repère des proies solitaires ou en demande, faibles psychologiquement ou instables et surtout peu éveillées aux nouvelles technologies. [...]

Lire la suite

Comment AirBnB intimide des sites sous couvert de protection de marque

Les sociétés de protection de marque agissent avec zèle pour protéger l'intégrité des marques et empêcher tout usage abusif de leur identité visuelle et patronymique par les concurrents ou parasites. Agissant librement, mais sous l'égide de leur client qui leur accorde une adresse mail et toute autorité pour agir envers les contrevenants, de quelle nature qu'ils soient, ils manient le glaive comme une faux, coupant d'un grand mouvement les blés de la discorde, emportant quelquefois d'innocents coquelicots dans leur moisson d'intimidation. Et parmi les faucheurs, nous retrouvons AirBnB, qui n'aime pas trop qu'on utilise son nom pour faire du business... Cease and Desist² d'AirBnb Les brutes au collège ou au lycée, tout le monde connaît, elles mettent les nuls en sport dans les casiers, volent les déjeuners, cachent les vêtement de rechange ou "abusent" de la bonté des intellos pour qu'ils fassent leurs devoirs à leur place. [...]

Lire la suite

Actualité

Actualité

-

Antidote 12 : Les nouveautés qui vont révolutionner vos écrits

Antidote 12 : Les nouveautés qui vont révolutionner vos écrits

Antidote 12, l'allié ultime de vos textes Vous rêvez d'écrire sans fautes, de trouver le mot juste ou de reformuler vos phrases pour les rendre plus percutantes ? [...]

Lire l'article -

Nouveau Adobe Elements 2025 : la création simplifiée

Nouveau Adobe Elements 2025 : la création simplifiée

Présentation générale La gamme Adobe Elements 2025 est conçue pour ceux qui recherchent une solution créative puissante mais simple d'utilisation. [...]

Lire l'article -

Parallels Desktop 20

Parallels Desktop 20

Parallels Desktop 20 a été lancé avec plusieurs nouveautés et nouvelles fonctionnalités qui visent à améliorer l'expérience des utilisateurs de Mac souhaitant exécuter des applications Windows. Voici un aperçu des principales nouveautés : [...]

Lire l'article

Sur le même sujet