Voila explique utilisateur

Firefox 63 veut prendre soin de votre vie numérique

Le navigateur de Mozilla passe maintenant en version 63. Au programme, pas mal de nouveautés qui visent la protection de la vie privée de l'utilisateur. Faisons le tour du propriétaire. Firefox dispose maintenant d'une fonctionnalité appelée Enhanced Tracking Protection : cet outil va bloquer une grande partie des trackers tiers pour protéger votre vie privée. Par défaut, cette option est désactivée : pour l'activer, il faut ouvrir le menu latéral de Firefox puis cliquer sur « blocage de contenu » pour arriver sur un nouveau menu avec des options à cocher. [...]

Lire la suite

Bug : Windows 10 October Update ne sait plus gérer les doublons

Qui va sauver la dernière mise à jour de Windows 10 ? Manifestement, le système d'exploitation n'a pas été correctement vérifié puisque plusieurs problèmes sont passés à travers les mailles du filet. Alors que la firme de Redmond tente de corriger le souci de la suppression de fichiers, voilà qu'un autre couac est révélé. Windows 10 a définitivement du mal à gérer correctement les fichiers des utilisateurs. Encore un comportement bizarre pour Windows 10 [...]

Lire la suite

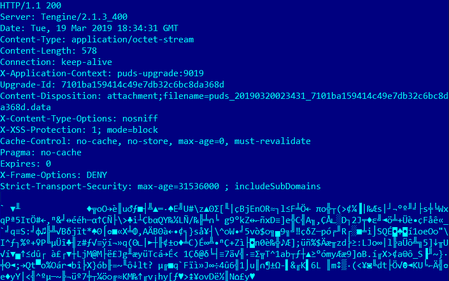

Attention aux mails qui demandent de confirmer une désinscription !

Vous le savez, il faut se méfier des mails dont on ne connait pas l'expéditeur. Et si vous en recevez beaucoup au quotidien, vous avez peut-être le réflexe de demander systématiquement à vous désinscrire des abonnements que vous n'utilisez plus. Aujourd'hui, voici une technique de phishing qui mise justement sur votre envie de vous désabonner de tout ce qui bouge ! Désinscrivez-vous s'il vous plait ! En effet, si vous vous êtes déjà désinscrit d'une newsletter, vous savez que cette action est normalement suivie d'un mail de confirmation pour s'assurer que c'est bien votre souhait. [...]

Lire la suite

Windows 10 1903 : la mise à jour bloquée à cause de certains pilotes Intel

Le déploiement de la Windows 10 May 2019 Update a débuté il y a quelques jours, mais il a aussitôt été bloqué par Microsoft sur un certain nombre de machines. En effet, la mise à jour a causé quelques soucis sur certains PC, la faute à des problèmes de compatibilité avec des pilotes de processeurs, de cartes réseaux et de périphériques Bluetooth. Malheureusement pour les utilisateurs concernés, cette liste s'est encore allongée. Microsoft et Intel ont découvert que certains ordinateurs équipés de pilotes d'affichage et audio Intel rencontraient des problèmes divers et variés après la mise à jour Windows 10 Mai 2019. La firme de Redmond explique que des utilisateurs pourraient rencontrer des difficultés à régler la luminosité de leur écran. [...]

Lire la suite

Deuxième essai pour Windows 10 October 2018 Update !

Après le flop de la semaine dernière, Microsoft a rapidement coupé les vannes de diffusion de la mise à jour d'octobre de Windows 10. Il faut dire que les premiers retours n'étaient pas encourageants et que des utilisateurs ont rapporté avoir perdu de nombreux fichiers après l'installation. Aujourd'hui, Microsoft aurait corrigé les bugs et les testeurs peuvent à nouveau installer la mise à jour d'octobre de Windows 10. Et les fichiers alors ? Mais la mise à jour ne règle pas le problème des fichiers disparus. [...]

Lire la suite

UC Browser Android constitue une menace pour ses utilisateurs selon Dr Web

Dr Web, l'éditeur de solutions de sécurité, vient de publier un bulletin qui alerte sur une vulnérabilité potentiellement dangereuse du navigateur "UC Browser" sur Android. Cette application, ainsi que sa version "Mini", téléchargerait de manière non sécurisée des composants supplémentaires, ce qui est contraire aux règles de Google et très facilement exploitable par les personnes mal intentionnées. Des téléchargements non autorisés Une fois installée sur son smartphone Android, l'application UC Browser peut télécharger des composants supplémentaires à partir de serveurs non sécurisés sur Internet. [...]

Lire la suite

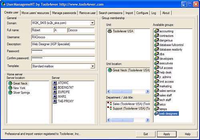

User Management - Gestion des utilisateurs Windows

Gestion complète du cycle de vie des comptes utilisateurs avec création, modification, suppression, création/suppression en masse et délégation de taches administratives pour Window NT et Active Directory y compris les ressources utilisateurs.

[...]Professional permet la création, la modification et la suppression avancée des utilisateurs avec leurs ressources telles que répertoires personnels et boites aux lettre Exchange. Import permet la création/modification en masse des utilisateurs avec des fichiers CSV. Delegation offre une délégation granulaire des taches administratives [...] Lire la suite

[...]Professional permet la création, la modification et la suppression avancée des utilisateurs avec leurs ressources telles que répertoires personnels et boites aux lettre Exchange. Import permet la création/modification en masse des utilisateurs avec des fichiers CSV. Delegation offre une délégation granulaire des taches administratives [...] Lire la suite

- Ajouté le 2012-05-15 00:00:00

- |

- Mis à jour le 2012-12-06 01:00:52

Pourquoi et comment protéger ses données personnelles sur le web ?

Même si ce sujet est de plus en plus présent dans l'actualité et qu'un nombre toujours plus grand de personnes commence à prendre conscience de l'importance des données personnelles, il y a encore beaucoup trop d'internautes qui sous-estiment la valeur de celles-ci. Entre données marchandes pour les entreprises, stratégiques sur les utilisateurs, vol de données bancaires et espionnage de masse des gouvernements, il devient plus que nécessaire d'apprendre à sécuriser sa vie numérique. Il existe d'ailleurs des gestes simples pour se protéger un minimum et s'éviter bien des soucis. Des gestes simples à adopter Il n'y a pas besoin d'être un expert en cybersécurité pour commencer à se protéger sur le net ! [...]

Lire la suite

Access Administrator

Access Administrator - Protéger vos dossiers et limiter d'autres utilisateurs de pouvoir les commencer, voir, changer ou supprimer.

[...]La protection de dossier active automatiquement selon l'utilisateur courant le 'idenity de s et l'horaire qui est défini pour lui. Vous pouvez neutraliser l'accès d'Internet, les jeux et l'autre divertissement pendant le temps de travail. Par exemple, de 9:00 AM jusqu'à 17:00 P.M. [...] Lire la suite

[...]La protection de dossier active automatiquement selon l'utilisateur courant le 'idenity de s et l'horaire qui est défini pour lui. Vous pouvez neutraliser l'accès d'Internet, les jeux et l'autre divertissement pendant le temps de travail. Par exemple, de 9:00 AM jusqu'à 17:00 P.M. [...] Lire la suite

- Ajouté le 2012-09-14 00:00:00

- |

- Mis à jour le 2012-12-06 03:02:12

End User Monitoring Correlsense SharePath

Monitoring des utilisateurs qui gère les performances des applications du point de vue de l'utilisateur final.

[...]Il offre une vue en temps réel des niveaux de service aux utilisateurs finaux, y compris les heures de disponibilité et de réponse. Lire la suite

[...]Il offre une vue en temps réel des niveaux de service aux utilisateurs finaux, y compris les heures de disponibilité et de réponse. Lire la suite

- Ajouté le 2010-11-18 11:54:35

- |

- Mis à jour le 2014-06-03 13:49:22

Protection-Pratique

Application Excel de gestion des utilisateurs et des feuilles (accès par mot de passe, affichage des feuilles en fonction de l'utilisateur, historique des accès et des modifications, ...)

[...]Accès par mot de passe Affichage des feuilles en fonction de l'utilisateur connecté Historique des accès et des modifications [...] Lire la suite

[...]Accès par mot de passe Affichage des feuilles en fonction de l'utilisateur connecté Historique des accès et des modifications [...] Lire la suite

- Ajouté le 2012-10-28 00:00:00

- |

- Mis à jour le 2017-05-14 09:22:42

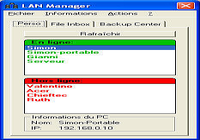

LAN Manager

LAN Manager est un outil puissant permettant d'effectuer toutes vos opérations réseau en quelques clics.

[...]Avec LAN Manager vous pourrez facilement: -Envoyer des fichiers ou un répertoire entier à une personne du réseau local. Cette dernière pourra, entre autre, accepter ou refuser la réception des données. -Discuter avec une personne du réseau local en temps réel. [...] Lire la suite

[...]Avec LAN Manager vous pourrez facilement: -Envoyer des fichiers ou un répertoire entier à une personne du réseau local. Cette dernière pourra, entre autre, accepter ou refuser la réception des données. -Discuter avec une personne du réseau local en temps réel. [...] Lire la suite

- Ajouté le 2007-03-17 19:11:47

- |

- Mis à jour le 2012-12-06 02:02:41

Le prochain Windows 10 interrompra probablement l’installation de Chrome ou de Firefox

Tous les moyens sont bons pour vous faire passer sur Edge. Chrome règne en maître sur la planète Browser et malgré les nouvelles fonctionnalités apportées à Firefox, Opera et Edge, le navigateur de Google reste de très loin le plus utilisé. Microsoft semble avoir pris conscience de la rudesse de la bataille pour récupérer des parts de marché. La firme a intégré dans une version de test de Windows 10 une fonctionnalité, pour le moins agressive envers les logiciels tiers. MISE A JOUR du 14 Septembre : Selon des sources proches de Microsoft qui se sont confiées à The Verge, l'interruption de l'installation d'un navigateur tiers ne sera pas effective dans la mise à jour d'Octobre de Windows 10. [...]

Lire la suite

ZAO iOS

Zao est la sensation deepfake sur mobile qui fait le buzz en Asie.

[...]Il s'agit d'une application permettant à ses utilisateurs de superposer leur visage sur des célébrités pour créer des deepfakes convaincants. Zao est basée sur une technologie utilisant l'Intelligence Artificielle pour prendre des photos de l'utilisateur et les calquer sur les visages apparaissant dans des vidéos. Ainsi les utilisateurs ont la possibilité de se plonger virtuellement dans leurs films ou série préférés et d'incrner les rôles joués par des acteurs populaires. [...] Lire la suite

[...]Il s'agit d'une application permettant à ses utilisateurs de superposer leur visage sur des célébrités pour créer des deepfakes convaincants. Zao est basée sur une technologie utilisant l'Intelligence Artificielle pour prendre des photos de l'utilisateur et les calquer sur les visages apparaissant dans des vidéos. Ainsi les utilisateurs ont la possibilité de se plonger virtuellement dans leurs films ou série préférés et d'incrner les rôles joués par des acteurs populaires. [...] Lire la suite

- Ajouté le 2019-09-02 17:04:14

- |

- Mis à jour le 2019-09-04 13:43:07

SpeedUP-DSL

Optimisez votre connexion à internet en quelques clics. [...]

[...]Ce programme s'adresse en particulier aux utilisateurs du câble et de l'ADSL, mais peut aussi être utile aux utilisateurs de ligne classique. Lisez l'aide avant emploi. L'aide incluse avec le programme est en XML (OpenOffice). [...] Lire la suite

[...]Ce programme s'adresse en particulier aux utilisateurs du câble et de l'ADSL, mais peut aussi être utile aux utilisateurs de ligne classique. Lisez l'aide avant emploi. L'aide incluse avec le programme est en XML (OpenOffice). [...] Lire la suite

- Ajouté le 2003-05-13 00:00:00

- |

- Mis à jour le 2012-12-06 00:41:53

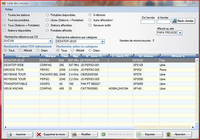

GUS 5.9.1.1

GUS est un logiciel créé pour gérer le matériel informatique attribué à l'utilisateur et permet à l'administrateur de savoir quel ordinateur, imprimante, logiciels est attribué à l'utilisateur.

[...]G.U.S permet de gérer les utilisateurs du réseau de l'entreprise, la gestion peut être multi entités. Attention GUS n'est pas une gestion des stocks mais une gestion du matériel informatique attribué à l'utilisateur. Cela permet au responsable informatique de savoir en tant réel l'état de son parc micro, imprimante, logiciel et qui possède quoi. [...] Lire la suite

[...]G.U.S permet de gérer les utilisateurs du réseau de l'entreprise, la gestion peut être multi entités. Attention GUS n'est pas une gestion des stocks mais une gestion du matériel informatique attribué à l'utilisateur. Cela permet au responsable informatique de savoir en tant réel l'état de son parc micro, imprimante, logiciel et qui possède quoi. [...] Lire la suite

- Ajouté le 2011-03-25 00:00:00

- |

- Mis à jour le 2015-09-19 21:11:04

Trousseau de clés (droits) pour MS-ACCESS

Grâce à cette programmation, des utilisateurs ont accès à des fonctionnalités mais pas à d'autres et vice-versa. [...]

[...]Certains utilisateurs ont accès à des fonctionnalités mais pas à d'autres et vice-versa. « Dupont » peut éditer certaines données que « Durand » ne peut que consulter, et en partie seulement. Ce dernier peut aussi éditer d'autres données que le premier ne pourra consulter, etc. [...] Lire la suite

[...]Certains utilisateurs ont accès à des fonctionnalités mais pas à d'autres et vice-versa. « Dupont » peut éditer certaines données que « Durand » ne peut que consulter, et en partie seulement. Ce dernier peut aussi éditer d'autres données que le premier ne pourra consulter, etc. [...] Lire la suite

- Ajouté le 2011-07-10 14:00:40

- |

- Mis à jour le 2012-12-06 03:43:20

Phishing : une fausse barre d’adresse sur Chrome Android pour piéger les utilisateurs

Sur Android, le navigateur Google Chrome adopte un comportement particulier en ce qui concerne la barre d'adresse. En effet, afin d'offrir le plus d'espace possible sur l'écran, elle se masque lorsque l'utilisateur descend dans une page web. Et certains petits malins ont décidé de profiter de ce comportement pour arnaquer les utilisateurs. Attention à la fausse barre d'adresse ! C'est le développeur James Fisher qui explique cette technique (qu'il a nommé Inception en référence au film) dans un article sur son site web. [...]

Lire la suite

Modif Utilisateur Système

Petit logiciel permettant de modifier le nom de l'utilisateur, le nom de la compagnie et le N° de série de Windows (utile, par exemple, dans le cas d'achat d'un ordinateur d'occasion avec le système Windows déjà installé).

[...] Lire la suite

[...] Lire la suite

- Ajouté le 2002-02-17 00:00:00

- |

- Mis à jour le 2012-12-06 00:38:26

FourEyes

FourEyes permet aux administrateurs réseau d'imposer une politique rigoureuse sous Windows NT, 2000 et XP en exigeant deux utilisateurs à s'authentifier pour une procédure de connexion locale.

[...]Un utilisateur peut utiliser l'ordinateur si seulement un autre utilisateur (l'observateur) écrit également son username et mot de passe (ou toute autre information d'authentification). FourEyes n'inclut pas un sous-ensemble d'authentification. Il utilise le logiciel et matériel existants pour l'authentification. [...] Lire la suite

[...]Un utilisateur peut utiliser l'ordinateur si seulement un autre utilisateur (l'observateur) écrit également son username et mot de passe (ou toute autre information d'authentification). FourEyes n'inclut pas un sous-ensemble d'authentification. Il utilise le logiciel et matériel existants pour l'authentification. [...] Lire la suite

- Ajouté le 2002-09-15 02:46:13

- |

- Mis à jour le 2012-12-06 00:41:13

Actualité

Actualité

-

Antidote 12 : Les nouveautés qui vont révolutionner vos écrits

Antidote 12 : Les nouveautés qui vont révolutionner vos écrits

Antidote 12, l'allié ultime de vos textes Vous rêvez d'écrire sans fautes, de trouver le mot juste ou de reformuler vos phrases pour les rendre plus percutantes ? [...]

Lire l'article -

Nouveau Adobe Elements 2025 : la création simplifiée

Nouveau Adobe Elements 2025 : la création simplifiée

Présentation générale La gamme Adobe Elements 2025 est conçue pour ceux qui recherchent une solution créative puissante mais simple d'utilisation. [...]

Lire l'article -

Parallels Desktop 20

Parallels Desktop 20

Parallels Desktop 20 a été lancé avec plusieurs nouveautés et nouvelles fonctionnalités qui visent à améliorer l'expérience des utilisateurs de Mac souhaitant exécuter des applications Windows. Voici un aperçu des principales nouveautés : [...]

Lire l'article