croire utilisateur effectivement

Phishing : une fausse barre d’adresse sur Chrome Android pour piéger les utilisateurs

Sur Android, le navigateur Google Chrome adopte un comportement particulier en ce qui concerne la barre d'adresse. En effet, afin d'offrir le plus d'espace possible sur l'écran, elle se masque lorsque l'utilisateur descend dans une page web. Et certains petits malins ont décidé de profiter de ce comportement pour arnaquer les utilisateurs. Attention à la fausse barre d'adresse ! C'est le développeur James Fisher qui explique cette technique (qu'il a nommé Inception en référence au film) dans un article sur son site web. [...]

Lire la suite

Copier un statut Facebook ou Instagram n'a aucun effet et peut même se révéler dangereux

Ils existent depuis la nuit des temps et ne cessent de revenir chaque année sur nos réseaux sociaux. Les "hoax" ou "fake news de l'internet" sont présents sous de multiples formes et sont régulièrement copiés ou partagés entre amis. Surprise : ils sont pourtant complètement inefficaces et peuvent parfois même se révéler dangereux. "Par le biais de ce message, je ne donne pas à Ce genre de messages pullulent fréquemment sur nos réseaux sociaux et se partagent énormément entre amis. [...]

Lire la suite

Cyberespionnage via WhatsApp : l'application rassure ses utilisateurs

Comme toutes les applications populaires, WhatsApp est régulièrement la cible de cybercriminels qui tentent par tous les moyens de pirater les données d'un grand nombre d'utilisateurs. Dernièrement, Facebook qui est aussi propriétaire de WhatsApp a affirmé qu'une faille présente dans l'application pouvait être exploitée à l'aide d'un simple fichier vidéo au format MP4. WhatsApp accuse NSO Le fichier vidéo en question contient un code malveillant pouvant déclencher d'autres outils hébergés sur des serveurs liés à la société israélienne NSO. Cette vidéo pourrait être utilisée pour injecter des logiciels permettant d'espionner certains utilisateurs. [...]

Lire la suite

Bus Simulator 2015 Android

Il y a les jeux, et il y a Bus Simulator 2015, qui vous met derrière le volant pour le voyage le plus normal de votre vie.

[...]Pas grand chose, si l'on en croit les très nombreux utilisateurs de ce jeu de simulation routière qui permet de conduire un bus comme le font des milliers de chauffeurs tous les jours. Grâce à Bus simulator, ce sont des millions de kilomètres à parcourir dans des décors semi-urbains qui vous attendent, des virages à 90, mais aussi 37 et 49, des rond-points, des demi-tours, et des feux tricolores. Sans compter les surprises qui peuvent survenir à chaque coin de rue, mais chut, c'est une surprise. [...] Lire la suite

[...]Pas grand chose, si l'on en croit les très nombreux utilisateurs de ce jeu de simulation routière qui permet de conduire un bus comme le font des milliers de chauffeurs tous les jours. Grâce à Bus simulator, ce sont des millions de kilomètres à parcourir dans des décors semi-urbains qui vous attendent, des virages à 90, mais aussi 37 et 49, des rond-points, des demi-tours, et des feux tricolores. Sans compter les surprises qui peuvent survenir à chaque coin de rue, mais chut, c'est une surprise. [...] Lire la suite

- Ajouté le 2015-03-10 17:59:14

- |

- Mis à jour le 2015-03-10 18:07:26

Windows 10 : On en sait plus sur la nouvelle fonctionnalité de commande vocale

La firme de Redmond teste actuellement une nouvelle fonctionnalité qui sera ajoutée à Windows 10 au cours des prochaines mises à jour majeures de l'OS. Il s'agit de Voice Launcher, un lanceur vocal qui permet littéralement à l'utilisateur de commander le système par la voix. Vocal Launcher est dans les starting-blocks Depuis le mois de septembre, Microsoft teste une nouvelle mouture de son application Screen Keyboard. Elle comprend deux nouvelles fonctionnalités : un sélecteur d'émojis et "Windows Voice Typing". [...]

Lire la suite

L’empreinte digitale : un outil de sécurité fiable ?

Le déverrouillage d'appareil connecté par empreinte digitale tend à se développer. En 2013, Apple en a d'ailleurs fait un atout commercial en intégrant à ses iPhones un scanner d'empreintes digitales, censé garantir une protection fiable à tous ses utilisateurs. Si effectivement, l'empreinte digitale est propre à chaque personne et à priori impossible à voler, on peut se demander si cette technique d'authentification est un véritable gage de sécurité. Les empreintes digitales pas fiables à 100% Contrairement à ce que l'on pourrait croire, l'empreinte digitale n'est pas forcément plus fiable qu'un mot de passe. [...]

Lire la suite

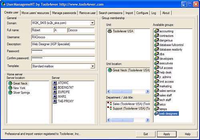

User Management - Gestion des utilisateurs Windows

Gestion complète du cycle de vie des comptes utilisateurs avec création, modification, suppression, création/suppression en masse et délégation de taches administratives pour Window NT et Active Directory y compris les ressources utilisateurs.

[...]Professional permet la création, la modification et la suppression avancée des utilisateurs avec leurs ressources telles que répertoires personnels et boites aux lettre Exchange. Import permet la création/modification en masse des utilisateurs avec des fichiers CSV. Delegation offre une délégation granulaire des taches administratives [...] Lire la suite

[...]Professional permet la création, la modification et la suppression avancée des utilisateurs avec leurs ressources telles que répertoires personnels et boites aux lettre Exchange. Import permet la création/modification en masse des utilisateurs avec des fichiers CSV. Delegation offre une délégation granulaire des taches administratives [...] Lire la suite

- Ajouté le 2012-05-15 00:00:00

- |

- Mis à jour le 2012-12-06 01:00:52

Quelles sont les dernières tendances en matière de cybersécurité ?

Si l'on devait comparer les menaces informatiques d'il y a 10 ans avec celles de maintenant, nous verrions que le paysage de la sécurité a beaucoup changé, mais que les vulnérabilités se situent toujours au même niveau : l'utilisateur. Les outils de protection, antivirus, antimalware, antispyware, suites de cybersécurité et autres ont su prendre le pouls de l'époque et constamment s'adapter à toutes ces nouvelles menaces. Pourtant, les développeurs de malware ont souvent démontré leur aptitude à anticiper et à innover pour trouver de nouvelles méthodes de nuire. Il y a 10 ans et plus, un des ennemis à abattre étaient les faux antivirus. Il s'agissait de faux logiciels de sécurité, qui se faisaient passer pour des produits tout à fait légitimes, mais qui contenaient du code malveillant, qui les rendait extrêmement pénibles pour l'utilisateur, qui bien souvent n'arrivait pas à s'en débarrasser. [...]

Lire la suite

AdopteUnMec iOS

Avis de recherche d'un homme grand, brun, bronzé, qui a une voiture, des tatouages, qui ne porte pas de slip, qui a de l'humour, qui n'a pas d'ex relou etc. [...]

[...]Un monde o l'homme serait idéal? Eh bien il semble exister dans l'univers d'AdopteUnMec. Site de rencontres extrêmement connu en France, AdopteUnMec, en ligne et donc sur terminal iOS, recence plus de 5.6 millions de produits en rayons. [...] Lire la suite

[...]Un monde o l'homme serait idéal? Eh bien il semble exister dans l'univers d'AdopteUnMec. Site de rencontres extrêmement connu en France, AdopteUnMec, en ligne et donc sur terminal iOS, recence plus de 5.6 millions de produits en rayons. [...] Lire la suite

- Ajouté le 2018-02-13 14:33:34

- |

- Mis à jour le 2018-07-26 15:41:50

Windows 10 et confidentialité (acte 2) : Microsoft s’explique…

Il y a quelques semaines maintenant nous vous faisions l'apologie des différents problèmes de confidentialité de Windows 10, le dernier système d'exploitation de Microsoft. Et oui, le géant américain avait tout fait pour tenter de cacher les divers outils contenus dans son système pour recueillir les données des utilisateurs, mais malheureusement pour lui, ce secret avait vite été révélé, plaçant la firme de Redmond sur le banc des accusés. Des accusations dont se défend aujourd'hui Microsoft. Ce dernier a en effet posté, il y a quelques jours maintenant, sur son blog, des explications quant à ses manières d'agir. Des explications que nous avons passées au crible ! [...]

Lire la suite

Access Administrator

Access Administrator - Protéger vos dossiers et limiter d'autres utilisateurs de pouvoir les commencer, voir, changer ou supprimer.

[...]La protection de dossier active automatiquement selon l'utilisateur courant le 'idenity de s et l'horaire qui est défini pour lui. Vous pouvez neutraliser l'accès d'Internet, les jeux et l'autre divertissement pendant le temps de travail. Par exemple, de 9:00 AM jusqu'à 17:00 P.M. [...] Lire la suite

[...]La protection de dossier active automatiquement selon l'utilisateur courant le 'idenity de s et l'horaire qui est défini pour lui. Vous pouvez neutraliser l'accès d'Internet, les jeux et l'autre divertissement pendant le temps de travail. Par exemple, de 9:00 AM jusqu'à 17:00 P.M. [...] Lire la suite

- Ajouté le 2012-09-14 00:00:00

- |

- Mis à jour le 2012-12-06 03:02:12

End User Monitoring Correlsense SharePath

Monitoring des utilisateurs qui gère les performances des applications du point de vue de l'utilisateur final.

[...]Il offre une vue en temps réel des niveaux de service aux utilisateurs finaux, y compris les heures de disponibilité et de réponse. Lire la suite

[...]Il offre une vue en temps réel des niveaux de service aux utilisateurs finaux, y compris les heures de disponibilité et de réponse. Lire la suite

- Ajouté le 2010-11-18 11:54:35

- |

- Mis à jour le 2014-06-03 13:49:22

Protection-Pratique

Application Excel de gestion des utilisateurs et des feuilles (accès par mot de passe, affichage des feuilles en fonction de l'utilisateur, historique des accès et des modifications, ...)

[...]Accès par mot de passe Affichage des feuilles en fonction de l'utilisateur connecté Historique des accès et des modifications [...] Lire la suite

[...]Accès par mot de passe Affichage des feuilles en fonction de l'utilisateur connecté Historique des accès et des modifications [...] Lire la suite

- Ajouté le 2012-10-28 00:00:00

- |

- Mis à jour le 2017-05-14 09:22:42

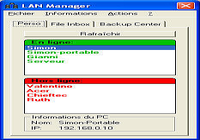

LAN Manager

LAN Manager est un outil puissant permettant d'effectuer toutes vos opérations réseau en quelques clics.

[...]Avec LAN Manager vous pourrez facilement: -Envoyer des fichiers ou un répertoire entier à une personne du réseau local. Cette dernière pourra, entre autre, accepter ou refuser la réception des données. -Discuter avec une personne du réseau local en temps réel. [...] Lire la suite

[...]Avec LAN Manager vous pourrez facilement: -Envoyer des fichiers ou un répertoire entier à une personne du réseau local. Cette dernière pourra, entre autre, accepter ou refuser la réception des données. -Discuter avec une personne du réseau local en temps réel. [...] Lire la suite

- Ajouté le 2007-03-17 19:11:47

- |

- Mis à jour le 2012-12-06 02:02:41

ZAO iOS

Zao est la sensation deepfake sur mobile qui fait le buzz en Asie.

[...]Il s'agit d'une application permettant à ses utilisateurs de superposer leur visage sur des célébrités pour créer des deepfakes convaincants. Zao est basée sur une technologie utilisant l'Intelligence Artificielle pour prendre des photos de l'utilisateur et les calquer sur les visages apparaissant dans des vidéos. Ainsi les utilisateurs ont la possibilité de se plonger virtuellement dans leurs films ou série préférés et d'incrner les rôles joués par des acteurs populaires. [...] Lire la suite

[...]Il s'agit d'une application permettant à ses utilisateurs de superposer leur visage sur des célébrités pour créer des deepfakes convaincants. Zao est basée sur une technologie utilisant l'Intelligence Artificielle pour prendre des photos de l'utilisateur et les calquer sur les visages apparaissant dans des vidéos. Ainsi les utilisateurs ont la possibilité de se plonger virtuellement dans leurs films ou série préférés et d'incrner les rôles joués par des acteurs populaires. [...] Lire la suite

- Ajouté le 2019-09-02 17:04:14

- |

- Mis à jour le 2019-09-04 13:43:07

SpeedUP-DSL

Optimisez votre connexion à internet en quelques clics. [...]

[...]Ce programme s'adresse en particulier aux utilisateurs du câble et de l'ADSL, mais peut aussi être utile aux utilisateurs de ligne classique. Lisez l'aide avant emploi. L'aide incluse avec le programme est en XML (OpenOffice). [...] Lire la suite

[...]Ce programme s'adresse en particulier aux utilisateurs du câble et de l'ADSL, mais peut aussi être utile aux utilisateurs de ligne classique. Lisez l'aide avant emploi. L'aide incluse avec le programme est en XML (OpenOffice). [...] Lire la suite

- Ajouté le 2003-05-13 00:00:00

- |

- Mis à jour le 2012-12-06 00:41:53

Trousseau de clés (droits) pour MS-ACCESS

Grâce à cette programmation, des utilisateurs ont accès à des fonctionnalités mais pas à d'autres et vice-versa. [...]

[...]Certains utilisateurs ont accès à des fonctionnalités mais pas à d'autres et vice-versa. « Dupont » peut éditer certaines données que « Durand » ne peut que consulter, et en partie seulement. Ce dernier peut aussi éditer d'autres données que le premier ne pourra consulter, etc. [...] Lire la suite

[...]Certains utilisateurs ont accès à des fonctionnalités mais pas à d'autres et vice-versa. « Dupont » peut éditer certaines données que « Durand » ne peut que consulter, et en partie seulement. Ce dernier peut aussi éditer d'autres données que le premier ne pourra consulter, etc. [...] Lire la suite

- Ajouté le 2011-07-10 14:00:40

- |

- Mis à jour le 2012-12-06 03:43:20

Fastest VPN

Fastest VPN est un service permettant d'anonymiser sa connexion internet et de naviguer de mieux protéger sa vie privée en ligne

[...]Fastest VPN est effectivement en mesure de cacher l'adresse IP de l'utilisateur et de la remplacer par celle d'un serveur distant de façon à anonymiser la connexion de l'utilisateur. Une fois incognito, l'utilisateur peut naviguer sur la toile sans se faire repérer par son F.A.I, un organisme ou un autre utilisateur. L'utilisation de Fastest VPN permet également de contourner des restrictions géographiques en donnant la possibilité à l'utilisateur de se connecter à un serveur situé dans un autre pays et d'accéder ainsi à des sites ou à des contenus non disponible en temps normal dans sa zone. [...] Lire la suite

[...]Fastest VPN est effectivement en mesure de cacher l'adresse IP de l'utilisateur et de la remplacer par celle d'un serveur distant de façon à anonymiser la connexion de l'utilisateur. Une fois incognito, l'utilisateur peut naviguer sur la toile sans se faire repérer par son F.A.I, un organisme ou un autre utilisateur. L'utilisation de Fastest VPN permet également de contourner des restrictions géographiques en donnant la possibilité à l'utilisateur de se connecter à un serveur situé dans un autre pays et d'accéder ainsi à des sites ou à des contenus non disponible en temps normal dans sa zone. [...] Lire la suite

- Ajouté le 2018-08-22 11:35:03

- |

- Mis à jour le 2018-08-22 12:02:27

Modif Utilisateur Système

Petit logiciel permettant de modifier le nom de l'utilisateur, le nom de la compagnie et le N° de série de Windows (utile, par exemple, dans le cas d'achat d'un ordinateur d'occasion avec le système Windows déjà installé).

[...] Lire la suite

[...] Lire la suite

- Ajouté le 2002-02-17 00:00:00

- |

- Mis à jour le 2012-12-06 00:38:26

FourEyes

FourEyes permet aux administrateurs réseau d'imposer une politique rigoureuse sous Windows NT, 2000 et XP en exigeant deux utilisateurs à s'authentifier pour une procédure de connexion locale.

[...]Un utilisateur peut utiliser l'ordinateur si seulement un autre utilisateur (l'observateur) écrit également son username et mot de passe (ou toute autre information d'authentification). FourEyes n'inclut pas un sous-ensemble d'authentification. Il utilise le logiciel et matériel existants pour l'authentification. [...] Lire la suite

[...]Un utilisateur peut utiliser l'ordinateur si seulement un autre utilisateur (l'observateur) écrit également son username et mot de passe (ou toute autre information d'authentification). FourEyes n'inclut pas un sous-ensemble d'authentification. Il utilise le logiciel et matériel existants pour l'authentification. [...] Lire la suite

- Ajouté le 2002-09-15 02:46:13

- |

- Mis à jour le 2012-12-06 00:41:13

Actualité

Actualité

-

Antidote 12 : Les nouveautés qui vont révolutionner vos écrits

Antidote 12 : Les nouveautés qui vont révolutionner vos écrits

Antidote 12, l'allié ultime de vos textes Vous rêvez d'écrire sans fautes, de trouver le mot juste ou de reformuler vos phrases pour les rendre plus percutantes ? [...]

Lire l'article -

Nouveau Adobe Elements 2025 : la création simplifiée

Nouveau Adobe Elements 2025 : la création simplifiée

Présentation générale La gamme Adobe Elements 2025 est conçue pour ceux qui recherchent une solution créative puissante mais simple d'utilisation. [...]

Lire l'article -

Parallels Desktop 20

Parallels Desktop 20

Parallels Desktop 20 a été lancé avec plusieurs nouveautés et nouvelles fonctionnalités qui visent à améliorer l'expérience des utilisateurs de Mac souhaitant exécuter des applications Windows. Voici un aperçu des principales nouveautés : [...]

Lire l'article