honte peuks Bf

OscilloSound3

OscilloSounD3 est un logiciel de numérisation et de création de signaux BF.

[...]Il permet de transformer un ordinateur PC, muni d'une carte son compatible SoundBlaster, en dispositif capable de : .acquérir et de visualiser tout signaux BF .analyser (valeurs efficaces, minimale, maximales, fréquences) .surveiller les signaux (réaction en amplitude ou en fréquence). ·enregistrer et distribuer de manière multiforme les documents (imprimer sous forme d'un rapport complet avec aperçu avant impression, exporter vers toute suite bureautique les graphiques ou les données brutes). ·entendre une acquisition immédiatement après sa création. [...] Lire la suite

[...]Il permet de transformer un ordinateur PC, muni d'une carte son compatible SoundBlaster, en dispositif capable de : .acquérir et de visualiser tout signaux BF .analyser (valeurs efficaces, minimale, maximales, fréquences) .surveiller les signaux (réaction en amplitude ou en fréquence). ·enregistrer et distribuer de manière multiforme les documents (imprimer sous forme d'un rapport complet avec aperçu avant impression, exporter vers toute suite bureautique les graphiques ou les données brutes). ·entendre une acquisition immédiatement après sa création. [...] Lire la suite

- Ajouté le 2007-08-10 00:00:00

- |

- Mis à jour le 2012-12-06 00:42:28

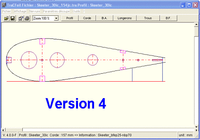

Tracfoil

Ce traceur de nervures et profils utilise les fichiers disponibles sur le WEB (fichiers .dat et les fichiers .cor).

[...]Il permet notamment : - de tracer des nervures de grandes longueurs (la limitation étant la sortie imprimante ;-) ) - de faire varier l'épaisseur du B.A. (format droit ou carré), du B.F.et du coffrage., - de positionner jusqu'à 12 longerons ronds ou rectangulaires en suivant le profil ou parallèles entre eux (positionnement en mm ou % par rapport au B.A ou BF., sous le coffrage ou sous le profil), - de positionner jusqu'à 12 trous ronds ou rectangulaires positionnement en mm ou % par rapport au B.A. [...] Lire la suite

[...]Il permet notamment : - de tracer des nervures de grandes longueurs (la limitation étant la sortie imprimante ;-) ) - de faire varier l'épaisseur du B.A. (format droit ou carré), du B.F.et du coffrage., - de positionner jusqu'à 12 longerons ronds ou rectangulaires en suivant le profil ou parallèles entre eux (positionnement en mm ou % par rapport au B.A ou BF., sous le coffrage ou sous le profil), - de positionner jusqu'à 12 trous ronds ou rectangulaires positionnement en mm ou % par rapport au B.A. [...] Lire la suite

- Ajouté le 2012-11-28 00:00:00

- |

- Mis à jour le 2018-12-11 17:51:34

VDM Officiel

Voici la seule et unique application officielle de Viedemerde.fr, le célèbre site qui publie depuis 2008 les meilleurs moments de solitude ou de honte...

[...]Elle est téléchargeable pour mobile Android directement depuis la boutique d'appli de Google.Avant d'aller plus loin, découvrez-en beaucoup plus sur VDM Officiel grâce aux attributs ci-dessous : Avec 28472 avis, cette appli a une note moyenne de 4,3 étoiles (pas besoin de faire un dessin, cela est une très bonne appli!). Ce logiciel est une appli de la catégorie "Loisir et Famille", accessible pour tous. [...] Lire la suite

[...]Elle est téléchargeable pour mobile Android directement depuis la boutique d'appli de Google.Avant d'aller plus loin, découvrez-en beaucoup plus sur VDM Officiel grâce aux attributs ci-dessous : Avec 28472 avis, cette appli a une note moyenne de 4,3 étoiles (pas besoin de faire un dessin, cela est une très bonne appli!). Ce logiciel est une appli de la catégorie "Loisir et Famille", accessible pour tous. [...] Lire la suite

- Ajouté le 2014-12-17 14:12:12

- |

- Mis à jour le 2014-12-17 15:05:30

Et voici le Top 5 des fausses applications Android du moment

Vous les voyez tous les jours sur votre smartphone Android mais sont-elles vraiment bien sûres? Certaines applications cachent des trojans ou des malwares de nature diverse, ou bien pillent allégrement votre téléphone de toutes les données sensibles pour les transmettre loin, loin (comprendre la Chine). Alors si un beau jour l'envie vous prend d'installer l'un des types d'applications suivantes (sur et en dehors de Google Play), vérifiez bien les accés demandés et mettez à jour votre antivirus! 5: Les Flash Players Gdata nous avait alerté sur le sujet il y a de cela quelques mois, mais de très nombreuses applications soit-disant de lecture de Flash pour Android cachent leur véritable but. [...]

Lire la suite

Les « Stories » : pourquoi les réseaux sociaux en font toute une histoire

N'en avez vous pas marre de toutes ces histoires qui pleuvent sur les réseaux sociaux ? Aujourd'hui, la plupart d'entre eux ont copié la fonctionnalité "Stories" qu'a proposé le premier Snapchat. Instagram est le premier à plagier le concept, qui a ensuite été repris par Youtube, Skype, Facebook. Même des applications de rencontre, comme Bumble ou Match, sont en train de tester leurs propres versions de ces Stories. Overdose des Stories [...]

Lire la suite

Exclusif: Découvrez toutes les cybermenaces de demain

Dans moins d'une semaine se déroulera la conférence Black Hat, qui se déroule à Las Vegas et qui comme tous les ans rassemblera les plus grands experts en cybersécurité du monde entier, qui viendront présenter leurs trouvailles lors des conférences qui ne manqueront pas l'alimenter la presse spécialisée tout le long de l'événement. La course à l'annonce fracassante a déjà commencé, mais voici en exclusivité mondiale (!!!) toutes révélations qui vont faire grand bruit et qui vont forcer certains d'entre vous à porter un chapeau en aluminium dès qu'ils allumeront un ordinateur. ParanoLand -La Cryptographie rendue obsolète Thomas Ptacek [...]

Lire la suite

5 méthodes pour nettoyer votre compte Twitter de vos Tweets d'adolescent

Combien d'entre nous ne regrettent pas un post Facebook ou une photo postée sur Snapchat que quelqu'un a screenée ? Ce guide va vous permettre de nettoyer votre compte twitter grâce à quelques méthode simple : vous pourrez bientôt ne plus avoir peur que votre patron tombe dessus. Méthode n°1 : La recherche avancée C'est l'outil le plus utile, reste à savoir l'utiliser. Vous constaterez sur la photo ci-dessous que la recherche avancée vous permet d'entrer plein de détails pour retrouver tous vos pires tweets. [...]

Lire la suite

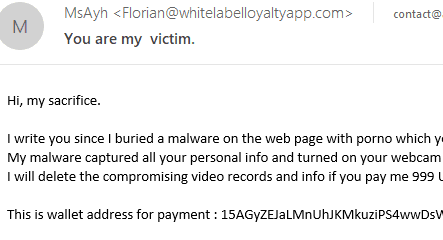

Les arnaques par email You are my victim ou Password must be changed continuent

On ne cesse d'en parler, mais les arnaques par mail continuent de proliférer et font encore des victimes, peut-être pas en nombre mais suffisamment pour encourager les scammers à continuer. Nous allons vous expliquer comment traiter ces attaques qui sont en fait inoffensives si l'on sait déjouer les pièges et ne pas s'en faire, même si votre fréquentation assidue des sites pornos vous fait douter de la légitimité de ces messages. Chantage à la honte Nous avons été la cible dernièrement de deux "attaques" par mail. La première est similaire à celle que nous avions déjà évoqué il y a quelques semaines. [...]

Lire la suite

Quelles sont les méthodes employées par les brouteurs pour vous brouter?

Un brouteur, dans la langue des arnaques, décrit celui qui s'engraisse en ne faisant rien, un peu comme un mouton. Leurs actes consistent généralement à monter une escroquerie basée sur la crédulité, l'avidité et la perversité étant au coeur des messages de contact et des faux profils montés par ces jeunes (souvent localisés en Côte d'Ivoire, avec des appuis en Europe) qui ne reculent devant rien pour soutirer le maximum d'argent à leurs victimes, souvent trop honteuses ou amoureuses pour retirer leurs ornières. Trois logiciels incontournables Un brouteur, assis dans un cybercafé, n'aura besoin que de deux ou trois logiciels pour piéger une victime. 95% de son travail consiste à charmer sa victime, en utilisant des techniques d'ingénierie sociale éprouvées: L'arnaqueur repère des proies solitaires ou en demande, faibles psychologiquement ou instables et surtout peu éveillées aux nouvelles technologies. [...]

Lire la suite

Actualité

Actualité

-

Antidote 12 : Les nouveautés qui vont révolutionner vos écrits

Antidote 12 : Les nouveautés qui vont révolutionner vos écrits

Antidote 12, l'allié ultime de vos textes Vous rêvez d'écrire sans fautes, de trouver le mot juste ou de reformuler vos phrases pour les rendre plus percutantes ? [...]

Lire l'article -

Nouveau Adobe Elements 2025 : la création simplifiée

Nouveau Adobe Elements 2025 : la création simplifiée

Présentation générale La gamme Adobe Elements 2025 est conçue pour ceux qui recherchent une solution créative puissante mais simple d'utilisation. [...]

Lire l'article -

Parallels Desktop 20

Parallels Desktop 20

Parallels Desktop 20 a été lancé avec plusieurs nouveautés et nouvelles fonctionnalités qui visent à améliorer l'expérience des utilisateurs de Mac souhaitant exécuter des applications Windows. Voici un aperçu des principales nouveautés : [...]

Lire l'article

Sur le même sujet