identifiant les utilisateur pc dans une bdd

Uber : une fausse application dérobe les identifiants des utilisateurs du service VTC

Comme toutes les applications à succès, Uber a elle aussi son clone malveillant. En effet, un malware Android se fait passer pour le service VTC pour dérober les identifiants des victimes. Cette application malveillante est en fait une variante de FakeApp, un cheval de Troie Android déjà identifié en 2012. A l'époque, il se contentait d'afficher des publicités intempestives tout en récoltant des données confidentielles sur les smartphones infectés. Un clone d'Uber plutôt réussi [...]

Lire la suite

Visionneuse des Utilisateurs d'une BDD Access

Destinés aux administrateurs/développeurs sous Access, cet outil permet de consulter si une base de données multiutilisateurs est en cours d'utilisation sur un serveur.

[...]L'intérêt porte surtout sur la maintenance d'une base cible en cas de nécessité. Il est en effet impossible de modifier une base si elle est en cours d'utilisation par un tiers. Grâce à ce programme doté d'une temporisation de vérification paramétrable toutes n minutes/secondes, vous serez averti au premier plan par une fenêtre (rouge) que la base est disponible. [...] Lire la suite

[...]L'intérêt porte surtout sur la maintenance d'une base cible en cas de nécessité. Il est en effet impossible de modifier une base si elle est en cours d'utilisation par un tiers. Grâce à ce programme doté d'une temporisation de vérification paramétrable toutes n minutes/secondes, vous serez averti au premier plan par une fenêtre (rouge) que la base est disponible. [...] Lire la suite

- Ajouté le 2011-02-09 09:23:37

- |

- Mis à jour le 2012-12-06 13:13:59

L’ONU et de nombreuses ONG ont été attaquées par des cybercriminels

Les chercheurs de Lookout ont récemment découvert grâce à leur outil anti-phishing basé sur une intelligence artificielle une campagne d'hameçonnage ciblant des organisations non gouvernementales. La société de cybersécurité a contacté les forces de l'ordre et les organisations concernées. Une attaque sophistiquée Cette campagne qui vise entre autres l'ONU, l'UNICEF ou encore World Food utilise des pages frauduleuses imitant les pages de connexion de Microsoft Office 365. Les attaquants auraient tenté de dérober les identifiants des utilisateurs de ces sites. [...]

Lire la suite

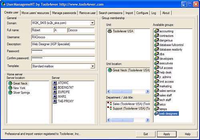

User Management - Gestion des utilisateurs Windows

Gestion complète du cycle de vie des comptes utilisateurs avec création, modification, suppression, création/suppression en masse et délégation de taches administratives pour Window NT et Active Directory y compris les ressources utilisateurs.

[...]Professional permet la création, la modification et la suppression avancée des utilisateurs avec leurs ressources telles que répertoires personnels et boites aux lettre Exchange. Import permet la création/modification en masse des utilisateurs avec des fichiers CSV. Delegation offre une délégation granulaire des taches administratives [...] Lire la suite

[...]Professional permet la création, la modification et la suppression avancée des utilisateurs avec leurs ressources telles que répertoires personnels et boites aux lettre Exchange. Import permet la création/modification en masse des utilisateurs avec des fichiers CSV. Delegation offre une délégation granulaire des taches administratives [...] Lire la suite

- Ajouté le 2012-05-15 00:00:00

- |

- Mis à jour le 2012-12-06 01:00:52

Amazon Prime Day : Attention à la campagne de phishing en cours !

Comme à l'accoutumée, Amazon célèbre pendant l'été, son Prime Day. Au cours de cet événement éphémère, les clients Prime bénéficient de promotions plus ou moins intéressantes sur une multitude de produits vendus par le géant du commerce en ligne. L'occasion rêvée pour les cybercriminels de réactiver leurs campagnes malveillantes. Un kit de phishing déjà connu Des chercheurs de McAfee, la société de sécurité, ont récemment publié des détails sur la propagation d'un kit de phishing. [...]

Lire la suite

Fuite de données pour 92 millions de clients du site de généalogie MyHeritage

MyHeritage, un site récoltant l'ADN de ses clients pour retracer leurs origines, vient de remarquer un piratage massif d'un de ses fichiers contenant les données de plus de 92 millions de clients. Merci monsieur le chercheur La généalogie est un sujet fascinant, c'est pourquoi plusieurs entreprises ont vu le jour, vous proposant de dresser votre arbre généalogique, ou de découvrir, pour quelques dizaines d'euros, ce que votre ADN dit de vous, et pourquoi pas, trouver de nouveaux liens de parenté avec d'autres personnes. La société a annoncé avant hier (le 4 juin) sur son blog avoir constaté une faille de sécurité. C'est un chercheur en sécurité qui aurait indiqué au responsable de la sécurité informatique de MyHeritage avoir trouvé un fichier haché sur un serveur extérieur à ceux de l'entreprise. [...]

Lire la suite

Comment se protéger du phishing ?

Le phishing ou hameçonnage est une des techniques privilégiées des hackers pour dérober des informations personnelles. Nombreuses sont les personnes à se faire piéger par les attaques de ce type qui ne cessent de se perfectionner années après années. Elles ciblent tous les profils d'utilisateurs : des particuliers, des professionnels et même des mouvements politiques, comme nous avons pu le voir au cours des élections présidentielles aux Etats-Unis et en France. Un phénomène pris à bras le corps depuis des années par des éditeurs de solutions de sécurité comme ESET. Qu'est-ce que le phishing et comment cela fonctionne ? [...]

Lire la suite

Les données de votre iPhone sont peut-être dans la nature à cause d’une vaste attaque passée inaperçue

Des chercheurs en sécurité de Google ont découvert que des sites frauduleux avaient injecté des logiciels malveillants sur des iPhone à l'insu des utilisateurs et ce, sur une période d'au moins deux ans. Il pourrait s'agir de l'une des plus grandes attaques jamais perpétrées à l'encontre de la vie privée des utilisateurs d'iPhone. Les hackers ont exploité plusieurs failles d'iOS Plusieurs sites malveillants ont été recensés par les experts en sécurité du Project Zero de Google. Les chercheurs déclarent que ces sites ont utilisé 5 séquences d'attaques (chaines) inconnues jusque-là pour pirater les iPhone. [...]

Lire la suite

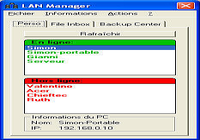

LAN Manager

LAN Manager est un outil puissant permettant d'effectuer toutes vos opérations réseau en quelques clics.

[...]Avec LAN Manager vous pourrez facilement: -Envoyer des fichiers ou un répertoire entier à une personne du réseau local. Cette dernière pourra, entre autre, accepter ou refuser la réception des données. -Discuter avec une personne du réseau local en temps réel. [...] Lire la suite

[...]Avec LAN Manager vous pourrez facilement: -Envoyer des fichiers ou un répertoire entier à une personne du réseau local. Cette dernière pourra, entre autre, accepter ou refuser la réception des données. -Discuter avec une personne du réseau local en temps réel. [...] Lire la suite

- Ajouté le 2007-03-17 19:11:47

- |

- Mis à jour le 2012-12-06 02:02:41

Access Administrator

Access Administrator - Protéger vos dossiers et limiter d'autres utilisateurs de pouvoir les commencer, voir, changer ou supprimer.

[...]La protection de dossier active automatiquement selon l'utilisateur courant le 'idenity de s et l'horaire qui est défini pour lui. Vous pouvez neutraliser l'accès d'Internet, les jeux et l'autre divertissement pendant le temps de travail. Par exemple, de 9:00 AM jusqu'à 17:00 P.M. [...] Lire la suite

[...]La protection de dossier active automatiquement selon l'utilisateur courant le 'idenity de s et l'horaire qui est défini pour lui. Vous pouvez neutraliser l'accès d'Internet, les jeux et l'autre divertissement pendant le temps de travail. Par exemple, de 9:00 AM jusqu'à 17:00 P.M. [...] Lire la suite

- Ajouté le 2012-09-14 00:00:00

- |

- Mis à jour le 2012-12-06 03:02:12

End User Monitoring Correlsense SharePath

Monitoring des utilisateurs qui gère les performances des applications du point de vue de l'utilisateur final.

[...]Il offre une vue en temps réel des niveaux de service aux utilisateurs finaux, y compris les heures de disponibilité et de réponse. Lire la suite

[...]Il offre une vue en temps réel des niveaux de service aux utilisateurs finaux, y compris les heures de disponibilité et de réponse. Lire la suite

- Ajouté le 2010-11-18 11:54:35

- |

- Mis à jour le 2014-06-03 13:49:22

Protection-Pratique

Application Excel de gestion des utilisateurs et des feuilles (accès par mot de passe, affichage des feuilles en fonction de l'utilisateur, historique des accès et des modifications, ...)

[...]Accès par mot de passe Affichage des feuilles en fonction de l'utilisateur connecté Historique des accès et des modifications [...] Lire la suite

[...]Accès par mot de passe Affichage des feuilles en fonction de l'utilisateur connecté Historique des accès et des modifications [...] Lire la suite

- Ajouté le 2012-10-28 00:00:00

- |

- Mis à jour le 2017-05-14 09:22:42

ZAO iOS

Zao est la sensation deepfake sur mobile qui fait le buzz en Asie.

[...]Il s'agit d'une application permettant à ses utilisateurs de superposer leur visage sur des célébrités pour créer des deepfakes convaincants. Zao est basée sur une technologie utilisant l'Intelligence Artificielle pour prendre des photos de l'utilisateur et les calquer sur les visages apparaissant dans des vidéos. Ainsi les utilisateurs ont la possibilité de se plonger virtuellement dans leurs films ou série préférés et d'incrner les rôles joués par des acteurs populaires. [...] Lire la suite

[...]Il s'agit d'une application permettant à ses utilisateurs de superposer leur visage sur des célébrités pour créer des deepfakes convaincants. Zao est basée sur une technologie utilisant l'Intelligence Artificielle pour prendre des photos de l'utilisateur et les calquer sur les visages apparaissant dans des vidéos. Ainsi les utilisateurs ont la possibilité de se plonger virtuellement dans leurs films ou série préférés et d'incrner les rôles joués par des acteurs populaires. [...] Lire la suite

- Ajouté le 2019-09-02 17:04:14

- |

- Mis à jour le 2019-09-04 13:43:07

FrontFace

Une application attrayante visuellement et très simple à utiliser qui étend et améliore l'interface utilisateur Windows tout en conservant une compatibilité totale avec les applications Windows existantes.

[...]Avec FrontFace, même les débutants peuvent travailler simplement avec un PC sous Windows tandis que les utilisateurs expérimentés apprécieront l'ergonomie de l'interface utilisateur tactile qui fonctionne parfaitement pour les Tablet PC avec écran tactile. Lire la suite

[...]Avec FrontFace, même les débutants peuvent travailler simplement avec un PC sous Windows tandis que les utilisateurs expérimentés apprécieront l'ergonomie de l'interface utilisateur tactile qui fonctionne parfaitement pour les Tablet PC avec écran tactile. Lire la suite

- Ajouté le 2012-05-22 16:10:18

- |

- Mis à jour le 2012-12-06 03:54:28

Trousseau de clés (droits) pour MS-ACCESS

Grâce à cette programmation, des utilisateurs ont accès à des fonctionnalités mais pas à d'autres et vice-versa. [...]

[...]Certains utilisateurs ont accès à des fonctionnalités mais pas à d'autres et vice-versa. « Dupont » peut éditer certaines données que « Durand » ne peut que consulter, et en partie seulement. Ce dernier peut aussi éditer d'autres données que le premier ne pourra consulter, etc. [...] Lire la suite

[...]Certains utilisateurs ont accès à des fonctionnalités mais pas à d'autres et vice-versa. « Dupont » peut éditer certaines données que « Durand » ne peut que consulter, et en partie seulement. Ce dernier peut aussi éditer d'autres données que le premier ne pourra consulter, etc. [...] Lire la suite

- Ajouté le 2011-07-10 14:00:40

- |

- Mis à jour le 2012-12-06 03:43:20

SpeedUP-DSL

Optimisez votre connexion à internet en quelques clics. [...]

[...]Ce programme s'adresse en particulier aux utilisateurs du câble et de l'ADSL, mais peut aussi être utile aux utilisateurs de ligne classique. Lisez l'aide avant emploi. L'aide incluse avec le programme est en XML (OpenOffice). [...] Lire la suite

[...]Ce programme s'adresse en particulier aux utilisateurs du câble et de l'ADSL, mais peut aussi être utile aux utilisateurs de ligne classique. Lisez l'aide avant emploi. L'aide incluse avec le programme est en XML (OpenOffice). [...] Lire la suite

- Ajouté le 2003-05-13 00:00:00

- |

- Mis à jour le 2012-12-06 00:41:53

Modif Utilisateur Système

Petit logiciel permettant de modifier le nom de l'utilisateur, le nom de la compagnie et le N° de série de Windows (utile, par exemple, dans le cas d'achat d'un ordinateur d'occasion avec le système Windows déjà installé).

[...] Lire la suite

[...] Lire la suite

- Ajouté le 2002-02-17 00:00:00

- |

- Mis à jour le 2012-12-06 00:38:26

FourEyes

FourEyes permet aux administrateurs réseau d'imposer une politique rigoureuse sous Windows NT, 2000 et XP en exigeant deux utilisateurs à s'authentifier pour une procédure de connexion locale.

[...]Un utilisateur peut utiliser l'ordinateur si seulement un autre utilisateur (l'observateur) écrit également son username et mot de passe (ou toute autre information d'authentification). FourEyes n'inclut pas un sous-ensemble d'authentification. Il utilise le logiciel et matériel existants pour l'authentification. [...] Lire la suite

[...]Un utilisateur peut utiliser l'ordinateur si seulement un autre utilisateur (l'observateur) écrit également son username et mot de passe (ou toute autre information d'authentification). FourEyes n'inclut pas un sous-ensemble d'authentification. Il utilise le logiciel et matériel existants pour l'authentification. [...] Lire la suite

- Ajouté le 2002-09-15 02:46:13

- |

- Mis à jour le 2012-12-06 00:41:13

FileLink

Le utilisateurs d'Unix utilisent et aime cette fonction, les utilisateurs de Windows peuvent aussi maintenant donner de multiples nom à un fichier.

[...]Si vous avez un fichier C:\DOCS\FILE.DOC et exécutez la commande FileLink C:\MEMO\ANOTHER.DOC C:\DOCS\FILE.DOC, les données du fichier n'existeront qu'un seule fois, mais seront accessible dans deux répertoires avec deux différents. Limitations : Le link doit se trouver sur le même disque. Le disque doit être formaté en NTFS 5 ou plus. [...] Lire la suite

[...]Si vous avez un fichier C:\DOCS\FILE.DOC et exécutez la commande FileLink C:\MEMO\ANOTHER.DOC C:\DOCS\FILE.DOC, les données du fichier n'existeront qu'un seule fois, mais seront accessible dans deux répertoires avec deux différents. Limitations : Le link doit se trouver sur le même disque. Le disque doit être formaté en NTFS 5 ou plus. [...] Lire la suite

- Ajouté le 2003-03-02 12:21:03

- |

- Mis à jour le 2012-12-06 00:43:49

Progitek Backup e-Mails

Le logiciel gère les messages des différents e-mails et les carnets d'adresses de l'ensemble des comptes utilisateurs supportés par tout PC Windows.

[...]Pour l'utilisateur en réseau, il permet d'utiliser une ressource disque pour archiver la sauvegarde horodatée de sa messagerie et de son carnet d'adresse, et/ou de transférer d'une station à l'autre ces mêmes données. Pour l'utilisateur autonome, il permet de sauvegarder et de restaurer sa messagerie et son carnet d'adresses sur tout support (ré-)inscriptible, ou de transférer ses données vers toute nouvelle station Windows. Ce logiciel pour Windows est spécialement destiné à Microsoft Outlook Express™ qui est communément maîtrisé par la plus grande partie des utilisateurs standards de Microsoft Windows™. [...] Lire la suite

[...]Pour l'utilisateur en réseau, il permet d'utiliser une ressource disque pour archiver la sauvegarde horodatée de sa messagerie et de son carnet d'adresse, et/ou de transférer d'une station à l'autre ces mêmes données. Pour l'utilisateur autonome, il permet de sauvegarder et de restaurer sa messagerie et son carnet d'adresses sur tout support (ré-)inscriptible, ou de transférer ses données vers toute nouvelle station Windows. Ce logiciel pour Windows est spécialement destiné à Microsoft Outlook Express™ qui est communément maîtrisé par la plus grande partie des utilisateurs standards de Microsoft Windows™. [...] Lire la suite

- Ajouté le 2007-04-25 00:00:00

- |

- Mis à jour le 2020-12-23 14:45:15

Actualité

Actualité

-

Antidote 12 : Les nouveautés qui vont révolutionner vos écrits

Antidote 12 : Les nouveautés qui vont révolutionner vos écrits

Antidote 12, l'allié ultime de vos textes Vous rêvez d'écrire sans fautes, de trouver le mot juste ou de reformuler vos phrases pour les rendre plus percutantes ? [...]

Lire l'article -

Nouveau Adobe Elements 2025 : la création simplifiée

Nouveau Adobe Elements 2025 : la création simplifiée

Présentation générale La gamme Adobe Elements 2025 est conçue pour ceux qui recherchent une solution créative puissante mais simple d'utilisation. [...]

Lire l'article -

Parallels Desktop 20

Parallels Desktop 20

Parallels Desktop 20 a été lancé avec plusieurs nouveautés et nouvelles fonctionnalités qui visent à améliorer l'expérience des utilisateurs de Mac souhaitant exécuter des applications Windows. Voici un aperçu des principales nouveautés : [...]

Lire l'article