principal vecteur attaque

Comment sécuriser Microsoft Office 365 ?

La protection de la messagerie et du stockage dans le Cloud est le pivot de la cybersécurité pour les entreprises, et sans une fondation solide de protection contre les malwares, les entreprises sont largement exposées aux attaques. Presque toutes les entreprises comptent sur la messagerie pour communiquer et c'est pourtant l'un des principaux vecteurs d'attaque exploités par les cybercriminels. Microsoft Office 365 est utilisé par des entreprises du monde entier, et le Cloud devient une partie intégrante des systèmes et du stockage de données de nombreuses entreprises, quelle que soit leur taille. Avec plus de 84 % des entreprises (selon une enquête de Gartner*) utilisant ou ayant l'intention d'utiliser Microsoft 365, il est crucial que les entreprises et leurs outils dans le Cloud soient correctement protégés. Issu du rapport ESET rétrospectif du 2nd trimestre sur les menaces, plus de la moitié des pièces jointes malicieuses identifiées furent des fichiers exécutables, suivi par des documents office et des scripts malveillants. [...]

Lire la suite

Private Tunnel

Private Tunnel est un logiciel qui propose de sécuriser votre réseau internet en créant un VPN (virtual private network).

[...]Ce service est proposé par les fondateurs de l'OpenVPN. Il se focalise autour de 4 fonctionnalités principales : sécuriser vos données des attaques extérieures, protéger votre vie privée face aux tentatives criminelles, empêcher les attaques des malwares de vous atteindre et vous permettre d'accéder à tout le contenu internet sans restriction de pays. Private Tunnel propose une offre gratuite de 100Mo de données par mois, ce qui vous permet d'avoir un aperçu de ce service : vous pouvez, par exemple surfer sur le web ou consulter vos mails sans problème. [...] Lire la suite

[...]Ce service est proposé par les fondateurs de l'OpenVPN. Il se focalise autour de 4 fonctionnalités principales : sécuriser vos données des attaques extérieures, protéger votre vie privée face aux tentatives criminelles, empêcher les attaques des malwares de vous atteindre et vous permettre d'accéder à tout le contenu internet sans restriction de pays. Private Tunnel propose une offre gratuite de 100Mo de données par mois, ce qui vous permet d'avoir un aperçu de ce service : vous pouvez, par exemple surfer sur le web ou consulter vos mails sans problème. [...] Lire la suite

- Ajouté le 2013-07-29 16:50:10

- |

- Mis à jour le 2014-11-04 16:33:14

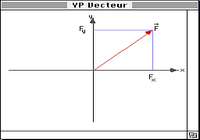

YP Vecteurs

Présente un vecteur en deux dimensions, dont l'utilisateur peut faire varier l'intensité et l'orientation au moyen de la souris. [...]

[...]Les deux composantes du vecteurs sont aussi représentées. Une fenêtre indique l'intensité, l'orientation et les deux composantes (x et y) du vecteur. L'utilisateur peut changer l'échelle utilisée s'il le désire. [...] Lire la suite

[...]Les deux composantes du vecteurs sont aussi représentées. Une fenêtre indique l'intensité, l'orientation et les deux composantes (x et y) du vecteur. L'utilisateur peut changer l'échelle utilisée s'il le désire. [...] Lire la suite

- Ajouté le 2001-07-27 00:00:00

- |

- Mis à jour le 2012-12-06 00:37:56

ESET NOD32 Antivirus Business Edition Linux Desktop

ESET NOD32 Antivirus Business Edition pour Linux Desktop protège des infections multi plates-formes.

[...]Le système Linux n'est pas sensible aux attaques Windows, par contre, il peut être vecteur d'infection. Il reste tout de même vulnérable aux attaques fonctionnant sur tous les systèmes par le biais d'applications cross-plateformes. Basé sur le moteur d'analyse ThreatSense , il apporte une protection en temps réel sans aucun ralentissements, tout en préservant les systèmes Linux contre tous types de codes malveillants et exploits. [...] Lire la suite

[...]Le système Linux n'est pas sensible aux attaques Windows, par contre, il peut être vecteur d'infection. Il reste tout de même vulnérable aux attaques fonctionnant sur tous les systèmes par le biais d'applications cross-plateformes. Basé sur le moteur d'analyse ThreatSense , il apporte une protection en temps réel sans aucun ralentissements, tout en préservant les systèmes Linux contre tous types de codes malveillants et exploits. [...] Lire la suite

- Ajouté le 2011-04-15 14:22:47

- |

- Mis à jour le 2013-07-24 15:51:19

Office 365 fait de la sécurité une de ses priorités

Qu'attendons-nous d'une suite bureautique ? Qu'elle soit facile d'utilisation, complète et agréable à utiliser au quotidien. Office 365 l'est mais Microsoft a décidé qu'elle serait bien plus. En effet, la firme de Redmond pense que son logiciel doit également protéger les utilisateurs dans un monde où il est de plus en plus facile d'être infecté. Découvrons ensemble les outils de protection intégrés à Office 365. [...]

Lire la suite

Le service Mega a été victime d’une attaque DDOS

Dans la soirée du mercredi le cyberlocker Mega a subi une attaque de grande envergure par déni de service encore appelé DDOS. Cette attaque aurait durée environ 2h30 perturbant énormément le service. C'est ce même mercredi que Kim Dotcom indiquait sur son compte Twitter que son service a une consommation en bande passante plus importante que celle de l'ensemble de la Nouvelle Zélande réuni. La plateforme de stockage a été l'objet d'une sérieuse attaque DDOS qui a gravement perturbé le service. Cela a engendré une diminution de l'ordre de 50% des paquets du cluster sécurisé SSL à la racine du site. [...]

Lire la suite

Comment se protéger du phishing ?

Le phishing ou hameçonnage est une des techniques privilégiées des hackers pour dérober des informations personnelles. Nombreuses sont les personnes à se faire piéger par les attaques de ce type qui ne cessent de se perfectionner années après années. Elles ciblent tous les profils d'utilisateurs : des particuliers, des professionnels et même des mouvements politiques, comme nous avons pu le voir au cours des élections présidentielles aux Etats-Unis et en France. Un phénomène pris à bras le corps depuis des années par des éditeurs de solutions de sécurité comme ESET. Qu'est-ce que le phishing et comment cela fonctionne ? [...]

Lire la suite

Les cybercriminels privilégient encore les spams pour piéger leurs victimes

« C'est dans les vieux pots que se font les meilleures confitures », un adage bien intégré par les cybercriminels. En effet, la plupart des spécialistes s'accordent à dire que les anciennes méthodes de piratage restent des techniques privilégiées par les hackers pour piéger leurs victimes, et ce, malgré l'émergence de nouveaux outils. Les spams par exemple, font toujours partie des principaux vecteurs de malware. Un simple mail peut engendrer de nombreuses infections Il existe différents types de spams tels que les chaînes, les spams publicitaires, les canulars, mais également toute une typologie de mails malveillants qui sont maquillés en courriels légitimes. [...]

Lire la suite

Fleuves et sommets de France

Dans ce jeu, vous devez d'abord positionner sur la carte les 69 principaux fleuves et rivières de France ainsi que les 14 principaux lacs.

[...]En mode facile, chacun d'entre eux est illustré d'une photo, la plupart étant issues de l'excellente encyclopédie Wikipedia, qui m'a fourni également l'essentiel du contenu des fiches descriptives. Dans ce jeu, vous devez d'abord positionner sur la carte les 69 principaux fleuves et rivières de France, depuis le Rhin jusqu'au Golo, ainsi que les 14 principaux lacs, comme le lac Leman ou l'étang de Bages et Sigean en passant par Serre Ponçon. Dans une seconde étape du jeu, vous positionnerez les principaux massifs, du Mont Blanc au Haut Folin, en passant par le Monte Rotondo. [...] Lire la suite

[...]En mode facile, chacun d'entre eux est illustré d'une photo, la plupart étant issues de l'excellente encyclopédie Wikipedia, qui m'a fourni également l'essentiel du contenu des fiches descriptives. Dans ce jeu, vous devez d'abord positionner sur la carte les 69 principaux fleuves et rivières de France, depuis le Rhin jusqu'au Golo, ainsi que les 14 principaux lacs, comme le lac Leman ou l'étang de Bages et Sigean en passant par Serre Ponçon. Dans une seconde étape du jeu, vous positionnerez les principaux massifs, du Mont Blanc au Haut Folin, en passant par le Monte Rotondo. [...] Lire la suite

- Ajouté le 2006-06-01 00:00:00

- |

- Mis à jour le 2012-12-06 01:40:00

Comment ne pas se faire spoiler ?

Entre les collègues au boulot, les amis et les réseaux sociaux, ne pas se faire spoiler sur sa série préférée ou LE film de l'année, relèverait presque du parcours du combattant. Malheureusement tout le monde n'a pas la possibilité de regarder un épisode de la série du moment 24 heures après sa diffusion aux États-Unis et il n'est pas rare qu'un de vos proches enfreigne le premier commandement de la Pop Culture : « Ton entourage tu ne spoileras point ! ». Alors bien sûr, il existe des solutions radicales comme se couper du monde et abandonner toute vie sociale mais vous risquez de mal finir. L'autre solution serait de changer d'amis et de boulot, mais là encore c'est un poil excessif. A défaut de solutions contre les spoilers dans la vie réelle, vous pouvez vous appuyer sur nos méthodes pour les contrer sur le web. Éviter les spoilers sur les réseaux sociaux [...]

Lire la suite

Sun Blast Demo for Windows

Deux des races ennemis ont uni leurs forces pour lancer l'ultime attaque, connu sous le nom de "Sun Blast". [...]

[...]Votre mission est de rechercher et détruire tous les vaisseaux ennemis, qui sont la principale menace. Préparez-vous au combat ! Lire la suite

[...]Votre mission est de rechercher et détruire tous les vaisseaux ennemis, qui sont la principale menace. Préparez-vous au combat ! Lire la suite

- Ajouté le 2009-08-13 13:50:04

- |

- Mis à jour le 2014-06-10 11:00:03

Sun Blast Demo for Mac OS X

Deux des races ennemis ont uni leurs forces pour lancer l'ultime attaque, connu sous le nom de "Sun Blast". [...]

[...]Votre mission est de rechercher et détruire tous les vaisseaux ennemis, qui sont la principale menace. Préparez-vous au combat ! Lire la suite

[...]Votre mission est de rechercher et détruire tous les vaisseaux ennemis, qui sont la principale menace. Préparez-vous au combat ! Lire la suite

- Ajouté le 2009-08-13 13:51:00

- |

- Mis à jour le 2012-12-06 03:01:16

Sun Blast Demo for Linux

Deux des races ennemis ont uni leurs forces pour lancer l'ultime attaque, connu sous le nom de "Sun Blast". [...]

[...]Votre mission est de rechercher et détruire tous les vaisseaux ennemis, qui sont la principale menace. Préparez-vous au combat ! Lire la suite

[...]Votre mission est de rechercher et détruire tous les vaisseaux ennemis, qui sont la principale menace. Préparez-vous au combat ! Lire la suite

- Ajouté le 2009-08-13 13:51:42

- |

- Mis à jour le 2012-12-06 03:01:17

RankChecker

Cette application possède deux caractéristiques principales : la vérification automatique du classement de votre site dans les principaux moteurs de recherche (Google et MSN) et l'affichage des résultats sous forme de graphiques et tableaux.

[...] Lire la suite

[...] Lire la suite

- Ajouté le 2011-05-19 00:00:00

- |

- Mis à jour le 2012-12-06 03:37:33

Artiste Vecteur

Créer de l'art avec des formes et des courbes dans ce programme d'art. [...]

[...]Une fois que vous aurez enlevé la couche de poussière sur cette application, depuis le temps qu'elle n'a pas vu de mise à jour, installez cette application qui peut-être vous surprendra ! Ne tabassez pas votre portefeuille. En effet, Artiste Vecteur est disponible en téléchargement gratuit. [...] Lire la suite

[...]Une fois que vous aurez enlevé la couche de poussière sur cette application, depuis le temps qu'elle n'a pas vu de mise à jour, installez cette application qui peut-être vous surprendra ! Ne tabassez pas votre portefeuille. En effet, Artiste Vecteur est disponible en téléchargement gratuit. [...] Lire la suite

- Ajouté le 2015-02-10 16:12:12

- |

- Mis à jour le 2015-02-10 16:12:12

Travian 3D Tool

T3D est un outil comprenant 2 fonctions principales :

- Cartographie 3D des mondes (S1 à s8 fr)

- Une fonction automatique de sauvegarde et archivage des rapports (Attaques, espionnages, commerces...)

[...]- Une fonction automatique de sauvegarde et archivage des rapports, avec comme but de pouvoir trier, voir et analiser plus rapidement les villages les + attaques, ou les + agressifs, les meilleurs frigo etc.. A tester absolument si vous jouez à Travian !! Lire la suite

[...]- Une fonction automatique de sauvegarde et archivage des rapports, avec comme but de pouvoir trier, voir et analiser plus rapidement les villages les + attaques, ou les + agressifs, les meilleurs frigo etc.. A tester absolument si vous jouez à Travian !! Lire la suite

- Ajouté le 2006-09-22 00:00:00

- |

- Mis à jour le 2012-12-06 01:37:23

La Suisse simule une cyber-attaque des Anonymous

Tous les quatre ans, l'état helvétique procède à un test grandeur nature du système de sécurité de ses installations informatiques. Pour cette année, le thème tournait autour du refus de la Suisse de divulguer les identités bancaires des supposés évadés fiscaux ayant des comptes bancaires dans le pays. La simulation a été suivie d'une alerte générale de l'Etat annonçant que le pays était l'objet d'une cyber-attaque de grande envergure destinée à fragiliser le secteur bancaire refusant de renoncer à sa législation sur le secret bancaire. L'attaque menée aurait paralysée les distributeurs de billets, les sites Web des banques ainsi que l'ensemble du réseau ferroviaire. Selon le communiqué officiel pour cette simulation de cyber-attaque, les responsables seraient les Anonymous. [...]

Lire la suite

Fou Ape Attaque sauvage 3D

Préparez-vous à jouer en tant que le plus intelligent forêt puissante orang-outan les troupes humaines envahissent dans la jungle votre tâche est de...

[...]N'oubliez pas que pour réussir à l'installer, il est nécessaire d'avoir la version du système d'exploitation Android 2.3.3 ou version ultérieure. Cette application a été actualisée depuis peu de temps. En dernière analyse, il existe un nombre d'applications gratuites parmi les applications de type Jeux, Fou Ape Attaque sauvage 3D est sans aucun doute le parfait exemple. [...] Lire la suite

[...]N'oubliez pas que pour réussir à l'installer, il est nécessaire d'avoir la version du système d'exploitation Android 2.3.3 ou version ultérieure. Cette application a été actualisée depuis peu de temps. En dernière analyse, il existe un nombre d'applications gratuites parmi les applications de type Jeux, Fou Ape Attaque sauvage 3D est sans aucun doute le parfait exemple. [...] Lire la suite

- Ajouté le 2015-03-28 15:12:12

- |

- Mis à jour le 2015-03-28 16:06:55

Accent EXCEL Password Recovery

Mot de passe de votre fichier MS Excel perdu? [...]

[...]Vous avez oublié le mot de passe de modification MS Excel? Accent EXCEL Password Recovery casse les mots de passe et vous permet d'accéder de nouveau à vos documents! Les mots de passe d'accès sont faciles a remplacer. [...] Lire la suite

[...]Vous avez oublié le mot de passe de modification MS Excel? Accent EXCEL Password Recovery casse les mots de passe et vous permet d'accéder de nouveau à vos documents! Les mots de passe d'accès sont faciles a remplacer. [...] Lire la suite

- Ajouté le 2012-11-11 00:00:00

- |

- Mis à jour le 2012-12-06 00:44:22

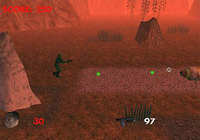

Weird Planet

Ce jeu est une action meurtrière où le personnage principal passe de différents niveaux pour échapper d'une planète inconnue peuplée de différents monstres.

[...]Il est nécessaire de rester vivant pour passer le niveau. Recevez des points pour les ennemies tués. Ces points sont importants pour établir des records ainsi que pour les habiletés du personnage principal. [...] Lire la suite

[...]Il est nécessaire de rester vivant pour passer le niveau. Recevez des points pour les ennemies tués. Ces points sont importants pour établir des records ainsi que pour les habiletés du personnage principal. [...] Lire la suite

- Ajouté le 2007-03-16 00:00:00

- |

- Mis à jour le 2012-12-06 01:36:38

Actualité

Actualité

-

Copilot et Microsoft Office 365 : une révolution des méthodes de travail

Copilot et Microsoft Office 365 : une révolution des méthodes de travail

Copilot vient d'arriver Vous en entendez beaucoup parler, le petit logo est apparu partout, et en effet, Microsoft communique énormément sur une nouvelle fonctionnalité : Copilot. [...]

Lire l'article -

Antidote 12 : Les nouveautés qui vont révolutionner vos écrits

Antidote 12 : Les nouveautés qui vont révolutionner vos écrits

Antidote 12, l'allié ultime de vos textes Vous rêvez d'écrire sans fautes, de trouver le mot juste ou de reformuler vos phrases pour les rendre plus percutantes ? [...]

Lire l'article -

Nouveau Adobe Elements 2025 : la création simplifiée

Nouveau Adobe Elements 2025 : la création simplifiée

Présentation générale La gamme Adobe Elements 2025 est conçue pour ceux qui recherchent une solution créative puissante mais simple d'utilisation. [...]

Lire l'article

Sur le même sujet