tierces lisent courriel utilisateur

Gmail : si les développeurs ont accès aux emails, c’est de la faute des utilisateurs

Depuis hier, une petite tempête s'est installée au dessus de certaines applications tierces qui ont accès aux mails des utilisateurs et qui se permettent de les lire. Suite à l'article du Wall Street Journal, Google a réagi, étant l'un des principaux services touchés par cette histoire. En effet, même si la firme de Mountain View se défend de ne pas accéder au contenu des mails, Google permet aux développeurs d'intégrer Gmail au sein d'applications mobiles et c'est là que les problèmes commencent... Pour Google, ce n'est pas de leur faute Suzanne Frey, directrice de la sécurité et de la confidentialité pour Google Cloud a expliqué dans un article de blog que la possibilité d'intégrer Gmail a des services tiers a pour objectif de donner davantage de liberté aux utilisateurs, pour qu'ils ne soient pas obligés d'utiliser Gmail. [...]

Lire la suite

CodeTwo Public Folders

Avec CodeTwo Public Folders vous pouvez facilement partager des agendas Outlook, les contacts, courriels, tâches avec les autres utilisateurs en temps réel.

[...]Une solution de rechange efficace à Exchange Server. Lire la suite

[...]Une solution de rechange efficace à Exchange Server. Lire la suite

- Ajouté le 2012-10-19 00:00:00

- |

- Mis à jour le 2012-12-06 03:08:57

Fuites de données : Firefox vous avertit désormais lorsque vous visitez un site impacté

En juin dernier, Mozilla a annoncé le service Firefox Monitor en partenariat avec le site Have I Been Pwned. Lancé en 2013, ce site permet aux utilisateurs de vérifier si leur(s) adresse(s) mail font l'objet d'une fuite de données. Firefox Monitor a d'abord été proposé sous la forme d'un site en septembre dernier, avec la même ambition : informer les utilisateurs sur les éventuelles fuites touchant leurs sites favoris. Désormais, Firefox Monitor est pleinement intégré au navigateur et alerte l'utilisateur s'il visite un site qui a déjà été impacté. Ces alertes afficheront un bref résumé sur la fuite en question et proposeront de se rendre sur le site Firefox Monitor, pour vérifier si son courriel est affecté. L'utilisateur à le choix entre : se rendre sur le site de Firefox monitor, fermer l'alerte ou tout simplement désactiver complètement les notifications. [...]

Lire la suite

Faites-vous partie des victimes des fuites de données de Sephora et de StreetEasy ?

Le site BleepingComputer nous rappelle avec justesse que le service Have I Been Pwned continue de recevoir les listes des données récupérées via des failles de sécurité. Dernièrement, le service a ajouté deux nouvelles failles à sa longue liste : celle de Sephora et celle de StreetEasy. Êtes-vous une des victimes ? Le cas StreetEasy remonte à juin 2016 : le site immobilier a vu 988 000 adresses mails concernées par une fuite de données. Les hackers ont ainsi pu récupérer, en plus des courriels, les noms des utilisateurs ainsi que des mots de passe hachés. [...]

Lire la suite

Chrome : Le bug qui faisait disparaitre les données d’applications Android a été corrigé

La firme de Mountain View a résolu le bug présent dans la précédente mise à jour de Chrome 79 sur Android. Ce problème avait entrainé des pertes de données d'applications tierces chez de nombreux utilisateurs. Devant l'ampleur du phénomène qui touchait près de 50 % des appareils Android compatibles, Google avait décidé de suspendre le déploiement de la mise à jour. Pour rappel, le bug était présent dans WebView, un composant logiciel intégré à Chrome et permettant aux développeurs d'afficher des pages web dans leurs applications. Pour Chrome 79, Google a décidé de modifier l'emplacement du stockage des données WebView en mettant en place un système de migration automatique, mais le bug touchait principalement cette migration. [...]

Lire la suite

Office 365 fait de la sécurité une de ses priorités

Qu'attendons-nous d'une suite bureautique ? Qu'elle soit facile d'utilisation, complète et agréable à utiliser au quotidien. Office 365 l'est mais Microsoft a décidé qu'elle serait bien plus. En effet, la firme de Redmond pense que son logiciel doit également protéger les utilisateurs dans un monde où il est de plus en plus facile d'être infecté. Découvrons ensemble les outils de protection intégrés à Office 365. [...]

Lire la suite

User Management - Gestion des utilisateurs Windows

Gestion complète du cycle de vie des comptes utilisateurs avec création, modification, suppression, création/suppression en masse et délégation de taches administratives pour Window NT et Active Directory y compris les ressources utilisateurs.

[...]Professional permet la création, la modification et la suppression avancée des utilisateurs avec leurs ressources telles que répertoires personnels et boites aux lettre Exchange. Import permet la création/modification en masse des utilisateurs avec des fichiers CSV. Delegation offre une délégation granulaire des taches administratives [...] Lire la suite

[...]Professional permet la création, la modification et la suppression avancée des utilisateurs avec leurs ressources telles que répertoires personnels et boites aux lettre Exchange. Import permet la création/modification en masse des utilisateurs avec des fichiers CSV. Delegation offre une délégation granulaire des taches administratives [...] Lire la suite

- Ajouté le 2012-05-15 00:00:00

- |

- Mis à jour le 2012-12-06 01:00:52

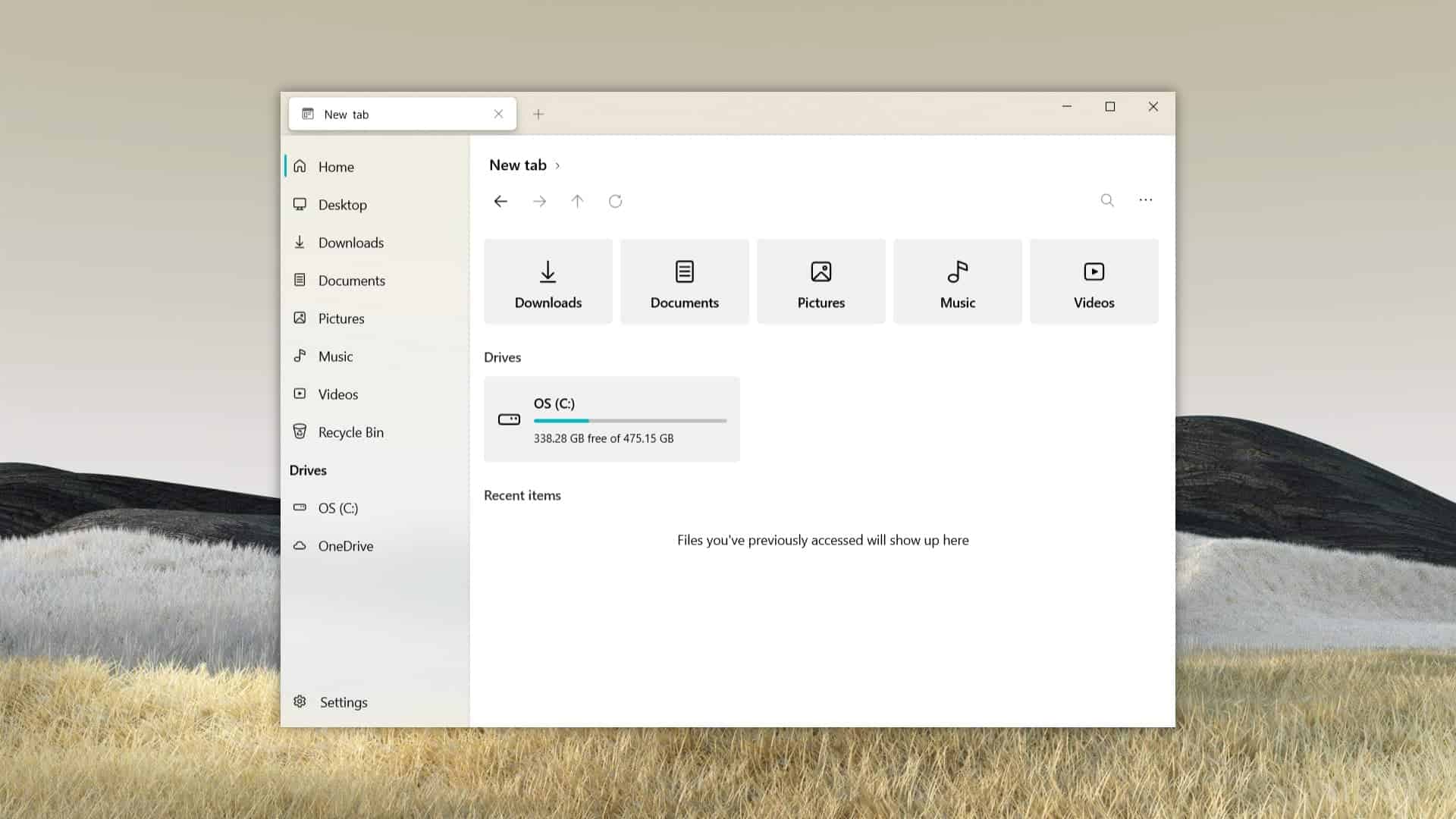

Connaissez-vous Files, le gestionnaire de fichiers conçu pour Windows 10 ?

Depuis la première refonte opérée à l'arrivée de Windows 10, tout le monde s'accorde à dire que l'explorateur de fichiers natif de l'OS est bien, mais qu'il manque de modernité et de fonctionnalités. Les fonctionnalités et modifications plus ou moins pertinentes ajoutées au fil des ans ne satisfont pas toujours. Il n'est donc pas étonnant que des alternatives audacieuses voient le jour. C'est le cas de Files, un explorateur de fichiers open source disponible gratuitement sur GitHub et le Microsoft Store. Pratique et bien pensé [...]

Lire la suite

Cisco Webex Teams Android

Cisco Spark crée un emplacement pour que les équipes travaillent ensemble, où leur travail peut prendre vie et permet de rester au courant de tout.

[...]Il s'agit d'une application dédiée à la communication interne en entreprise. L'application prend la forme d'une messagerie instantanée dopée aux fonctionnalités de collaboration. On y trouve même des bots d'applications tierces qui alertent les utilisateurs en temps réel à chaque fois qu'un document ou un fichier est modifié dans ces applications. [...] Lire la suite

[...]Il s'agit d'une application dédiée à la communication interne en entreprise. L'application prend la forme d'une messagerie instantanée dopée aux fonctionnalités de collaboration. On y trouve même des bots d'applications tierces qui alertent les utilisateurs en temps réel à chaque fois qu'un document ou un fichier est modifié dans ces applications. [...] Lire la suite

- Ajouté le 2020-04-07 17:12:00

- |

- Mis à jour le 2020-04-07 17:25:10

Logiciels mails pour Mac : quel programme pour remplacer celui d'Apple ?

Apple propose nativement un paquet de logiciels plutôt bien pensés. On pense notamment à iMovie ou encore à sa suite bureautique iWork. Ces outils sont proposés gratuitement pour l'achat d'un nouveau Mac depuis quelques années. Mais s'il y a bien un programme d'Apple qui ne fait pas l'unanimité, c'est Mail. Comme son nom l'indique, il vous permet de configurer vos comptes mail pour tout recevoir au même endroit. [...]

Lire la suite

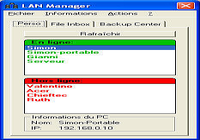

LAN Manager

LAN Manager est un outil puissant permettant d'effectuer toutes vos opérations réseau en quelques clics.

[...]Avec LAN Manager vous pourrez facilement: -Envoyer des fichiers ou un répertoire entier à une personne du réseau local. Cette dernière pourra, entre autre, accepter ou refuser la réception des données. -Discuter avec une personne du réseau local en temps réel. [...] Lire la suite

[...]Avec LAN Manager vous pourrez facilement: -Envoyer des fichiers ou un répertoire entier à une personne du réseau local. Cette dernière pourra, entre autre, accepter ou refuser la réception des données. -Discuter avec une personne du réseau local en temps réel. [...] Lire la suite

- Ajouté le 2007-03-17 19:11:47

- |

- Mis à jour le 2012-12-06 02:02:41

Access Administrator

Access Administrator - Protéger vos dossiers et limiter d'autres utilisateurs de pouvoir les commencer, voir, changer ou supprimer.

[...]La protection de dossier active automatiquement selon l'utilisateur courant le 'idenity de s et l'horaire qui est défini pour lui. Vous pouvez neutraliser l'accès d'Internet, les jeux et l'autre divertissement pendant le temps de travail. Par exemple, de 9:00 AM jusqu'à 17:00 P.M. [...] Lire la suite

[...]La protection de dossier active automatiquement selon l'utilisateur courant le 'idenity de s et l'horaire qui est défini pour lui. Vous pouvez neutraliser l'accès d'Internet, les jeux et l'autre divertissement pendant le temps de travail. Par exemple, de 9:00 AM jusqu'à 17:00 P.M. [...] Lire la suite

- Ajouté le 2012-09-14 00:00:00

- |

- Mis à jour le 2012-12-06 03:02:12

End User Monitoring Correlsense SharePath

Monitoring des utilisateurs qui gère les performances des applications du point de vue de l'utilisateur final.

[...]Il offre une vue en temps réel des niveaux de service aux utilisateurs finaux, y compris les heures de disponibilité et de réponse. Lire la suite

[...]Il offre une vue en temps réel des niveaux de service aux utilisateurs finaux, y compris les heures de disponibilité et de réponse. Lire la suite

- Ajouté le 2010-11-18 11:54:35

- |

- Mis à jour le 2014-06-03 13:49:22

Protection-Pratique

Application Excel de gestion des utilisateurs et des feuilles (accès par mot de passe, affichage des feuilles en fonction de l'utilisateur, historique des accès et des modifications, ...)

[...]Accès par mot de passe Affichage des feuilles en fonction de l'utilisateur connecté Historique des accès et des modifications [...] Lire la suite

[...]Accès par mot de passe Affichage des feuilles en fonction de l'utilisateur connecté Historique des accès et des modifications [...] Lire la suite

- Ajouté le 2012-10-28 00:00:00

- |

- Mis à jour le 2017-05-14 09:22:42

Les utilisateurs de PayPal ciblés par un malware Android qui vole leur argent

Régulièrement, les chercheurs en sécurité découvrent des applications malveillantes ciblant les utilisateurs Android. Malgré toutes les améliorations apportées à l'OS de Google en matière de protection de l'utilisateur et de ses données, force est de constater que les malware pullulent sur les différentes boutiques d'applications, y compris l'officielle : le Google Play. Dernièrement, des chercheurs d'ESET, ont découvert un malware Android qui parvient à dérober l'argent des utilisateurs du service Paypal et ce, malgré l'utilisation de l'authentification à double-facteur. Comment est-ce possible ? Un malware caché dans un outil d'optimisation de batterie L'application malveillante repérée pour la première fois par ESET en novembre 2018 se cache dans un faux outil d'optimisation pour Android. [...]

Lire la suite

ZAO iOS

Zao est la sensation deepfake sur mobile qui fait le buzz en Asie.

[...]Il s'agit d'une application permettant à ses utilisateurs de superposer leur visage sur des célébrités pour créer des deepfakes convaincants. Zao est basée sur une technologie utilisant l'Intelligence Artificielle pour prendre des photos de l'utilisateur et les calquer sur les visages apparaissant dans des vidéos. Ainsi les utilisateurs ont la possibilité de se plonger virtuellement dans leurs films ou série préférés et d'incrner les rôles joués par des acteurs populaires. [...] Lire la suite

[...]Il s'agit d'une application permettant à ses utilisateurs de superposer leur visage sur des célébrités pour créer des deepfakes convaincants. Zao est basée sur une technologie utilisant l'Intelligence Artificielle pour prendre des photos de l'utilisateur et les calquer sur les visages apparaissant dans des vidéos. Ainsi les utilisateurs ont la possibilité de se plonger virtuellement dans leurs films ou série préférés et d'incrner les rôles joués par des acteurs populaires. [...] Lire la suite

- Ajouté le 2019-09-02 17:04:14

- |

- Mis à jour le 2019-09-04 13:43:07

Trousseau de clés (droits) pour MS-ACCESS

Grâce à cette programmation, des utilisateurs ont accès à des fonctionnalités mais pas à d'autres et vice-versa. [...]

[...]Certains utilisateurs ont accès à des fonctionnalités mais pas à d'autres et vice-versa. « Dupont » peut éditer certaines données que « Durand » ne peut que consulter, et en partie seulement. Ce dernier peut aussi éditer d'autres données que le premier ne pourra consulter, etc. [...] Lire la suite

[...]Certains utilisateurs ont accès à des fonctionnalités mais pas à d'autres et vice-versa. « Dupont » peut éditer certaines données que « Durand » ne peut que consulter, et en partie seulement. Ce dernier peut aussi éditer d'autres données que le premier ne pourra consulter, etc. [...] Lire la suite

- Ajouté le 2011-07-10 14:00:40

- |

- Mis à jour le 2012-12-06 03:43:20

SpeedUP-DSL

Optimisez votre connexion à internet en quelques clics. [...]

[...]Ce programme s'adresse en particulier aux utilisateurs du câble et de l'ADSL, mais peut aussi être utile aux utilisateurs de ligne classique. Lisez l'aide avant emploi. L'aide incluse avec le programme est en XML (OpenOffice). [...] Lire la suite

[...]Ce programme s'adresse en particulier aux utilisateurs du câble et de l'ADSL, mais peut aussi être utile aux utilisateurs de ligne classique. Lisez l'aide avant emploi. L'aide incluse avec le programme est en XML (OpenOffice). [...] Lire la suite

- Ajouté le 2003-05-13 00:00:00

- |

- Mis à jour le 2012-12-06 00:41:53

Modif Utilisateur Système

Petit logiciel permettant de modifier le nom de l'utilisateur, le nom de la compagnie et le N° de série de Windows (utile, par exemple, dans le cas d'achat d'un ordinateur d'occasion avec le système Windows déjà installé).

[...] Lire la suite

[...] Lire la suite

- Ajouté le 2002-02-17 00:00:00

- |

- Mis à jour le 2012-12-06 00:38:26

FourEyes

FourEyes permet aux administrateurs réseau d'imposer une politique rigoureuse sous Windows NT, 2000 et XP en exigeant deux utilisateurs à s'authentifier pour une procédure de connexion locale.

[...]Un utilisateur peut utiliser l'ordinateur si seulement un autre utilisateur (l'observateur) écrit également son username et mot de passe (ou toute autre information d'authentification). FourEyes n'inclut pas un sous-ensemble d'authentification. Il utilise le logiciel et matériel existants pour l'authentification. [...] Lire la suite

[...]Un utilisateur peut utiliser l'ordinateur si seulement un autre utilisateur (l'observateur) écrit également son username et mot de passe (ou toute autre information d'authentification). FourEyes n'inclut pas un sous-ensemble d'authentification. Il utilise le logiciel et matériel existants pour l'authentification. [...] Lire la suite

- Ajouté le 2002-09-15 02:46:13

- |

- Mis à jour le 2012-12-06 00:41:13

Actualité

Actualité

-

Antidote 12 : Les nouveautés qui vont révolutionner vos écrits

Antidote 12 : Les nouveautés qui vont révolutionner vos écrits

Antidote 12, l'allié ultime de vos textes Vous rêvez d'écrire sans fautes, de trouver le mot juste ou de reformuler vos phrases pour les rendre plus percutantes ? [...]

Lire l'article -

Nouveau Adobe Elements 2025 : la création simplifiée

Nouveau Adobe Elements 2025 : la création simplifiée

Présentation générale La gamme Adobe Elements 2025 est conçue pour ceux qui recherchent une solution créative puissante mais simple d'utilisation. [...]

Lire l'article -

Parallels Desktop 20

Parallels Desktop 20

Parallels Desktop 20 a été lancé avec plusieurs nouveautés et nouvelles fonctionnalités qui visent à améliorer l'expérience des utilisateurs de Mac souhaitant exécuter des applications Windows. Voici un aperçu des principales nouveautés : [...]

Lire l'article