traditionnel agir attaque

Safe'n'Sec Personal

Safe’n’Sec est un logiciel de prévention des intrusions en tout genre : virus, logiciel espion, cheval de Troie, ‘hacker’…

[...]Tous les objets sont analysés en fonction de leur comportement et non de leur code. Cette approche permet ainsi une protection maximale contre tous les types de menaces : virus, attaque de 'hacker', Cheval de Troie, etc. Safe'n'Sec peut être utilisé seul ou en complément de votre antivirus ou autre programme de sécurité pour une protection totale. [...] Lire la suite

[...]Tous les objets sont analysés en fonction de leur comportement et non de leur code. Cette approche permet ainsi une protection maximale contre tous les types de menaces : virus, attaque de 'hacker', Cheval de Troie, etc. Safe'n'Sec peut être utilisé seul ou en complément de votre antivirus ou autre programme de sécurité pour une protection totale. [...] Lire la suite

- Ajouté le 2006-05-09 12:28:59

- |

- Mis à jour le 2020-02-03 16:51:53

Safe'n'Sec Personal

Safe'n'Sec révolutionne la protection de votre PC.

[...]C'est le logiciel idéal pour protéger vos données contre toutes les menaces et les vulnérabilités liées aux courriers électroniques, à Internet, aux échanges de fichiers et aux tentatives d'effraction de votre système. Safe'n'Sec fait parti d'une nouvelle génération de logiciels de sécurité qui permettent de vous protéger de manière simple et efficace contre les nouveaux virus, les logiciels espions, les chevaux de Troie, les vers, les attaques de hackers et le vol des données personnelles. Il agit de façon préventive grâce à la technologie HIPS (pour Host Intrusion Prevention System), fondée sur l'analyse du comportement des applications. [...] Lire la suite

[...]C'est le logiciel idéal pour protéger vos données contre toutes les menaces et les vulnérabilités liées aux courriers électroniques, à Internet, aux échanges de fichiers et aux tentatives d'effraction de votre système. Safe'n'Sec fait parti d'une nouvelle génération de logiciels de sécurité qui permettent de vous protéger de manière simple et efficace contre les nouveaux virus, les logiciels espions, les chevaux de Troie, les vers, les attaques de hackers et le vol des données personnelles. Il agit de façon préventive grâce à la technologie HIPS (pour Host Intrusion Prevention System), fondée sur l'analyse du comportement des applications. [...] Lire la suite

- Ajouté le 2011-11-15 00:00:00

- |

- Mis à jour le 2012-12-06 13:14:56

Les données de votre iPhone sont peut-être dans la nature à cause d’une vaste attaque passée inaperçue

Des chercheurs en sécurité de Google ont découvert que des sites frauduleux avaient injecté des logiciels malveillants sur des iPhone à l'insu des utilisateurs et ce, sur une période d'au moins deux ans. Il pourrait s'agir de l'une des plus grandes attaques jamais perpétrées à l'encontre de la vie privée des utilisateurs d'iPhone. Les hackers ont exploité plusieurs failles d'iOS Plusieurs sites malveillants ont été recensés par les experts en sécurité du Project Zero de Google. Les chercheurs déclarent que ces sites ont utilisé 5 séquences d'attaques (chaines) inconnues jusque-là pour pirater les iPhone. [...]

Lire la suite

Une faille présente dans la plupart des ordinateurs modernes (PC et Mac) met en danger vos données

Dans un article publié ce mercredi, la société de cybersécurité F-Secure explique avoir découvert que la plupart des ordinateurs modernes, même équipés d'un système de chiffrement de disque sont vulnérables à une technique de vol de données bien connue des hackers. Ce type d'attaque permettrait de dérober des données sensibles en quelques minutes. Les attaquants ont besoin d'un accès physique La première chose à retenir, c'est que les hackers ont besoin d'un accès physique à la machine pour utiliser cette méthode. Il ne s'agit pas d'une attaque à distance. [...]

Lire la suite

Dungeon Break iOS

Dungeon Break est un jeu d'action dans lequel vous jouez un monstre de donjon désirant s'en échapper.

[...]Tout ce que vous faites de votre vie c'est attendre de vous faire gentiment dégommer par des aventuriers en quête de pièces d'or et d'expérience. Il est temps de changer cela et de vous affranchir de ce donjon moisi ! Prenez les armes que vous souhaitez parmi une bonne sélection de fusils, lasers, canons et autres et partez affronter le chef de votre donjon pour lui faire respecter votre volonté de quitter le donjon. [...] Lire la suite

[...]Tout ce que vous faites de votre vie c'est attendre de vous faire gentiment dégommer par des aventuriers en quête de pièces d'or et d'expérience. Il est temps de changer cela et de vous affranchir de ce donjon moisi ! Prenez les armes que vous souhaitez parmi une bonne sélection de fusils, lasers, canons et autres et partez affronter le chef de votre donjon pour lui faire respecter votre volonté de quitter le donjon. [...] Lire la suite

- Ajouté le 2019-08-30 14:38:46

- |

- Mis à jour le 2019-08-30 15:02:57

Dark Sword 2 iOS

Dark Sword 2 est un jeu d'action dans lequel vous affrontez des hordes d'ennemis dans l'obscurité.

[...]Vous ne verrez donc que les silhouettes de votre personnage, de vos alliés et des monstres environnants. Vous y incarnez une épéiste disposant d'un grand panel de compétences pour venir à bout de hordes d'ennemis déchaînés ainsi que de gigantesques boss aux techniques redoutables. Vous disposez donc de plusieurs compétences que vous pourrez améliorer au fur et à mesure de vos aventures. [...] Lire la suite

[...]Vous ne verrez donc que les silhouettes de votre personnage, de vos alliés et des monstres environnants. Vous y incarnez une épéiste disposant d'un grand panel de compétences pour venir à bout de hordes d'ennemis déchaînés ainsi que de gigantesques boss aux techniques redoutables. Vous disposez donc de plusieurs compétences que vous pourrez améliorer au fur et à mesure de vos aventures. [...] Lire la suite

- Ajouté le 2019-07-15 14:24:00

- |

- Mis à jour le 2019-07-15 14:35:37

Le service Mega a été victime d’une attaque DDOS

Dans la soirée du mercredi le cyberlocker Mega a subi une attaque de grande envergure par déni de service encore appelé DDOS. Cette attaque aurait durée environ 2h30 perturbant énormément le service. C'est ce même mercredi que Kim Dotcom indiquait sur son compte Twitter que son service a une consommation en bande passante plus importante que celle de l'ensemble de la Nouvelle Zélande réuni. La plateforme de stockage a été l'objet d'une sérieuse attaque DDOS qui a gravement perturbé le service. Cela a engendré une diminution de l'ordre de 50% des paquets du cluster sécurisé SSL à la racine du site. [...]

Lire la suite

La Suisse simule une cyber-attaque des Anonymous

Tous les quatre ans, l'état helvétique procède à un test grandeur nature du système de sécurité de ses installations informatiques. Pour cette année, le thème tournait autour du refus de la Suisse de divulguer les identités bancaires des supposés évadés fiscaux ayant des comptes bancaires dans le pays. La simulation a été suivie d'une alerte générale de l'Etat annonçant que le pays était l'objet d'une cyber-attaque de grande envergure destinée à fragiliser le secteur bancaire refusant de renoncer à sa législation sur le secret bancaire. L'attaque menée aurait paralysée les distributeurs de billets, les sites Web des banques ainsi que l'ensemble du réseau ferroviaire. Selon le communiqué officiel pour cette simulation de cyber-attaque, les responsables seraient les Anonymous. [...]

Lire la suite

Les marketplace parallèles Android, de la moins bonne à la pire!

Lorsque l'on fait l'acquisition d'un smartphone ou d'une tablette, l'une des premières actions est de se connecter à Google Play Store via son compte et de commencer à télécharger les différentes applications nécessaires à la bonne utilisation de l'appareil. Mais, Google ne peut prétendre au titre de seul fournisseur d'applications, car après tout c'est aux éditeurs de décider des catalogues sur lesquels apparaître...Et parfois à leur insu. Malheureusement, les places de marché sont aussi le lieu de rendez-vous de centaines de profiteurs, escrocs ou pornocrates qui veulent profiter de la faiblesse de la chair pour mieux pénétrer les appareils dociles, au détriment de l'utilisateur. Passons donc en revue ces marketplace, en vue d'établir un palmarès des places les plus utiles...et les moins dangereuses. Amazon App-Shop, l'alternative [...]

Lire la suite

Les utilisateurs de PayPal ciblés par un malware Android qui vole leur argent

Régulièrement, les chercheurs en sécurité découvrent des applications malveillantes ciblant les utilisateurs Android. Malgré toutes les améliorations apportées à l'OS de Google en matière de protection de l'utilisateur et de ses données, force est de constater que les malware pullulent sur les différentes boutiques d'applications, y compris l'officielle : le Google Play. Dernièrement, des chercheurs d'ESET, ont découvert un malware Android qui parvient à dérober l'argent des utilisateurs du service Paypal et ce, malgré l'utilisation de l'authentification à double-facteur. Comment est-ce possible ? Un malware caché dans un outil d'optimisation de batterie L'application malveillante repérée pour la première fois par ESET en novembre 2018 se cache dans un faux outil d'optimisation pour Android. [...]

Lire la suite

Fou Ape Attaque sauvage 3D

Préparez-vous à jouer en tant que le plus intelligent forêt puissante orang-outan les troupes humaines envahissent dans la jungle votre tâche est de...

[...]N'oubliez pas que pour réussir à l'installer, il est nécessaire d'avoir la version du système d'exploitation Android 2.3.3 ou version ultérieure. Cette application a été actualisée depuis peu de temps. En dernière analyse, il existe un nombre d'applications gratuites parmi les applications de type Jeux, Fou Ape Attaque sauvage 3D est sans aucun doute le parfait exemple. [...] Lire la suite

[...]N'oubliez pas que pour réussir à l'installer, il est nécessaire d'avoir la version du système d'exploitation Android 2.3.3 ou version ultérieure. Cette application a été actualisée depuis peu de temps. En dernière analyse, il existe un nombre d'applications gratuites parmi les applications de type Jeux, Fou Ape Attaque sauvage 3D est sans aucun doute le parfait exemple. [...] Lire la suite

- Ajouté le 2015-03-28 15:12:12

- |

- Mis à jour le 2015-03-28 16:06:55

Rétrospective 2016 : les hackers n’ont pas chômé

L'année 2016 a été particulièrement lourde en ce qui concerne la sécurité informatique. Entre les piratages d'identifiants, les fuites de données, les attaques ciblées, l'espionnage industriel, les logiciels malveillants et bien d'autres encore, on peut dire que les hackers ont été extrêmement actifs. Voici une brève rétrospective des cyberattaques qui ont marqué cette année. 1. Des ransomwares à gogo [...]

Lire la suite

Ignition

Il s'agit d'un utilitaire de gravure qui vous permet d'optimiser la répartition des fichiers sur différents CDs pour économiser de l'espace et ne pas vous retrouver à graver des CDs de 10 Mo...

[...]Il s'agit donc de votre compagnon idéal lors de vos sauvegardes et archivages divers et variés. Permet désormais la gravure sur DVD. Lire la suite

[...]Il s'agit donc de votre compagnon idéal lors de vos sauvegardes et archivages divers et variés. Permet désormais la gravure sur DVD. Lire la suite

- Ajouté le 2012-06-10 00:00:00

- |

- Mis à jour le 2012-12-06 00:39:20

Accent EXCEL Password Recovery

Mot de passe de votre fichier MS Excel perdu? [...]

[...]Vous avez oublié le mot de passe de modification MS Excel? Accent EXCEL Password Recovery casse les mots de passe et vous permet d'accéder de nouveau à vos documents! Les mots de passe d'accès sont faciles a remplacer. [...] Lire la suite

[...]Vous avez oublié le mot de passe de modification MS Excel? Accent EXCEL Password Recovery casse les mots de passe et vous permet d'accéder de nouveau à vos documents! Les mots de passe d'accès sont faciles a remplacer. [...] Lire la suite

- Ajouté le 2012-11-11 00:00:00

- |

- Mis à jour le 2012-12-06 00:44:22

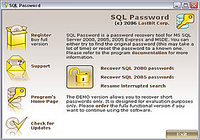

Lastbit SQL Password Recovery

Un outil de récupération de mot de passe pour MS SQL Server. [...]

[...]Il peut soit récupérer votre mot de passe original à l'aide d'un certain nombre de méthodes de récupération, comme attaque force brute , attaque de dictionnaire ou attaque intelligente. Le mot de passe peut aussi être instantanément remplacé par un autre connu (le mot de passe original restera inconnu). Lire la suite

[...]Il peut soit récupérer votre mot de passe original à l'aide d'un certain nombre de méthodes de récupération, comme attaque force brute , attaque de dictionnaire ou attaque intelligente. Le mot de passe peut aussi être instantanément remplacé par un autre connu (le mot de passe original restera inconnu). Lire la suite

- Ajouté le 2011-07-24 09:04:51

- |

- Mis à jour le 2012-12-06 03:43:52

Clash Royale iOS

Clash Royale, le nouveau jeu de Supercell s'inspire grandement de leur poule aux œufs d'or Clash of Clan.

[...]D'ailleurs il s'agit toujours des mêmes types de cartes que COC : les sorts, les troupes et les défenses. De nouveaux personnages font leur apparition, il s'agit de la famille royale, avec des princes et princesses, des bébés dragons, des chevaliers et bien d'autres. Pour être plus fort et étendre votre royauté, vous pourrez faire des alliances qui vous rendront imbattable. [...] Lire la suite

[...]D'ailleurs il s'agit toujours des mêmes types de cartes que COC : les sorts, les troupes et les défenses. De nouveaux personnages font leur apparition, il s'agit de la famille royale, avec des princes et princesses, des bébés dragons, des chevaliers et bien d'autres. Pour être plus fort et étendre votre royauté, vous pourrez faire des alliances qui vous rendront imbattable. [...] Lire la suite

- Ajouté le 2016-03-03 15:07:49

- |

- Mis à jour le 2016-03-03 15:15:41

L'attaque des Titans Android

L'attaque des Titans est un jeu pour appareils Android qui vous propose de découvrir l'univers de la série du même nom mélangé à un jeu de tower defense.

[...]Cet jeu s'inspire largement de l'univers de la série d'animation et vous propose de construire et de gérer une ville de A à Z. Cela passe par le développement de vos bâtiments, la création d'armes ou encore en vous aidant des ressources proposées par les autres joueurs pour survivre. Vous pourrez également invoquer le pouvoir des titans pour vous aider. [...] Lire la suite

[...]Cet jeu s'inspire largement de l'univers de la série d'animation et vous propose de construire et de gérer une ville de A à Z. Cela passe par le développement de vos bâtiments, la création d'armes ou encore en vous aidant des ressources proposées par les autres joueurs pour survivre. Vous pourrez également invoquer le pouvoir des titans pour vous aider. [...] Lire la suite

- Ajouté le 2014-04-30 11:34:56

- |

- Mis à jour le 2015-05-04 16:14:11

L'attaque des Titans iOS

L’attaque des Titans est un jeu de type Tower Defense qui vous propose de gérer l’évolution d’une ville mais aussi de la protéger en plaçant de manière stratégique des unités qui pourront la défendre.

[...]Il s'agit d'un jeu de tower defense dans lequel votre personnage se retrouve exilé et choisi de se lancer dans la création de sa propre ville. Vous allez donc la façonner à votre guise en n'oubliant pas qu'il vous faudra aussi y placer des unités de défense pour vous défendre. Vous allez aussi pouvoir construire vos propres armes, défenses ou encore utiliser les ressources des autres joueurs pour progresser. [...] Lire la suite

[...]Il s'agit d'un jeu de tower defense dans lequel votre personnage se retrouve exilé et choisi de se lancer dans la création de sa propre ville. Vous allez donc la façonner à votre guise en n'oubliant pas qu'il vous faudra aussi y placer des unités de défense pour vous défendre. Vous allez aussi pouvoir construire vos propres armes, défenses ou encore utiliser les ressources des autres joueurs pour progresser. [...] Lire la suite

- Ajouté le 2014-04-30 12:04:43

- |

- Mis à jour le 2014-04-30 12:05:24

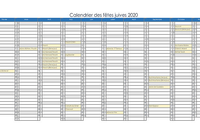

Calendrier Juif 2019-2020

Pour mieux vous organiser tout au long de l'année, voici le calendrier des fêtes juives, sur un calendrier, et sur une feuille excel séparée, les heures de début et de fin des célébrations.

[...]Vous y trouverez toutes les célébrations juives réparties sur les différents mois de l'année. Il ne s'agit pas du traditionnel calendrier hébraïque pour l'année (5780) qui s'étend du 30 septembre 2019 au 18 septembre 2020. Il s'agit plutôt d'un calendrier grégorien répertoriant les différentes fêtes de la communauté juive. [...] Lire la suite

[...]Vous y trouverez toutes les célébrations juives réparties sur les différents mois de l'année. Il ne s'agit pas du traditionnel calendrier hébraïque pour l'année (5780) qui s'étend du 30 septembre 2019 au 18 septembre 2020. Il s'agit plutôt d'un calendrier grégorien répertoriant les différentes fêtes de la communauté juive. [...] Lire la suite

- Ajouté le 2018-09-07 17:39:20

- |

- Mis à jour le 2020-02-07 15:51:54

PvPets Android

PvPets est un battle royale sur smartphone où vous contrôlez un tank contre 19 autres joueurs.

[...]PvPets est un tout nouveau jeu du genre dans lequel vous êtes aux commandes d'un char d'assaut dans une arène composée de 20 joueurs. Les contrôles sont simples, intuitifs et pourtant très complets. Vous pouvez diriger votre char et l'ordonner de tirer sur vos adversaires dans des décors 3D aux graphismes cartoon somptueux. [...] Lire la suite

[...]PvPets est un tout nouveau jeu du genre dans lequel vous êtes aux commandes d'un char d'assaut dans une arène composée de 20 joueurs. Les contrôles sont simples, intuitifs et pourtant très complets. Vous pouvez diriger votre char et l'ordonner de tirer sur vos adversaires dans des décors 3D aux graphismes cartoon somptueux. [...] Lire la suite

- Ajouté le 2019-09-03 13:26:50

- |

- Mis à jour le 2019-09-03 13:26:57

Actualité

Actualité

-

Antidote 12 : Les nouveautés qui vont révolutionner vos écrits

Antidote 12 : Les nouveautés qui vont révolutionner vos écrits

Antidote 12, l'allié ultime de vos textes Vous rêvez d'écrire sans fautes, de trouver le mot juste ou de reformuler vos phrases pour les rendre plus percutantes ? [...]

Lire l'article -

Nouveau Adobe Elements 2025 : la création simplifiée

Nouveau Adobe Elements 2025 : la création simplifiée

Présentation générale La gamme Adobe Elements 2025 est conçue pour ceux qui recherchent une solution créative puissante mais simple d'utilisation. [...]

Lire l'article -

Parallels Desktop 20

Parallels Desktop 20

Parallels Desktop 20 a été lancé avec plusieurs nouveautés et nouvelles fonctionnalités qui visent à améliorer l'expérience des utilisateurs de Mac souhaitant exécuter des applications Windows. Voici un aperçu des principales nouveautés : [...]

Lire l'article